Will man im Zeitalter von Cloud-Computing eine inoffizielle Schatten-IT verhindern, sollte an mehreren Stellschrauben gedreht werden. Die wichtigsten stellen wir Ihnen vor. [...]

IT-Trends wie Cloud Computing und Mobile fördern die unkontrollierte und riskante Nutzung von Services und Geräten durch Mitarbeiter – das gilt auch in mittelständischen Betrieben. Wenn die Unternehmens-IT keine passenden Services bereit stellt oder zu langsam arbeitet, warten Mitarbeiter heute nicht lange, sondern nutzen Dienste, Software und Privatgeräte oft auf eigene Faust. Backups, Filesharing und Datenarchivierung sind beliebte Anwendungen, die gern an der offiziellen IT vorbei verwendet werden.

Auch private Mobilgeräte wie Smartphones, Notebooks und Tablets werden oft ohne offizielles OK im Job eingesetzt. Die Folge ist ein unkontrollierter IT-Wildwuchs, der sich als inoffizielle Schatten-IT zum Schreckgespenst der IT-Verantwortlichen entwickelt hat.

Schatten-IT hat es immer schon gegeben. Wenn Unternehmens-Mails auf die private E-Mail-Adresse weiter geleitet werden oder Dokumente auf das private Tablet herunter geladen werden, um es dort mobiler und ungebundener zu lesen, ist das im Prinzip schon Schatten-IT. Aber mit der zunehmenden Mobilität und der einfachen Nutzung von Cloud-Services hat das Problem ungeahnte Ausmaße angenommen.

Tatsächlich ist die Cloud-Technologe der stärkste Treiber der Schatten-IT, heißt es im IT Cloud Index Mittelstand, den das Analystenhaus techconsult erstellt: Der Grund: „Der Einsatz von Software-as-a-Service- oder Infrastructure-as-a-Service-Produkten (SaaS) ist sehr schnell und einfach zu realisieren.“

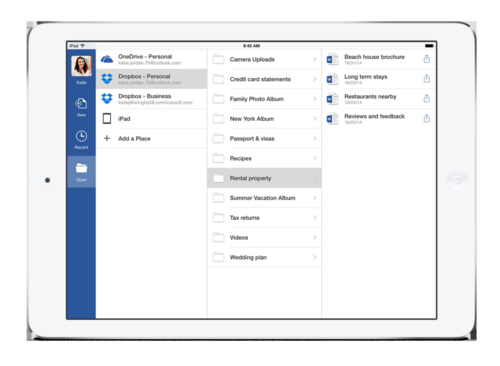

Kurz mal für unterwegs oder das Homeoffice sensible Kunden- oder Umsatzdaten in die Dropbox zu legen ist heute kein Problem. Schatten-IT kann aber durchaus größere Ausmaße annehmen, wenn sogar abgeschottete IT-Infrastrukturen aufgebaut werden, um unabhängig von der zentralen IT eigene Software-Lösungen einzurichten.

Kein Wunder, dass sich die inoffizielle IT zum Massenphänomen entwickelt: Laut einer IDC-Umfrage verwenden die Fachbereiche in 69 Prozent der befragten Unternehmen kostenlose Cloud-Services für Dinge wie Bürokommunikation, Projektmanagement, Datenbanken oder Collaboration – ohne die IT-Abteilung einzubinden.

Der Mittelstand ist hier keine Ausnahme: Eine techconsult-Studie hat ergeben, dass 56 Prozent der befragten mittelständischen Unternehmen Cloud Services von externen Dienstleistern beziehen, ohne ihre IT-Organisation davon in Kenntnis zu setzen.

Be the first to comment