Kriminelle im Internet werden zunehmend raffinierter und professioneller. In diesem Artikel verraten wir ihnen, wie sie ihre virtuellen Werte durch 7 einfache Schritte sicher schützen können. [...]

Die Bedrohung im virtuellen Raum nimmt dramatisch zu. Durch gut organisierte Angriffe sind in den letzten Monaten und Jahren zahlreiche Webseiten gehackt worden, darunter so prominente wie Yahoo, LinkedIn und MySpace, sowie etliche Porno-Netzwerke. Mittlerweile sind über 2 Milliarden (!) Userdaten am Schwarzmarkt oder gar öffentlich verfügbar.

Zu allem Überfluss haben die betroffenen Portale oft massiv geschlampt: Passwörter in den Datenbanken waren schlecht oder gar nicht verschlüsselt. Sollten sie sich jemals bei einem der obigen Services angemeldet haben, sind die Chancen hoch, dass Kriminelle bereits ihr Passwort besitzen.

Dazu kommt auch eine individuelle Bedrohung durch Schädlinge wie Viren und Trojaner. Neben der Infizierung durch Malware in Emails gibt es subtile Methoden, vor denen man sich als Individuum kaum wehren kann. ZB reicht oft schon das Surfen auf infizierten Webseiten, um sich Schädlinge einzufangen.

Besonders schlimm wiegt die Kompromittierung von ganzen Werbenetzwerken, welche über die ausgelieferte Werbung schon Millionen von Computern infiziert haben. Dann reicht es wenn sie eine „seriöse“ Nachrichtenseite aufrufen, und schon ist ihr Computer infiziert. Die Dunkelziffer derartiger Angriffe ist groß – Aus Angst vor Imageverlust werden die meisten dieser Vorfälle geheim gehalten.

Haben Kriminelle aber einmal ein Passwort herausgefunden, ist es nur eine Frage der Zeit, bis sie mit ihren Anmeldedaten sämtliche lukrativen Services wie Google, Amazon, Paypal usw. durchprobieren – um dieses Wissen zu Geld zu machen.

PASSWÖRTER – WIE MAN ES NICHT MACHT

Passwörter sind wie Schlüssel zu wichtigen Gebäuden und Räumen. Während im wirklichen Leben jeder weiß, dass man unterschiedliche Schlüssel für unterschiedliche Räume hat, und diese sicher verwahrt, ist dieses Wissen im virtuellen Raum noch nicht ganz so weit verbreitet.

Wie erst unlängst eine groß angelegte Untersuchung des Hasso-Plattner-Instituts gezeigt hat, verwenden die meisten Menschen – bildlich gesprochen – im Internet noch immer einen einzigen Mini-Schlüssel, und benutzen diesen gleichermaßen für Auto, Haus, Lager, Arbeitsplatz und womöglich Tresor.

1. PRÜFEN SIE OB SIE SCHON BETROFFEN SIND

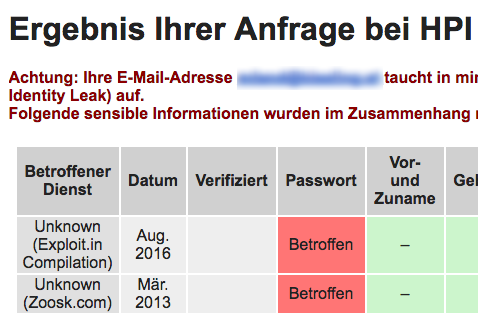

Mit dem Identity Leak Checker des Hasso-Plattner-Instituts (HPI) kann man durch Eingabe der E-Mail-Adresse prüfen, ob Identitätsdaten frei im Internet kursieren und missbraucht werden könnten. Die Sicherheitsforscher hinter diesem Angebot ermöglichen den Abgleich mit mittlerweile mehr als zwei Milliarden gestohlener und im Internet verfügbarer Identitätsdaten. Sie erhalten eine Email und mit Auswertungen, wie viele ihrer Daten bereits gestohlen wurden.

2. VERWENDEN SIE UNTERSCHIEDLICHE PASSWÖRTER FÜR JEDE SEITE

Wenn sie noch zu jener Sorte Menschen gehören, die alle Online-Services mit einem einzigen Passwort absichert, beenden sie diese Methode ab sofort! Dies ist in etwa so, als würden sie ihr Auto, ihre Wohnung und ihren Safe darin nur mit einem einzigen Universalschlüssel schützen.

Die Chancen stehen gut, dass irgendeine der von ihnen verwendeten Seiten eines Tages gehackt wird, oder ihr Passwort auf andere Art und Weise verraten wird. Und damit steht Kriminellen Tür und Tor auf allen anderen Plattformen offen.

Natürlich ist es schwierig und aufwändiger für jede Plattform ein eigenes Passwort zu verwenden, aber es gibt dafür zwei einfache Möglichkeiten: Die erste ist, dass sie ihr sicheres Passwort um einen Mechanismus pro Plattform erweitern. ZB können sie den Anfangs- und Endbuchstaben der jeweiligen Plattform hinzufügen. So könnte Ihr Google Passwort G!723nefvHu2634fn-e lauten, und ihre Apple ID A!723nefvHu2634fn-e. Oder sie verwenden die ersten beiden Buchstaben eines Services, die letzten beiden oder eine beliebige andere Mischung, plus Sonderzeichen. So müssen sie sich damit nur ein einziges sicheres Passwort und ein gleichbleibendes System merken.

Noch sicherer freilich ist es, einen Passwort-Manager zu verwenden, welcher all ihre Passwörter und wichtigen Verbindungen (ZB Bankdaten etc.) speichert. Sie geben ihr Masterpasswort darin nur ein mal ein, und alle restlichen Passwörter werden dann im System verschlüsselt abgelegt und sind im Browser und/oder am Telefon bzw. Tablet verfügbar. Verwenden sie dafür Tools wie 1Password (iOS), LastPass (Chrome) oder mSecure (Android).

Be the first to comment