Mit HTTPS verschlüsselte Webseiten sorgen für mehr Sicherheit bei der Übertragung sensibler Daten. Die dafür nötigen SSL-Zertifikate gibt es jetzt kostenlos. [...]

2. SSL-ZERTIFIKATE ERNEUERN

Die Zertifikate sind 90 Tage lang gültig. Es ist empfehlenswert, die Zertifikate etwa nach 60 Tagen zu aktualisieren:

./letsencrypt-auto –rsa-key-size 4096 –agree-tos –keep-untilexpiring -d MeineDomain.de

„MeineDomain.de“ ersetzen Sie durch den tatsächlichen Namen Ihrer Domain. Wenn Sie die Zertifikate erneuern, werden die Schlüssel unter „/etc/letsencrypt/archive“ durchnummeriert und die Links darauf unter „/etc/letsencrypt/live“ aktualisiert. In der Apache-Konfiguration finden Sie nur Pfade zu „/etc/letsencrypt/live/MeinDomain.de“, die dadurch immer gleichbleiben.

3. SSL-ZERTIFIKAT FÜR ANDERE RECHNER ERSTELLEN

Wenn Sie keinen Shell-Zugang zum Server haben oder Zertifikate über die Konfigurationsoberfläche des Hostinganbieters installieren wollen, erzeugen Sie die Zertifikate auf einem Ubuntu oder Debian-System zu Hause. Installieren Sie hier git und den Let’s-Encrypt-Client, wie in -> Punkt 1 beschrieben. Geben Sie dann folgenden Befehl in Ihrem Home-Verzeichnis ein:

git clone https://github.com/Myria-de/get-letsencrypt-cert.git

Wechseln Sie in das Verzeichnis „getletsencrypt-cert“ und öffnen Sie die Datei „getcert.sh“ in einem Editor. Passen Sie die Werte der Variablen im Konfigurationsbereich am Anfang der Datei an. Tragen Sie ein gültige Mailadresse ein, damit Let’s Encrypt Sie über abgelaufene Zertifikate informieren kann. Starten Sie dann das Script:

./getcert.sh MeineDomain.de

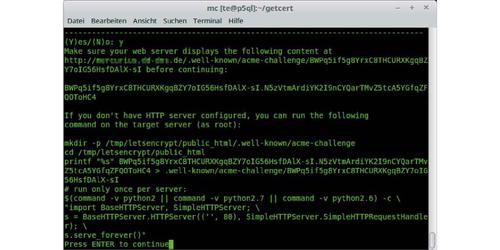

„MeineDomain.de“ ersetzen Sie durch den Namen der Domain, für die Sie ein Zertifikat erzeugen wollen. Tippen Sie das root-Passwort ein, wenn Sie danach gefragt werden, und bestätigen Sie die Aufzeichnung der IP-Adresse mit „y“. Das Script pausiert danach. Unter der Meldung „Make sure your web server displays the following content at“ sehen Sie eine URL, die auf Ihrem Webserver für die Authentifizierung vorhanden sein muss. Erstellen Sie eine Textdatei, die als Namen die lange ID hinter „acme-challenge/“ erhält. Fügen Sie den Inhalt aus der Zeile unter „before continuing:“ ein, und kopieren Sie die Datei auf Ihren Webserver in das Verzeichnis „.wellknown/acme-challenge“. Probieren Sie im Browser aus, ob die URL das geforderte Ergebnis enthält. Die URL muss über „http://“ erreichbar sein. Eine automatische Umleitung auf „https://“ schalten Sie also vorher ab. Erst danach drücken Sie im Terminalfenster die Eingabetaste.

Die Zertifikate liegen danach in einem Ordner mit dem aktuellen Datum; der private Schlüssel befindet sich unter „certs/MeineDomain.de“. Bei der Konfiguration über ein Web-Front-End müssen Sie in der Regel die Dateien „0001.chain.pem“ („0000_cert.pem“ und „000_chain.pem“ kombiniert) sowie „privkey1.pem“ oder deren Inhalt übertragen. Um das Zertifikat zu erneuern, starten Sie „getcert.sh“ erneut. Das Script prüft, ob das Zertifikat noch 30 Tage gültig ist, und aktualisiert es andernfalls. Der Ablauf ist der gleiche wie beim ersten Aufruf des Scripts.

HEIMSERVER: HTTPS FÜR DYNAMISCHE IPS

Ein Webserver zu Hause, der über DSL oder Kabelmodem angebunden ist, kann ebenfalls mit SSL-Zertifikaten versorgt werden. Das funktioniert allerdings nur, wenn die externe IP-Adresse des Routers immer gleich bleibt und der Server über einen eigenen Domainnamen erreichbar ist. In der Regel ändert sich die IP-Adresse jedoch täglich und Sie werden daher einen Dienst für dynamisches DNS verwenden. SSL-Zertifikate sind allerdings an den Namen der Hauptdomain gebunden und Let’s Encrypt beschränkt die Anzahl der Zertifikate pro Domain auf 100. Es ist dann Glückssache, ob Sie ein Zertifikat erhalten. Wenn nicht, probieren Sie einen anderen Domainnamen aus. Dynamische DNS-Dienste bieten meist mehrere davon an.

*Thorsten Eggeling ist freier Redakteur.

Be the first to comment