Regelmäßige Überprüfungen der Effektivität der in Active Directory gespeicherten Benutzer-, Admin- und Dienstkennwörter sind eine gute Idee. Hier erfahren Sie, wie ein Tool zur Überprüfung von Passwörtern funktioniert. [...]

Immer mehr Anwendungen und Geräte nutzen Passwort–Repositories, um die Wiederverwendung von Passwörtern zu überprüfen. Wenn Sie sich z. B. bei Ihrem iPhone anmelden, werden Sie darauf hingewiesen, dass in Ihrem iCloud-Schlüsselbund gespeicherte Kennwörter möglicherweise an anderen Stellen wiederverwendet wurden. Im Januar veröffentlichte Microsoft ein neues Tool in seinem Edge-Browser, das den Status von wiederverwendeten Kennwörtern überprüft. Es zeigt an und warnt Sie, wenn ein im Browser gespeichertes Kennwort bei einer Online-Sicherheitsverletzung preisgegeben wurde.

In einer Netzwerkumgebung möchten Sie Ihre Benutzer häufig darüber informieren, wie sie ihre Sicherheit verbessern können. Der Einsatz eines Tools zur Überprüfung der Qualität von Passwörtern in Ihrem Bereich ist ratsam. Specops bietet zum Beispiel ein kostenloses Password Auditor-Tool an, mit dem Sie den Status der Passwörter in Ihrer Active Directory (AD)-Umgebung überprüfen können.

Das Tool nimmt keine Änderungen am AD vor, sondern liest lediglich die Werte von pwdLastSet, userAccountControl und lastLogonTimestamp. Es liest alle Passwortrichtlinien und Details über Benutzerkonten und deren Passwort-Hashes. Sie müssen Password Auditor als Domänenadministrator ausführen, um Passwort-Hashes und fein abgestufte Passwortrichtlinien lesen zu können. Das Tool stellt Berichte zur Verfügung, die zeigen, welche Benutzerkonten undichte Kennwörter haben und wie die Kennworteinstellungen in Ihrem Unternehmen im Vergleich zu Branchenstandards und bewährten Verfahren aussehen. Auf dem Server oder der Workstation, auf der es installiert wird, muss .NET 4.7 oder höher installiert sein.

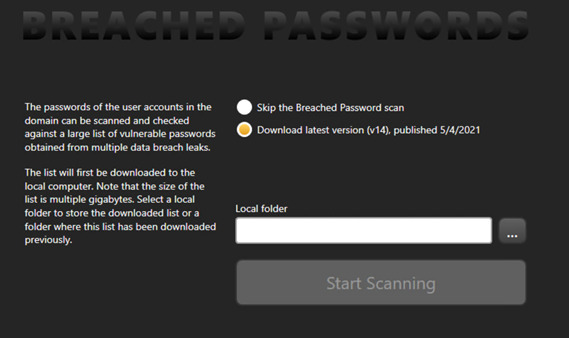

Nach dem Starten des Tools haben Sie die Möglichkeit, eine Kopie der Datenbank mit den entgangenen Kennwörtern herunterzuladen. Installieren Sie dieses Tool an einem Ort, an dem Sie über mehrere Gigabyte Speicherplatz verfügen, da die Datei recht groß ist.

Das Tool vergleicht dann Ihre Kennwörter mit Kennwortdatenbanken wie Haveibeenpwnd.com. Es liefert Ihnen dann eine Liste der Kennwörter, die geändert werden müssen. Als Nächstes vergleicht es Ihre Kennwortrichtlinien mit den Best Practices. Zum Beispiel vergleicht es Ihre Richtlinie mit den verschiedenen Best Practices.

Überprüfen Sie auch die Passwörter von Administratoren und Dienstkonten

Auch Administratoren sind nicht aus dem Schneider. Die jüngsten Ransomware-Angriffe begannen mit einem wiederverwendeten Kennwort, das angeblich von einem Administrator zurückgelassen wurde. Wenn Projekte enden und neue beginnen, vergisst man oft die alten Kennwörter und Konten. Bei der Umstellung von lokaler auf gehostete E-Mail vergessen Sie möglicherweise alte Konten aus Anwendungen, die Sie inzwischen entfernt haben. Überprüfen Sie alle Konten in Ihrem Active Directory, die über Administratorrechte verfügen oder geerbte Administratorrechte haben. Stellen Sie auch bei Administratorkonten sicher, dass sie nicht ablaufen, sondern mit Anhängern, biometrischen oder anderen Zwei-Faktor-Authentifizierungsoptionen geschützt sind.

Was ist mit Dienstkonten? Specops weist darauf hin, dass auch diese überprüft werden müssen. Wann immer Sie Domänenkonten vergeben oder verwaltete Servicekonten verwenden, sollten Sie sich über die Auswirkungen Ihrer Entscheidungen im Klaren sein. Sie merken an: „Verwaltete Dienstkonten sind in der Regel die sichersten von allen. Sie profitieren von den strengen Berechtigungskontrollen, die über AD möglich sind, von der effektiven Durchsetzung von RBAC und von Wartungsautomatisierungen. Dazu gehören in der Regel Kennwortänderungen und geplante PowerShell-Aufgaben.“

Ein gruppenverwaltetes Dienstkonto kann in Aufgaben verwendet werden, die an einen Computer gebunden sind. Es kann automatisch mit einem komplexen Kennwort verwaltet werden und verwaltet sich selbst. Sie müssen sicherstellen, dass Ihr Active Directory-Schema mindestens Windows Server 2008 R2 ist, bevor Sie das Verfahren anwenden. Allzu oft werden Dienstkonten mit einem vergessenen Kennwort eingerichtet oder, was noch schlimmer ist, vom Anbieter vorgeschrieben. Überprüfen Sie alle Dienstkonten, die in Ihrer AD-Infrastruktur eingerichtet wurden, und stellen Sie sicher, dass Sie überprüfen, wer sie eingerichtet hat und wie sie eingerichtet wurden. Besprechen Sie mit Ihren Anbietern, ob ein verwaltetes Dienstkonto verwendet wird.

Bewährte Kennwortpraktiken

Die Best Practices für Kennwörter variieren von Quelle zu Quelle. Die von Microsoft empfohlene Kennwortrichtlinie sieht eine Mindestlänge von acht Zeichen vor. Es wird auch empfohlen, die Anforderungen an die Zeichenkomposition zu eliminieren. Wenn Menschen mit Anforderungen an die Komplexität von Kennwörtern konfrontiert werden, fallen sie in einige erkennbare Muster, die sich Programme zum Knacken von Kennwörtern zunutze machen.

Die Empfehlungen für Passwörter haben sich im Laufe der Jahre geändert. Microsoft empfahl einst, 14 Zeichen in Ihrem Kennwort zu verwenden und es alle 60 Tage zu ändern. Heute lautet die Empfehlung, Passwörter nur dann zu ändern, wenn sie geknackt wurden. Das britische National Cyber Security Centre empfiehlt die Verwendung von Passwortmanagern, da sie es den Benutzern ermöglichen, komplexere Passwörter zu wählen, die man sich nicht so leicht merken kann. Außerdem wird empfohlen, bei der Wahl eines Passworts an drei zufällige Wörter zu denken.

In Abschnitt 5.1.1.2 des NIST-Leitfadens zu Passwörtern wird empfohlen, keinen Hinweis zu speichern, der für einen nicht authentifizierten Antragsteller zugänglich ist. Es wird auch nicht empfohlen, bei der Auswahl von gespeicherten Geheimnissen bestimmte Arten von Informationen zu verwenden (z. B. „Wie hieß Ihr erstes Haustier?“). In sozialen Medien werden allzu oft Spiele als Fragen gepostet, die die Leute beantworten sollen. Bei diesen scheinbar zufälligen Fragen handelt es sich oft um Fragen zum Zurücksetzen von Kennwörtern, die Angreifer dann zum Zurücksetzen von Kennwörtern in Konten verwenden können. Sorgen Sie dafür, dass Ihre Nutzer diese Tricks im Internet kennen und wissen, dass diese Fragespiele ignoriert werden sollten.

Nehmen Sie sich die Zeit, die Konten im Active Directory zu überprüfen. Vergewissern Sie sich, dass Sie keine Konten mehr haben, die gegen Sie verwendet werden könnten.

Be the first to comment