Mit diesen Top-Tools verwandeln Sie Ihre Festplatte in ein Fort Knox, an dem sich Hacker und Diebe die Zähne ausbeißen werden. Kostenlose Daten-Tresore, die ein Geheimnis für sich behalten können. [...]

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat die Zuverlässigkeit der Verschlüsselungssoftware Truecrypt testen lassen. Der Grund: Die Entwickler von Truecrypt hatten im Mai 2014 bekannt gegeben, dass sie ihr Tool nicht mehr weiterentwickeln . Mögliche Sicherheitslücken würden somit nicht mehr gestopft. Das BSI hatte aber Teilen des Truecrypt-Codes eine offizielle Zulassung für die Nutzung in Bundesbehörden ausgesprochen. Das Amt wollte also wissen, ob der Code noch sicher ist.

Der Test ergab schon im November 2015, dass keine gravierenden Sicherheitslücken vorliegen. Es zeigte sich aber auch, dass etwa die Implementierung des Zufallsgenerators „ verbesserungswürdig “ sei. Zufallsgeneratoren sind für die Erstellung des Verschlüsselungskeys wichtig. Ist das Ergebnis des Generators vorhersagbar, lässt sich die Verschlüsselung leicht knacken. Vorhersagbare oder erratbare Resultate eines Zufallsgenerators waren in der Vergangenheit schon öfter Einfallstore für Hacker. Dennoch gibt das Gutachten für die getesteten Codeteile Entwarnung, vor allem für die Trusted Disk .

Für Heimanwender von Truecrypt gilt die Entwarnung allerdings nicht. Denn selbst wenn in der Verschlüsselungssoftware keine gravierenden Lücken stecken, veraltet der Code zusehends. So zeigen sich erste Probleme beim Update von Windows 8 auf Windows 10. Viele verschlüsselte Container lassen sich nicht mehr öffnen. Es ist also höchste Zeit für Alternativen. Wir zeigen, wie Sie Ihre mit Truecrypt verschlüsselten Daten in neue Container verpacken und wie Sie darüber hinaus auf weitere Verschlüsselungssoftware umsteigen.

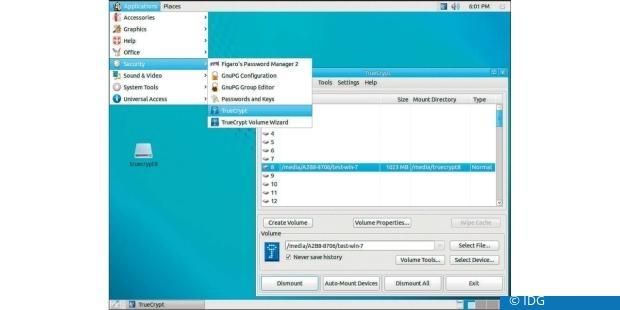

Das Prinzip ist übrigens fast immer dasselbe. Die jeweilige Kryptosoftware erstellt eine verschlüsselte Datei, den Container. Durch Eingabe eines Passworts wird dieser entschlüsselt und in Windows als Laufwerk eingehängt. So lassen sich Dateien davon wie gewohnt lesen und schreiben. Wenn Sie das virtuelle Laufwerk wieder aushängen, wird der Container geschlossen und erscheint wieder nur als eine einzige große verschlüsselte Datei.

TRUECRYPT-CONTAINER RETTEN UND NEUES TOOL NUTZEN

Wer mit Truecrypt einen verschlüsselten Container angelegt hat, kann diesen in der Regel nun mit dem inoffiziellen Nachfolger Veracrypt öfnen. Veracrypt kann den Inhalt des Containers nicht nur lesen, sondern bietet auch einen Schreibmodus. Setzen Sie dafür nach der Auswahl des Truecrypt-Containers, aber vor dem Mounten einen Haken vor „Truecrypt Mode“. Sollten Sie eine Fehlermeldung erhalten, versuchen Sie den Container im „Read-Only-Modus“ zu mounten. So lässt er sich unter Umständen wenigsten zum Lesen öfnen. Da aber selbst das nicht zuverlässig klappt, sollten Sie Ihre Daten aus alten Truecrypt Containern herauskopieren und in neue Veracrypt-Container hineinkopieren.

Truecrypt-Container retten: Etliche Leser der PC-WELT konnten ihre Truecrypt-Container nach dem Update von Windows 8 auf Windows 10 nicht mehr öfnen. Zwar ließen sich die Container scheinbar noch als Laufwerk mounten, doch der Zugrif darauf wird von Windows 10 komplett verwehrt. Hilfe von den Truecrypt-Machern gibt es nicht, da diese die Entwicklung ihrer Software eingestellt haben.

Be the first to comment