Mit diesen Top-Tools verwandeln Sie Ihre Festplatte in ein Fort Knox, an dem sich Hacker und Diebe die Zähne ausbeißen werden. Kostenlose Daten-Tresore, die ein Geheimnis für sich behalten können. [...]

Sollte bei Ihnen das Problem auftreten, können Sie versuchen, den Container an einem anderen Rechner, auf dem noch Windows Vista, 7 oder 8 läuft, mit Truecrypt 7.2 zu entschlüsseln. Wenn Ihnen kein zweiter PC zur Verfügung steht, nutzen Sie das Linux-Livesystem Ubuntu Privacy Remix . Das System liegt als ISO-Datei vor. Daraus können Sie eine bootfähige DVD erstellen und den PC davon starten. Wie Sie aus einer ISO-Datei eine CD oder DVD erstellen, verrät diese ausführliche Anleitung .

Starten Sie Ihren PC mit dem Livesystem Ubuntu Privacy Remix. Das System kommt bereits mit installiertem Truecrypt. Starten Sie das Verschlüsselungsprogramm links oben über „Applications -> Security -> Truecrypt“. Ihre Container öfnen Sie mit „Select File“. In dem Dateiauswahlfenster sollten Ihre Laufwerke bereits auf der linken Seite erscheinen. Die Auswahl der Datei erfolgt wie im Windows–Explorer. Wenn sich Ihr Container auf einem USB-Stick oder einer externen USB-Festplatte beindet, dann schließen Sie diese an, bevor Sie Truecrypt starten. Ubuntu Privacy Remix bindet die neuen Laufwerke automatisch ein. Haben Sie Ihren Container mit Truecrypt als Laufwerk eingebunden, können Sie nun Ihre entschlüsselten Dateien auf ein anderes Laufwerk kopieren.

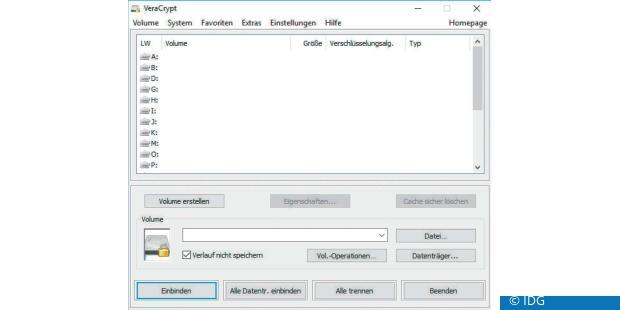

Nachdem Sie alle Dateien aus dem Container kopiert haben, beenden Sie das Linux-Livesystem oben rechts über das Zahnradsymbol sowie „Shut Down“ und starten den PC wieder mit Windows 10. Dort installieren Sie, falls noch nicht geschehen, das Verschlüsselungstool Veracrypt. Mit Veracrypt erstellen Sie sich einen neuen Container, binden diesen in Windows ein und verschieben die geretteten Daten dort hinein.

Wer noch keine Probleme mit seinen Truecrypt-Containern hat, sollte diese trotzdem umgehend öfnen, die Daten extrahieren und anschließend in einen neuen Container packen, den Sie mit Veracrypt erstellt haben. Weitere Infos zu Veracrypt inden Sie unter den Alternativen weiter unten.

Daten sicher löschen: Sollten Sie bei der Kopieraktion von dem alten Truecrypt-Container in einen neuen Veracrypt-Container Ihre Daten vorübergehend unverschlüsselt auf Ihrer Festplatte gespeichert haben, sollten Sie diese abschließend sorgfältig löschen. Das geht etwa mit dem Tool Heidi Eraser . Es setzt sich unter anderem in das Kontextmenü des Windows Explorers. Markieren Sie die zu löschenden Dateien, und klicken Sie sie mit der rechten Maustaste an. Im Kontextmenü wählen Sie „Eraser > Erase“. Über „Options“ können Sie die Löschmethode noch ändern, oder Sie vernichten die Dateien gleich über „Yes“.

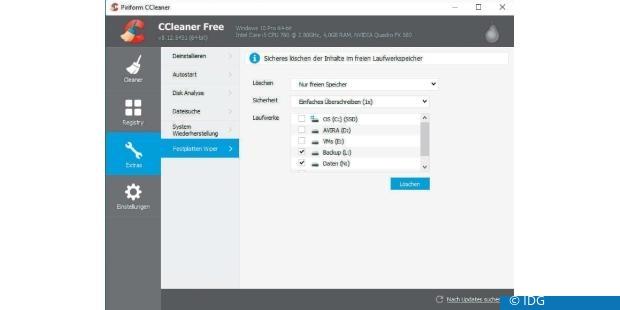

Haben Sie die Dateien bereits mit Windows gelöscht und auch den Windows-Papierkorb geleert, sollten Sie unbedingt den freien Speicherplatz der Festplatte mit einem Lösch-Tool überschreiben. Nur dann sind die Daten wirklich sicher vernichtet. Sie erledigen das etwa mit der Software Ccleaner . Starten Sie das Tool, und wählen Sie „Extras > Festplatten Wiper“. Setzen Sie einen Haken vor der betrefenden Festplatte und stellen Sie sicher, dass oben „Nur freier Speicher“ ausgewählt ist. Ein Klick auf „Löschen“ startet die Aktion.

FÜNF ALTERNATIVEN

Es gibt durchaus vergleichbare Alternativen zu dem Verschlüsselungsprogramm Truecrypt. Wir haben fünf Tools herausgesucht, die sich für jeweils unterschiedliche Einsatzzwecke ganz besonders anbieten.

1. VERACRYPT: DER INOFIZIELLE NACHFOLGER VON TRUECRYPT

Das Tool Veracrypt ist der perfekte Nachfolger von Truecrypt. Die Freeware ist ebenfalls Open Source und ebenfalls nicht nur für Windows, sondern auch für Linux und Mac- OS verfügbar. Veracrypt nutzt die Codebasis von Truecrypt und verwendet auch dessen Bedienerführung. Wer also mit der Bedienung von Truecrypt zurechtkam, muss sich bei Veracrypt nicht umstellen. Allerdings hat Veracrypt auch die etwas schwierigen Lizenzbedingungen von Truecrypt geerbt, was die Verteilung der Software in Komplettsystemen teilweise unmöglich macht. Für den Endanwender spielt das aber eher keine Rolle.

Be the first to comment