Mit diesen Top-Tools verwandeln Sie Ihre Festplatte in ein Fort Knox, an dem sich Hacker und Diebe die Zähne ausbeißen werden. Kostenlose Daten-Tresore, die ein Geheimnis für sich behalten können. [...]

Die Macher von Veracrypt haben den Code von Truecrypt mittlerweile an mehreren Stellen verbessert. Zum einen haben sie etliche kleine Sicherheitslücken gestopft, zum anderen haben sie den Code unempfindlicher gegen Brute-Force-Angrifen gemacht. Der Wechsel von Truezu Veractrypt lohnt sich also gleich doppelt: Die Software ist sicherer und wird laufend verbessert.

Auch wer Truecrypt nicht kennt, sollte mit der Bedienung von Veracrypt keine großen Probleme haben. Die meisten Anwender nutzen die Software, um damit einen verschlüsselten Container zu erstellen. Das ist zunächst mal eine verschlüsselte Datei in einer frei wählbaren Größe. Diese Datei lässt sich nach Eingabe eines Passworts als neues Laufwerk in Windows einbinden (mounten). Dieses können Sie wie ein gewöhnliches Laufwerk behandeln. Der Unterschied: Sobald Sie das Laufwerk mit Veracrypt per Befehl „Trennen“ wieder entfernen, sind alle Daten darin sicher verschlüsselt und nur für den zugänglich, der das Passwort kennt. So nutzen Sie die Software:

1. Starten Sie Veracrypt, und klicken Sie auf „Volume erstellen“. Dadurch startet der Assistent zum Erstellen von verschlüsselten Containern auf Ihrer Festplatte.

2. Übernehmen Sie mit „Weiter“ die Option „Eine verschlüsselte Containerdatei erstellen“.

3. Wählen Sie „Standard Veracrypt-Volume“, und im nächsten Schritt bestimmen Sie über „Datei“, wo und mit welchem Namen Sie den Container speichern möchten. Geben Sie als Dateiendung .hc ein, wenn Veracrypt bei einem Doppelklick darauf automatisch starten soll.

4. Die Vorgaben bei „Verschlüsselungseinstellungen“ können Sie per „Weiter“ übernehmen, um dann die Größe des Containers anzugeben. 5. Schließlich vergeben Sie das Kennwort, das Ihre verschlüsselten Dateien schützen wird.

6. Im Fenster „Volume-Format“ deinieren Sie das Dateisystem, etwa „NTFS“. Wenn Sie zudem einen Haken bei „Dynamisch“ setzen, startet die Containerdatei mit einer Größe von 0 MB und wächst erst mit den in ihr gespeicherten Dateien bis zu der zuvor angegebenen Größe. Diese Dynamik ist praktisch, geht aber zu Lasten der Geschwindigkeit. Im Fenster „Volume-Format“ müssen Sie – nur bei Container-Erstellung – den Mauszeiger für mindestens 30 Sekunden bewegen. Diese Zufallseingaben nutzt Veracrypt für die Verschlüsselung.

7. Ein Klick auf „Formatieren“ erstellt den verschlüsselten Container. Der Assistent bietet wieder Schritt 1 an. Wenn Sie keinen weiteren Container erstellen möchten, klicken Sie auf „Abbrechen“.

Veracrypt-Container mounten: Um einen Container als Laufwerk einzubinden, wählen Sie in Veracrypt über „Datei“ den Container aus, klicken Sie dann auf einen Laufwerksbuchstaben in der Spalte „LW“ und beenden die Aktion mit „Einbinden“.

2. ROHOS MINI DRIVE: VERSCHLÜSSELUNG FÜR USB-STICKS

Rohos Mini Drive erstellt auf einem USB-Stick einen verschlüsselten Container, der sich einfach als neues Laufwerk in Windows einbinden lässt. Der Vorteil gegenüber Veracrypt: Rohos Mini Drive benötigt fürs Mounten des verschlüsselten Containers keine Administratorrechte. So lässt sich der Stick auch an fremden PCs nutzen, die Ihnen den Zugrif nur mit einfachen Benutzerrechten bieten. Das Tool also ideal für den sicheren Datentransfer von PC zu PC per USB-Stick.

Die Bedienung ist einfach: Installieren Sie Rohos Mini Drive auf Ihrem PC. Stecken Sie einen USB-Stick an, und starten Sie Rohos. In dem Tool wählen Sie „USB Laufwerk verschlüsseln”. Rohos zeigt die aktuellen Verschlüsselungseinstellungen an. Kontrollieren Sie vor allem die Größe des Verschlüsselungscontainers. Über „Disk Einstellungen” lassen sich diese und weitere Parameter ändern. Vergeben Sie noch ein Passwort, und beenden Sie die Aktion mit „Disk erzeugen“. Daten auf dem Stick werden nicht gelöscht. Auf dem fertigen USB-Stick indet sich anschließend zwei Programmdateien: Starten Sie „Rohos mini.exe“, um die verschlüsselten Dateien als eigenes Laufwerk in Windows einzubinden.

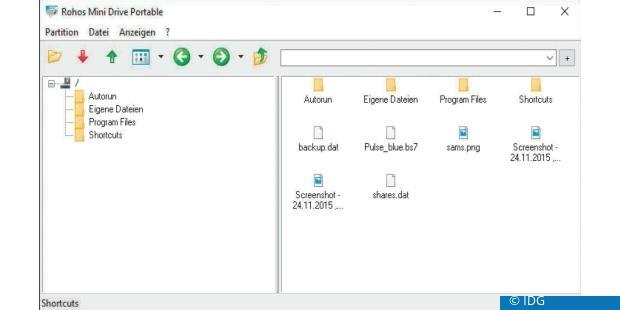

Achtung: Unter Windows 10 funktionierte das im Test mit der Rohos-Version 2.2 nicht. Wir erhielten den Hinweis, dass das Passwort nicht korrekt sei. Ersatzweise nutzen Sie unter Windows 10 die Datei „Rohos Mini Drive (Portable).exe“ auf dem USB-Stick. Sie bindet den Container nicht als Laufwerk ein, sondern zeigt die entschlüsselten Daten in einem eigenen Programmfenster an. Dieser Modus bietet sich auch für weniger vertrauenswürdige PCs an. Denn auf diese Weise können Spionageprogramme nicht so leicht auf die entschlüsselten Daten zugreifen.

Hinweis: Das Tool stammt aus der Republik Moldau. Die Übersetzung der Bedienerführung ist stellenweise etwas holprig.

3. PROXYCRYPT: VERSCHLÜSSELUNG PER KOMMANDOZEILE

Das Tool Proxycrypt verschlüsselt Dateien und Ordner über die Eingabeauforderung von Windows. Eine solche Programmsteuerung per Kommandozeilenbefehl ist immer dann nützlich, wenn Sie Aufgaben automatisieren wollen. Das geht etwa klassisch per Batchdatei, über die Aufgabensteuerung von Windows oder über eines der vielen Automatisierungstools. Damit Proxycrypt funktioniert, benötigt es ein virtuelles Laufwerk. Darauf legt das Tool die zu verschlüsselnden Daten ab. Das virtuelle Laufwerk erstellt die Software Imdisk Virtual Disk Driver automatisch. Beide Programme sind Open Source und kostenlos verfügbar. Bei einem 32-Bit-Windows nutzen Sie das Programm ProxyCrypt32.exe (und geben bei den Befehlen 32 statt 64 ein).

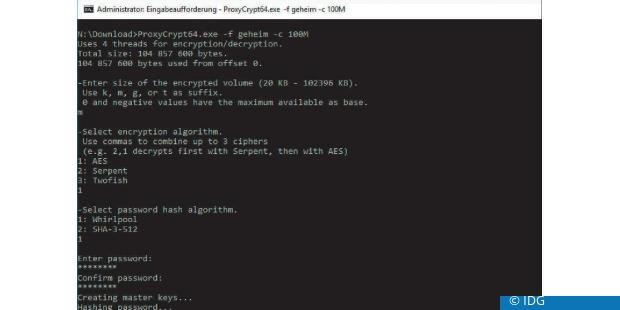

Installieren Sie zunächst den Imdisk Virtual Disk Driver. Ein PC-Neustart ist nicht nötig. Starten Sie dann eine Eingabeauforderung mit Admin-Rechten, und wechseln Sie in das Verzeichnis, in dem Sie Proxycrypt gespeichert haben. Der folgende Befehl erstellt einen 100 MB großen Container mit dem Namen „geheim“ im aktuellen Ordner.

ProxyCrypt64.exe -f geheim -c 100M

Nach der Eingabe des Befehls werden Sie in der Eingabeauforderung noch nach Verschlüsselungsart, dem Passwort und wenigen weiteren Details gefragt. Zuletzt hängt das Tool den neuen Container automatisch in Windows als Laufwerk ein. Windows erkennt dieses und bietet an, es zu formatieren. Ist das geschehen, können Sie das Laufwerk als sicheren Datenspeicher nutzen und wie gewohnt Dateien darauf speichern. Die Eingabeauforderung muss geöfnet bleiben, steht aber nicht mehr für weitere Eingaben bereit.

Wenn Sie das Laufwerk aushängen und damit alle Daten darauf in den verschlüsselten Container packen möchten, gehen Sie so vor: Klicken Sie im Windows-Explorer mit der rechten Maustaste auf das Laufwerk, wählen Sie „Unmount Imdisk Virtual Disk“, und bestätigen Sie eine Warnmeldung mit „Ja“.

Wenn Sie den Container wieder als Laufwerk mounten möchten, geben Sie in der Eingabeauforderung den folgenden Befehl ein:

ProxyCrypt64.exe -f geheim

Nach der Eingabe des Passworts erscheint der Container als neues Laufwerk automatisch im Windows-Explorer.

Hinweis: Wenn Sie bereits Veracrypt für die Verschlüsselung Ihrer Daten nutzen, müssen Sie nicht zwingend auf Proxycrypt umsteigen. Denn auch Veracrypt lässt sich über die Befehlszeile steuern. Wechseln Sie in das Programmverzeichnis von Veracrypt und geben Sie in der Eingabeauff orderung (CMD.exe) den Befehl veracrypt –h ein. So erhalten Sie eine Liste mit allen verfügbaren Befehlen. Sie finden die Liste auch auf dieser Webseite.

4. BITLOCKER: MIT WINDOWS PRO EINFACH LAUFWERKE VERSCHLÜSSELN

Mit den professionellen Ausgaben von Windows, etwa Windows 10 Pro, können Sie komplette Laufwerke so verschlüsseln, dass ein Benutzer anschließend nur nach der Eingabe des Passworts darauf Zugriff erhält. Das Tool nennt sich Bitlocker und steht in den Home-Versionen nicht beziehungsweise nur sehr eingeschränkt bereit.

Bitlocker funktioniert schnell und nach dem einmaligen Einschalten auch völlig unkompliziert. Allerdings müssen Sie bei Nutzung des Bitlockers Microsoft dahingehend vertrauen, dass es keine Hintertüren zu den verschlüsselten Daten gibt.

Wer dieses Vertrauen nicht aufbringt, ist mit dem Open-Source-Tool Veracrypt besser beraten. Wer das Microsoft-Tool nutzen möchte, findet hier einen ausführlichen Ratgeber zu Bitlocker .

5. PC-WELT DATENSAFE: VIELSEITIGER DATENSCHUTZ

Unser Verlagsangebot PC-WELT Datensafe verschlüsselt Ihre Dateien und Verzeichnisse zuverlässig und sicher. Auf Wunsch lassen sich die Daten auch verstecken, sodass sie im Windows Explorer nicht auftauchen. Ausführliche Informationen zu allen Funktionen von PC-WELT Datensafe finden Sie im Kasten.

Be the first to comment