Wer vSphere in einer Enterprise-Umgebung einsetzt will, muss das Design seines virtuellen Netzwerks genauso sorgfältig zu planen, wie in der realen Welt. Nur so lassen sich Sicherheit, Ausfallsicherheit und Performance optimieren. Der vNetwork-Stack von vSphere bietet alles, was dazu notwendig ist. [...]

DIE VM EBENE

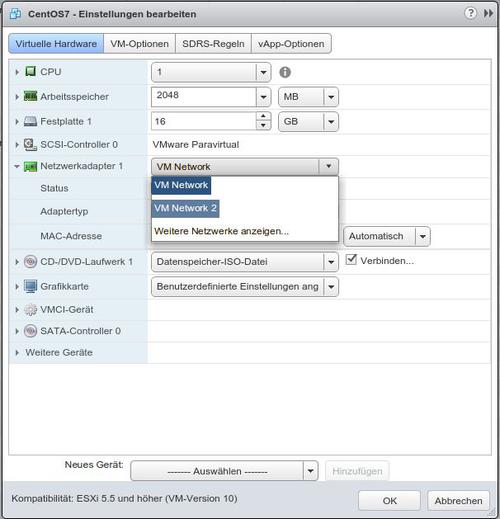

In der VM-Ebene schließlich geht es um die virtuellen Netzwerkkarten der virtuellen Maschinen, mit denen der Admin beim Einrichten einer virtuellen Maschine im Assistenten meist zuerst in Berührung kommt. Hier findet das Verbinden der virtuellen Netzwerkkarte mit einem Port in der Portgruppe VM Network des jeweiligen vSwitches statt. Der Vorgang gleich in der physischen Welt den Verbinden Netzwerkadapters im jeweiligen PC mithilfe eines Patchkabels mit dem physischen Switch. Fügt der Nutzer beispielsweise im Konfigurations-Editor einer virtuellen Maschine im Web Client eine neue virtuelle Netzwerkkarte hinzu, wird diese zwar bei nur einem einzigen vorhandenen vSwitch automatisch mit dem ersten, per Default vorhandenen VM Network verbunden, hat der Admin aber zuvor zwecks Segmentierung des virtuellen Netzwerks mehrere Portgruppen für VM Networks angelegt, stehen diese auch in den Einstellungen der virtuellen Netzwerkkarte als alternatives Verbindungsziel zur Verfügung, wie folgende Abbildung zeigt:

BU: Beim Verbinden der virtuellen Netzwerkkarte (vNIC) kann der Admin das Verbindungsziel abweichend von der Default-Einstellung auch frei wählen.

Schließt der Systemverwalter mehrere VM Networks an unterschiedlichen vSwitches an, kann er das Segmentieren seines VM-Networks darüber hinaus mithilfe unterschiedlicher physischer NICs gestalten.

NETZWERKDESIGN

Mit Kenntnis der grundlegenden Komponenten des virtuellen Netzwerks in VMware vSphere, wie physischen NICs (vmnetX), sowie virtuellen Switches (vSwitchX) samt VMkernel-Adaptern (vmkX) für die einzelnen Portgruppen und den eigentlichen vNICs in den VMs stehen dem Administrator fast alle Möglichkeiten zum Design seines virtuellen Netzwerks zur Verfügung, wie auch in der physischen Welt. Ein Beitrag über intelligentes, erweiterbares und ggf. redundantes Netzwerkdesign sprengt zwar den Rahmen des Beitrages, trotzdem hier ein paar Anregungen:

- Für ein voll redundantes Design, müssten die physischen Netzwerkkarten jedes Hyper-V-Hosts jeweils paarweise auf je zwei physische Switches verteilt werden.

- Für ein Design ohne VLANs ist es in kleinen Umgebungen übliche Praxis, für jeden Kernel-Adapter, also für Management Network, VM Network, Storage oder vMotion jeweils ein Paar physische Netzwerk-Adapter im Failover-Modus zu spendieren.

- Die Summe benötigter NICs beläuft sich damit schon mal von vorne herein auf 8 Karten. Soll das VM Network selbst weiter segmentiert werden, kommen weitere NIC-Paare dazu, auch wenn es in einer Virtualisierungsumgebung technisch durchaus möglich ist, alle erwähnten Funktionalitäten auf einen physischen Adapter abzubilden, indem man mehrere Kernel-Adapter im gleichen vSwitch verwendet.

Be the first to comment