Die Cyber-Kill-Chain beschreibt die Phasen eines gezielten Cyberangriffs, in der die Verteidiger ihn erkennen und stoppen können. [...]

Als Sicherheitsexperte haben Sie wahrscheinlich schon einmal davon gehört, dass eine Cyber-Kill-Chain helfen soll, Eindringlinge zu erkennen und zu vermeiden. Die Angreifer verbessern ihre Vorgehensweise jedoch ständig, so dass Sie die Cyber-Kill-Chain möglicherweise anders angehen müssen. Im Folgenden finden Sie eine Erklärung der Cyber-Kill-Chain und wie Sie sie vielleicht einsetzen können.

Definition der Cyber-Kill-Chain

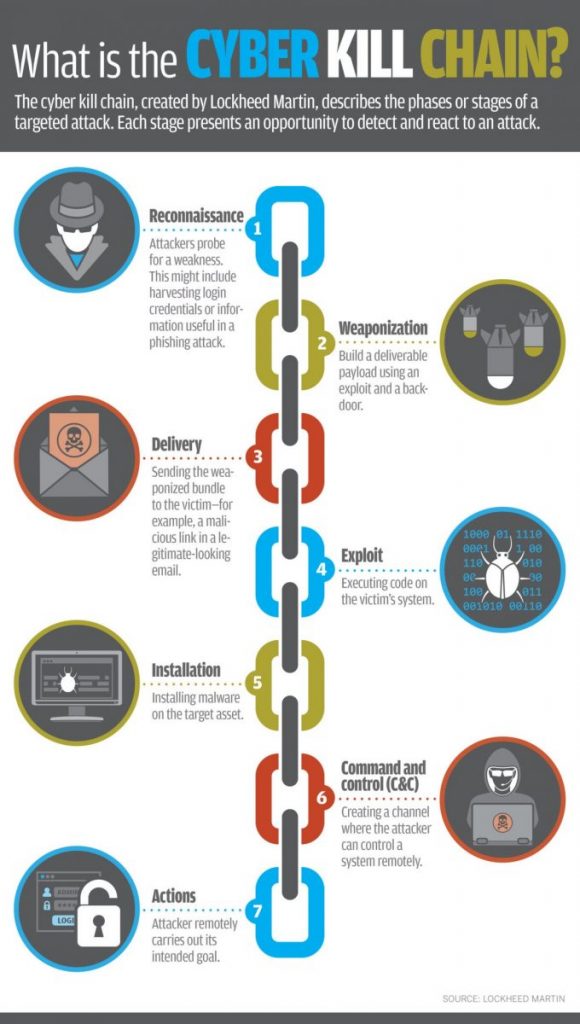

Die Cyber-Kill-Chain, auch bekannt als Lebenszyklus eines Cyberangriffs, ist ein von Lockheed Martin entwickeltes Modell, das die Phasen eines gezielten Cyberangriffs beschreibt. Es schlüsselt jede Phase eines Malware-Angriffs so auf, dass die Verteidiger ihn erkennen und stoppen können.

Im militärischen Sprachgebrauch ist eine „Kill Chain“ ein phasenbasiertes Modell zur Beschreibung der Phasen eines Angriffs, das auch Aufschluss darüber gibt, wie solche Angriffe verhindert werden können. Je näher am Anfang der „Kill Chain“ ein Angriff gestoppt werden kann, desto besser. Je weniger Informationen ein Angreifer beispielsweise hat, desto unwahrscheinlicher ist es, dass ein anderer diese Informationen nutzen kann, um den Angriff zu einem späteren Zeitpunkt zu vollenden.

Die Cyber-Kill-Chain wendet das militärische Modell auf Cyberangriffe an, wobei die Phasen eines gezielten Angriffs so beschrieben werden, dass sie für den Schutz des Netzwerks einer Organisation verwendet werden können. Die Phasen sind in der unten stehenden Grafik (engl.) dargestellt.

Dabei gilt: Je näher am Anfang der Kette ein Angriff gestoppt werden kann, desto weniger kostspielig und zeitaufwändig ist die Bereinigung. Wenn Sie den Angriff erst stoppen, wenn er sich bereits in Ihrem Netzwerk befindet, müssen Sie diese Rechner reparieren und eine Menge forensischer Arbeit leisten, um herauszufinden, welche Informationen er erbeutet hat.

Schritte der Cyber-Kill-Chain

Die in der Cyber-Kill-Chain beschriebenen Schritte ähneln stark einem stereotypen Einbruch. Der Dieb erkundet ein Gebäude, bevor er versucht, es zu infiltrieren, und durchläuft dann mehrere weitere Schritte, bevor er sich mit der Beute aus dem Staub macht.

Der Einsatz der Cyber-Kill-Chain, um Angreifer daran zu hindern, heimlich in Ihr Netzwerk einzudringen, erfordert ein gewisses Maß an Intelligenz und Übersicht über die Vorgänge in Ihrem Netzwerk. Sie müssen wissen, wenn etwas da ist, was nicht da sein sollte, damit Sie die Alarme auslösen können, um den Angriff zu vereiteln.

Werfen wir einen genaueren Blick auf die 7 Schritte der Cyber-Kill-Chain, um festzustellen, welche Fragen Sie sich stellen sollten, um zu entscheiden, ob dies für Ihr Unternehmen machbar ist.

- Reconnaissance (Erkundung)

- Weaponization (Bewaffnung)

- Delivery (Bereitstellung)

- Exploit (Nutzbarmachung)

- Installation

- Command and control (Steuerung und Kontrollsystem aufbauen)

- Actions (Aktionen durchführen)

Erkundung

In dieser Phase versuchen die Kriminellen zu entscheiden, welche Ziele für sie in Frage kommen und welche nicht. Von außen erfahren sie so viel wie möglich über Ihre Ressourcen und Ihr Netzwerk, um festzustellen, ob es den Aufwand wert ist. Im Idealfall suchen sie ein Ziel, das relativ unbewacht ist und über wertvolle Daten verfügt. Es könnte Sie überraschen, welche Informationen die Kriminellen über Ihr Unternehmen finden und wie diese genutzt werden könnten.

Unternehmen verfügen oft über mehr Informationen, als ihnen bewusst ist. Sind die Namen und Kontaktinformationen Ihrer Mitarbeiter online? (Sind Sie sicher? Denken Sie auch an soziale Netzwerke, nicht nur an Ihre eigene Unternehmenswebsite.) Diese könnten für Social-Engineering-Zwecke verwendet werden, z. B. um Mitarbeiter dazu zu bringen, Benutzernamen oder Passwörter preiszugeben. Sind Details über Ihre Webserver oder physischen Standorte online? Diese könnten ebenfalls für Social Engineering verwendet werden oder um eine Liste möglicher Exploits zu erstellen, die für einen Einbruch in Ihre Infrastruktur nützlich wären.

Diese Ebene ist schwierig zu kontrollieren, vor allem angesichts der Beliebtheit von sozialen Netzwerken. Das Verstecken sensibler Informationen ist in der Regel eine recht kostengünstige Änderung, auch wenn die Suche nach diesen Informationen sehr zeitaufwändig sein kann.

Bewaffnung, Bereitstellung, Nutzbarmachung, Installation.

In diesen vier Phasen nutzen die Kriminellen die gesammelten Informationen, um ein Werkzeug zu entwickeln, mit dem sie ihr ausgewähltes Ziel angreifen und böswillig nutzen können. Je mehr Informationen sie nutzen können, desto überzeugender kann ein Social Engineering-Angriff sein.

Sie könnten Spear-Phishing einsetzen, um mit den Informationen, die sie auf der LinkedIn-Seite eines Mitarbeiters gefunden haben, Zugang zu internen Unternehmensressourcen zu erhalten. Oder sie könnten einen Fernzugriffs-Trojaner in eine Datei einbauen, die scheinbar wichtige Informationen über ein bevorstehendes Ereignis enthält, um den Empfänger dazu zu verleiten, sie auszuführen.

Wenn die Angreifer wissen, welche Software Ihre Benutzer oder Server verwenden, einschließlich Betriebssystemversion und -typ, erhöht sich die Wahrscheinlichkeit, dass sie Ihr Netzwerk ausnutzen und etwas darin installieren können.

Auf diesen Verteidigungsebenen kommen die üblichen Ratschläge von Sicherheitsfachleuten zum Tragen. Ist Ihre Software auf dem neuesten Stand? Alle, auf jedem Rechner? Die meisten Unternehmen haben in irgendeinem Hinterzimmer einen Rechner, auf dem noch Windows 98 läuft. Wenn er jemals mit dem Internet verbunden wird, ist das für Angreifer ein gefundenes Fressen.

Verwenden Sie E-Mail- und Web-Filter? E-Mail-Filterung kann eine gute Möglichkeit sein, gängige Dokumenttypen, die bei Angriffen verwendet werden, zu stoppen. Wenn Sie verlangen, dass Dateien in einer Standardform versendet werden, z. B. in einem kennwortgeschützten ZIP-Archiv, können Ihre Benutzer erkennen, wenn Dateien absichtlich versendet werden. Webfilter können Benutzer davon abhalten, bekannte schädliche Websites oder Domänen aufzurufen.

Haben Sie die automatische Wiedergabe für USB-Geräte deaktiviert? Die Möglichkeit, Dateien ohne Genehmigung auszuführen, ist aus Sicht der Sicherheit selten eine gute Idee. Es ist besser, dem Benutzer die Möglichkeit zu geben, innezuhalten und darüber nachzudenken, was er sieht, bevor es gestartet wird.

Verwenden Sie eine Endpunktschutzsoftware mit aktuellen Funktionen? Endpunktschutzsoftware ist zwar nicht für brandneue, gezielte Angriffe gedacht, doch manchmal können sie Bedrohungen auf der Grundlage bekannter verdächtiger Verhaltensweisen oder bekannter Software-Exploits erkennen.

Steuerung und Kontrollsystem aufbauen

Sobald sich eine Bedrohung in Ihrem Netzwerk befindet, besteht dessen nächste Aufgabe darin, nach Hause zu telefonieren und auf Anweisungen zu warten. Dabei kann es sich um das Herunterladen zusätzlicher Komponenten handeln, wahrscheinlicher ist jedoch die Kontaktaufnahme mit einem Botmaster über einen Command-and-Control-Kanal (C&C).

In jedem Fall ist dafür Netzwerkverkehr erforderlich, was bedeutet, dass es nur eine Frage gibt, die Sie sich hier stellen müssen: Haben Sie ein System zur Erkennung von Eindringlingen, das bei allen neuen Programmen, die das Netzwerk kontaktieren, Alarm schlägt?

Wenn die Bedrohung so weit gekommen ist, hat sie Änderungen am Computer vorgenommen und wird viel mehr Arbeit für die IT-Mitarbeiter erfordern. In einigen Unternehmen oder Branchen muss auf den betroffenen Rechnern eine forensische Untersuchung durchgeführt werden, um festzustellen, welche Daten gestohlen oder manipuliert worden sind.

Die betroffenen Rechner müssen dann entweder gereinigt oder neu aufbereitet werden. Dies kann weniger kostspielig und zeitaufwändig sein, wenn die Daten gesichert wurden und ein Standard-Firmen-Image vorhanden ist, das schnell auf dem Rechner installiert werden kann.

Aktionen

Der logische letzte Schritt in der Kill Chain scheint der eigentliche Angriff zu sein, z. B. die Unterbrechung von Diensten oder die Installation von Malware. Aber denken Sie daran, dass es bei den Aktionen darum geht, das beabsichtigte Ziel zu erreichen – und sobald sie erfolgreich gestört, beschädigt oder exfiltriert haben, können die Angreifer wieder einsteigen und das Ganze wiederholen.

Oft ist das Ziel eines Angriffs die Monetarisierung, und das kann in vielerlei Hinsicht geschehen, sagt Ajit Sancheti, CEO von Preempt Security.

So können Angreifer die kompromittierte Infrastruktur beispielsweise nutzen, um Werbebetrug zu begehen oder Spam zu versenden, das Unternehmen zur Zahlung von Lösegeld zu erpressen, die erbeuteten Daten auf dem Schwarzmarkt zu verkaufen oder die gekaperte Infrastruktur sogar an andere Kriminelle zu vermieten. „Die Monetarisierung von Angriffen hat dramatisch zugenommen“, sagt er.

Die Verwendung von Kryptowährungen mache es für die Angreifer einfacher und sicherer, Geld zu erhalten, fügt er hinzu, was zur Veränderung der Motivation hinter den Angriffen beitrage. Auch die Zahl der verschiedenen Gruppen, die an der Nutzung gestohlener Daten beteiligt sind, ist komplizierter geworden. Daraus könnten sich für Unternehmen Möglichkeiten ergeben, mit Strafverfolgungsbehörden und anderen Gruppen zusammenzuarbeiten, um den Prozess zu stören.

Nehmen wir zum Beispiel gestohlene Zahlungskartendaten. „Sobald Kreditkartendaten gestohlen wurden, müssen die Nummern geprüft, verkauft und zur Beschaffung von Waren oder Dienstleistungen verwendet werden, die wiederum verkauft werden müssen, um sie in Geld umzuwandeln“, sagt Monzy Merza, Leiter der Sicherheitsforschung bei Splunk, Inc.

All dies liegt außerhalb der traditionellen Kill Chain eines Cyberangriffs, sagt er. Ein weiterer Bereich, in dem sich das Schwarzmarkt-Ökosystem auf den Lebenszyklus von Cyberangriffen auswirkt, ist vor Beginn des Angriffs. Angreifer tauschen Listen mit kompromittierten Anmeldedaten, anfälligen Ports und ungepatchten Anwendungen aus.

Probleme mit der Cyber-Kill-Chain

Wie die jüngste Geschichte hinlänglich gezeigt hat, folgen Angreifer nicht dem Playbook. Sie lassen Schritte aus. Sie fügen Schritte hinzu. Sie gehen zurück. Einige der verheerendsten Angriffe der letzten Zeit umgehen die Verteidigungsmaßnahmen, die Sicherheitsteams im Laufe der Jahre sorgfältig aufgebaut haben, weil sie einem anderen Angriffsplan folgen.

Einem Bericht von Alert Logic aus dem Jahr 2018 zufolge kombinieren 88 Prozent der Angriffe die ersten fünf Schritte der Kill Chain in einer einzigen Aktion.

In den letzten Jahren haben wir auch den Anstieg von Cryptocurrency-Mining-Malware erlebt. „Und die von ihnen verwendeten Techniken ignorierten die traditionellen Schritte“, sagt Matt Downing, leitender Bedrohungsforscher bei Alert Logic, Inc.

„Alle frühzeitigen Abmilderungs- und Erkennungstechniken würden nicht funktionieren. Außerdem müssen die Angreifer keine wertvollen Daten exfiltrieren und dann versuchen, sie auf dem Schwarzmarkt zu verkaufen, fügt er hinzu. „Sie können einen kompromittierten Vermögenswert direkt zu Geld machen“.

Angriffe mit kompromittierten Anmeldeinformationen, bei denen sich Angreifer mit scheinbar legitimen Daten anmelden und diese Konten zum Datendiebstahl nutzen, würden ebenfalls nicht in den traditionellen Angriffsrahmen passen. „Das ist ein Fall, in dem die Lockheed Martin-Kill-Chain ganz offensichtlich nicht anwendbar ist“, sagt Downing.

Eine weitere Angriffsart, die nicht in das traditionelle Modell passt, sind Angriffe auf Webanwendungen. „Wenn Sie eine Anwendung haben, die dem Netz ausgesetzt ist, kann jeder kommen und sie besuchen“, sagt Satya Gupta, Gründer und CTO von Virsec Systems, Inc. „Es ist, als hätte man eine offene Tür in seinem Haus.

Der Einbruch bei Equifax beispielsweise wurde auf eine Schwachstelle in der Apache Struts-Webserver-Software zurückgeführt. Hätte das Unternehmen das Sicherheits-Patch für diese Schwachstelle installiert, hätte es das Problem vermeiden können, aber manchmal ist das Software-Update selbst kompromittiert, wie es beim CCleaner-Software-Update von Avast im Jahr 2017 der Fall war.

Andere transformative Technologien – das Internet der Dinge, DevOps und robotische Prozessautomatisierung – vergrößern die Angriffsfläche auf eine Weise, die nicht in das traditionelle Cyber-Kill-Chain-Modell passt, sagt Lavi Lazarovitz, Leiter des CyberArk Labs.

Der traditionelle Lebenszyklus von Cyberangriffen lässt auch Angriffe außer Acht, die die Unternehmenssysteme überhaupt nicht berühren. So nutzen Unternehmen beispielsweise zunehmend Drittanbieter von Software-as-a-Service (SaaS), um ihre wertvollen Daten zu verwalten.

„Das Problem ist exponentiell gewachsen, wenn man bedenkt, wie viele Logins die Menschen haben, wie viele SaaS-Dienste es gibt und wie viele Verbindungen zu Drittanbietern bestehen“, sagt Ross Rustici, Senior Director bei Cybereason, Inc. „Sie könnten einen geschäftsbeendenden Hack haben, ohne dass Ihr Kernnetzwerk, über das Sie die Kontrolle haben, jemals berührt wird.

Cyber-Kill-Chain vs. Mitre ATT&CK

Angesichts der sich ständig weiterentwickelnden Cyber-Bedrohungen suchen einige Unternehmen nach einer flexibleren und umfassenderen Methode, um sich mit Cyber-Angriffen auseinanderzusetzen.

Ein führender Anwärter ist das Mitre ATT&CK-Framework (englischer Artikel dazu). „Es gibt eine große Bewegung, tatsächliche Angriffstechniken zu zeigen, die mit jedem Schritt in der Angriffskette verbunden sind, und genau das hat ATT&CK von Mitre getan“, sagt Ben Johnson, CTO bei Obsidian Security, Inc. „Es wurde unglaublich gut aufgenommen und von den Anbietern und der Community angenommen.

Rod Soto, Leiter der Sicherheitsforschung bei Jask, warnt davor, sich zu sehr auf Frameworks zu verlassen. „Die Entwicklung von Angreifern ist von Natur aus dynamisch. Die Werkzeuge, Techniken und Verfahren der Angreifer werden sich weiter verändern, wenn neue Verteidigungsmaßnahmen sie überflüssig machen. Frameworks wie die Cyber-Kill-Chain können Teil unseres Werkzeugkastens sein, aber es liegt an uns als Sicherheitsexperten, weiterhin kreativ zu denken, damit wir mit den Angreifern und ihren Innovationen Schritt halten können.“

*Maria Korolov berichtet seit 20 Jahren über neue Technologien und aufstrebende Märkte.

Be the first to comment