Egal, ob Nationalstaat oder Unternehmen: Das Ausspionieren der Konkurrenz steht nicht nur in der Wirtschaft hoch im Kurs. Ob Industriespionage illegal ist und wie Sie sich als betroffenes Unternehmen präventiv schützen können, erfahren Sie hier. [...]

Der Begriff der „Industriespionage“ – oder auch Konkurrenzspionage – bezeichnet die Anwendung von Spionagetechniken auf fremde Unternehmen zu kommerziellen oder finanziellen Zwecken. Ziel ist es, „die eigene Marktposition zu stärken oder Wettbewerbsvorteile anderer Unternehmen zu egalisieren“. So steht es im Handbuch für Wirtschafts- und Industriespionage (kurz: WIS), das eigens vom Bundesministerium für Inneres zu Aufklärungszwecken zur Verfügung gestellt wird. Dabei denkt man bei „Spionage“ nur allzu leicht an menschliche Spione, die im Auftrag der Regierung Informationen anderer Regierungen sammeln – und in Wahrheit funktionieren viele der Techniken, die im Bereich der Politik zur Anwendung kommen, genauso gut in der Industrie; so wie viele ausgebildete Spione längst in beiden Bereichen tätig sind.

Dabei sind die Übergänge zwischen Industriespionage und Wirtschaftsspionage fließend. Letzteres wird nach WIS-Handbuch folgendermaßen definiert: „Wirtschaftsspionage ist die von ausländischen, staatlich gelenkten Nachrichtendiensten gezielte Ausforschung von Wirtschaftsunternehmen und Betrieben zur Stärkung der eigenen Wirtschaft.“ Die Methoden beider Formen von Spionage sind ähnlich und über weite Strecken hinweg sogar deckungsgleich.

Welche Arten von Industriespionage gibt es?

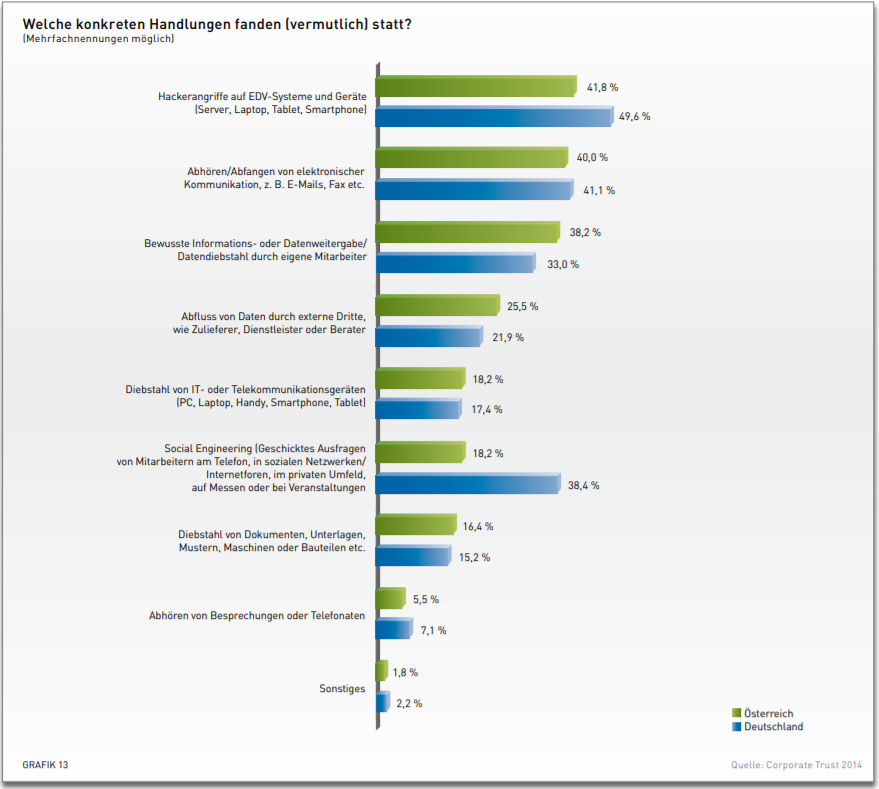

Laut einer Studie zum Thema „Industriespionage“ der Sicherheitsberatung von Corporate Trust in Zusammenarbeit mit Aon Risk Solutions, der Zurich Gruppe Deutschland und dem Objektsicherheitsspezialisten Securiton, kamen im Jahr 2014 in Österreich folgende Techniken zur Wirtschafts- bzw. Industriespionage am häufigsten zur Anwendung:

- Hackerangriffe auf EDV-Systeme und Geräte (41,8%)

- Abhören/Abfangen von elektronischer Kommunikation, z.B. Emails, Fax, etc. (40,0%)

- Bewusste Informations- oder Datenweitergabe / Datendiebstahl durch eigene Mitarbeiter (38,2%)

- Abfluss von Daten durch externe Dritte, wie Zulieferer, Dienstleister oder Berater (25,5%)

- Diebstahl von IT- oder Telekommunikationsgeräten: PC, Laptop, Handy, Smartphone, Tablet (18,2%)

- Social Engineering: Geschicktes Ausfragen vom Mitarbeitern am Telefon, in sozialen Netzwerken / Internetforen, im privaten Umfeld, auf Messen oder bei Veranstaltungen (18,2%)

- Diebstahl von Dokumenten, Unterlagen, Mustern, Maschinen oder Bauteilen, etc. (16,4%)

- Abhören von Besprechungen oder Telefonaten (5,5%)

Die IT-Branche kam bei dieser Studie nicht gut weg: Mit 21,8 Prozent lagen „IT-Administration und IT-Service“ an der Spitze der begehrtesten Spionageziele in Österreich. Auf dem zweiten Platz lag der Bereich „Forschung und Entwicklung“ mit 18,2 Prozent. Da die meisten Hackerangriffe in den IT-Abteilungen identifiziert werden, ist dieses Ergebnis nicht ungewöhnlich.

Zusätzlich gibt es noch eine Art von Industrie-Spionage, die sich „Competitive Intelligence (kurz: CI) oder auch „Konkurrenz- und Wettbewerbsforschung“ nennt. Sogenannte „Competitive Intelligence“-Unternehmen bewegen sich in der Regel im Bereich des Legalen und sammeln und analysieren weitgehend öffentliche Informationen zum Vorteil ihrer Kundschaft: Fusionen und Übernahmen, neue Regierungsvorschriften, Tendenzen der sozialen Medien und Blogs, und viele mehr. Unter Umständen können sie sogar die Führungskraft eines rivalisierenden Unternehmens auf ihren Hintergrund prüfen, um deren Motivation, Verhalten und Entscheidungsfindung zu verstehen und vorherzusagen. So zumindest in der Theorie.

Ist Industriespionage ein Verbrechen?

Was die Legalität bzw. Illegalität von Industrie- oder Konkurrenzspionage angeht, kommt es häufig zu Missverständnissen. Eines stimmt: Es ist nicht zwangsläufig illegal, Informationen über die Konkurrenz mit legalen Mitteln zu beschaffen, selbst wenn diese im Geheimen oder bei einem Täuschungsversuch eingesetzt werden. Sie können beispielsweise jeder Zeit einen „Mystery Shopper“ oder Testkäufer in das Geschäft eines Rivalen schicken, um zu sehen, welche Geschäfte er macht; oder Sie können einen Privatdetektiv engagieren, der auf der nächsten Messe Augen und Ohren für Sie offenhält.

Doch alles was darüber hinaus geht ist juristisch schon wesentlich schwieriger. Im Allgemeinen ist der Erwerb von Geschäftsgeheimnissen (die für das jeweilige Unternehmen von monetärem Wert sind) gegen die Zustimmung ihrer Eigentümer illegal. Nach österreichischem Recht ist Industriespionage ein sogenanntes Privatanklagedelikt und wird daher nur dann strafrechtlich verfolgt, wenn das geschädigte Unternehmen selbst Anklage erhebt. Dazu finden sich im Strafgesetzbuch folgende Paragraphen:

- §122 Verletzung eines Geschäfts- oder Betriebsgeheimnisses

- §123 Auskundschaftung eines Geschäfts- oder Betriebsgeheimnisses

- §124 Auskundschaftung eines Geschäfts- oder Betriebsgeheimnisses zugunsten des Auslands

- Und im Bundesgesetz gegen unlauteren Wettbewerb: §11 Verletzung von Geschäfts- oder Betriebsgeheimnissen – Missbrauch anvertrauter Vorlagen

Den genauen Wortlaut der vorliegenden Gesetze können Sie jederzeit bequem unter jusline.at abrufen, die obigen Paragraphen wurden dazu verlinkt.

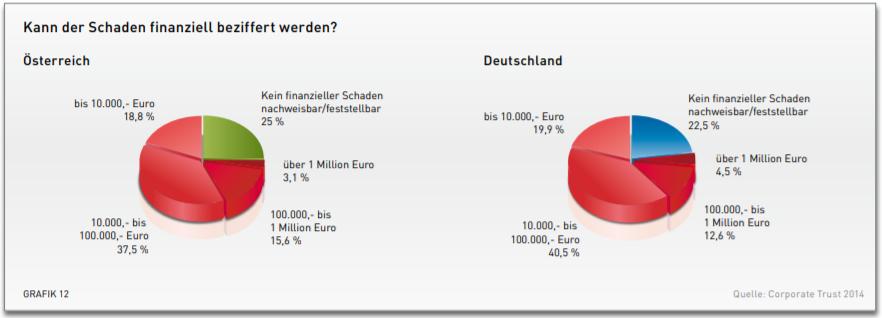

Der vorliegenden Studie von Corporate Trust (u.A.) zufolge beläuft sich der finanzielle Gesamtschaden, der jährlich durch Industriespionage entsteht, in Österreich auf 1,6 Milliarden Euro. In Deutschland sind es sogar 11,8 Milliarden Euro. Zum Zeitpunkt der Erhebung (2014) war bereits jedes zweite Unternehmen durch einen konkreten Schaden (27,1 Prozent) oder durch einen konkreten Verdacht auf Spionage (19,5 Prozent) betroffen. 75 Prozent aller betroffenen österreichischen Unternehmen hatten dabei auch einen finanziellen Schaden zu verzeichnen.

Über das Internet haben sich inzwischen vielfache Chancen etabliert, um Nachrichtendiensten, Konkurrenten und Organisierter Kriminalität ausreichend Möglichkeiten zu bieten, Wirtschafts- und Industriespionage zu betreiben. Information ist mittlerweile die zentrale Währung im Netz, sei es über individuelle Interessen, Kaufverhalten oder geschäftliche Kontakte. Die Studie von 2014 mag bereits vier Jahre alt sein, sie hat dennoch nichts von ihrer Aktualität und Brisanz verloren – es ist vielmehr davon auszugehen, dass sich die Ergebnisse heute ein noch viel erschreckenderes Bild abgeben würden.

Prävention: Was tun, um sich zu schützen?

Sich gegen ausländische Nachrichtendienste, versierte Hacker, Konkurrenten und Organisierte Kriminalität zu schützen, braucht es die nötigen Präventivmaßnahmen. Das Bundesministerium für Inneres empfehlt daher folgende Schritte, um die Sicherheitsanforderungen Ihres Unternehmens angemessen definieren zu können.

1. Engagieren Sie einen Informationsschutzbeauftragten

Legen Sie den Schutz Ihrer empfindlichen Daten in die Hände eines dafür ausgebildeten Informationsschutzbeauftragten. Je nach Größe des Unternehmens wird empfohlen, dafür eine eigene Position einzurichten, oder einer Person im Unternehmen diese als Zusatzfunktion zuzuordnen. Diese wird für die Durchführung aller Geheimschutzmaßnahmen zuständig sein und wird dementsprechende Vollmachten und Ressourcen benötigen. Währen Sie Ihren Informationsschutzbeauftragten daher entsprechend seiner fachlichen und persönlichen Eignung aus. Kompetenzen im Umgang mit Risikoanalysen, fundierter Sicherheitstechnik und entsprechende Rechtskenntnisse sollten in diesem Fall die zu beachtenden Kriterien sein.

2. Risikomanagement

Ein Sicherheitsverfahren lässt sich nicht einfach im Standardverfahren auf ein beliebiges Unternehmen anwenden. Sie sollten einen Überblick über die in Ihrem Kontext spezifischen Bedrohungen haben, um ein geeignetes und wirtschaftlich vertretbares Sicherheitskonzept entwickeln und umsetzen zu können. Des sollte unter fachlicher Anleitung Ihres Informationsschutzbeauftragten geschehen.

3. Führen Sie eine Schutzbedarfsanalyse durch

Um Ihre Daten ausreichend schützen zu können, sollten Sie wissen, welche Informationen überhaupt schützenswert sind und in welcher Form diese in Ihrem Unternehmen vorkommen; egal, ob in Papierform, digital gespeichert, auf Servern oder in den Köpfen ihrer Mitarbeiter. Je nach Bedeutung sollten diese Informationen unternehmensintern klassifiziert werden. Danach können Sie entsprechende Maßnahmen zur Lagerung, Bearbeitung, Vervielfältigung, Transport, Weitergabe und Vernichtung derselben definieren.

4. Etablieren Sie eine „Need-to-Know-Policy”

Entscheiden Sie klar, wer Zugang zu welchen Daten haben darf – ganz unabhängig von der vorher erstellten Klassifizierung Ihrer schutzbedürftigen Informationen. Innerhalb Ihres Unternehmens sollte klar sein, wer mit welchen Informationen versorgt werden darf. Die Vergabe der jeweiligen Zugangsberechtigungen sollte durch eine geeignete Instanz innerhalb Ihres Unternehmens geschehen. Achten Sie darauf, dass Ihren Mitarbeiter nur Zugang zu den Informationen gewährt werden sollte, die Sie für Ihre Arbeit zwingend benötigen.

5. Etablieren Sie eine „Clean-Desk-Policy“

Die wohl einfachste Möglichkeit, für eine grundlegende Daten- und Unterlagensicherheit zu sorgen, ist, eine Clean-Desk-Policy einzuführen. Jeder Mitarbeiter sollte vor Verlassen seines Arbeitsbereiches diesen aufräumen und wichtige Unterlagen bzw. schützenswerte Daten entweder sicher verschließen oder durch ein Kennwort schützen. Sensible Informationen sollten nicht offen liegen gelassen oder einfach wahllos im Papierkorb entsorgt werden.

Weitere Informationen und hilfreiche Anleitungen zum Schutz Ihrer unternehmensinternen Daten finden Sie im Handbuch für Wirtschafts- und Industriespionage des Bundesministeriums für Inneres und der Wirtschaftkammer Österreich.

Be the first to comment