Single Sign-On (SSO) ist ein zentralisierter Sitzungs- und Benutzerauthentifizierungsdienst, bei dem ein einziges Set von Anmeldeinformationen für den Zugriff auf mehrere Anwendungen verwendet werden kann. [...]

Der Vorteil liegt in der Einfachheit dieses Vorgehens: Sie werden auf einer bestimmten Plattform authentifiziert, über die Sie dann Zugriff auf weitere Dienste haben, ohne sich bei Verwendung dieser jedes Mal erneut an- und abmelden zu müssen.

Als Verbraucher kann man sich diesen Vorgang wie die Anmeldung über Facebook, Google oder Twitter und andere starke SSO-Plattformen vorstellen, über die man auf eine Vielzahl anderer Drittanbieter-Dienste Zugriff hat. Auf Unternehmensseite kann eine Organisation SSO dazu verwenden, seinen Benutzern die Anmeldung zu geschützten Webanwendungen (die über den internen Server gehostet werden) oder Cloud-gehosteten ERP-Systemen zu ermöglichen.

Korrekt implementiert kann SSO somit viel zur Produktivität, IT-Überwachung, zum IT-Management und zur allgemeinen Sicherheitskontrolle beitragen. Mit einem Sicherheitstoken (Benutzername und Kennwort) lässt sich damit der Benutzerzugriff auf unterschiedliche Systeme, Plattformen, Apps und andere Ressourcen je nach Wunsch und Zweck aktivieren und deaktivieren. So reduzieren Sie das Risiko, dass durch verlorene, vergessene oder schwache Passwörter zwangsläufig entsteht.

Eine gut durchdachte und umgesetzte SSO-Strategie kann passwortbezogene Reset-Kosten und Ausfallzeiten reduzieren, das Risiko von Insider-Bedrohungen minimieren sowie die Benutzererfahrung und die Authentifizierungsprozesse verbessern.

Gründe für Single Sign-On

Der Anstieg von SSO fällt mit anderen bemerkenswerten Trends der letzten Zeit zusammen – darunter der Anstieg von Public Clouds, Passwortmüdigkeit, neue Entwicklermethoden, Enterprise Mobility sowie web- und cloud-basierten Anwendungen.

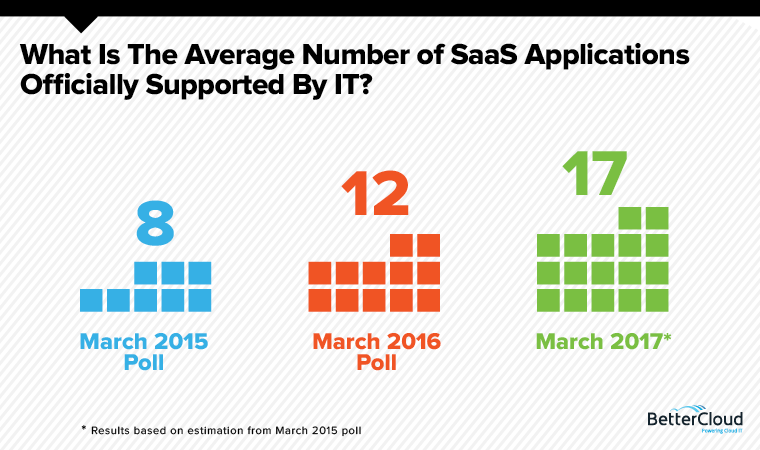

Der Trend zur Verwendung von Cloud-Anwendungen kann dabei als Fluch und als Segen gleichermaßen verstanden werden: Jüngsten Erhebungen zufolge nutzten Unternehmen im Jahr 2017 (basierend auf Schätzungen vom März 2015) etwa 17 Cloud-Anwendungen durchschnittlich, um ihre IT-, Betriebs- und Geschäftsstrategien zu stützen. Da ist es nicht verwunderlich, dass 61 Prozent aller Befragten heute den Bereich des Identity and Access Managements (IAM) für schwieriger zu bewältigen halten als noch vor zwei Jahren.

Barry Scott, CTO bei Centrify EMEA, sieht zwei eindeutige Gründe für die Verwendung von SSO:

„Erstens verbessert es die Benutzererfahrung, indem es die Verbreitung verschiedener Benutzernahmen und Kennwörter stoppt, die durch den unglaublichen Anstieg von SaaS–Cloud-basierten Anwendungen entstanden sind. Und zweitens sorgt es für eine verbesserte Sicherheit. Der Hauptgrund für Sicherheitsverletzungen sind kompromittierte Zugangsdaten – je mehr Benutzernamen und Passwörter wir haben, desto schlechter wird also auch unsere Passworthygiene. Wir fangen an, die gleichen Passwörter überall zu verwenden und sie werden immer weniger komplex, was diese Kompromittierung stark erleichtert.“

Joe Diamond, Sicherheitschef des Identity Management Unternehmens Okta, stimmt zu, dass Cloud-Anwendungen IT-Teams vor immer neue Herausforderungen stellen: „IT–Unternehmen sehen sich immer öfter mit Fragen rund um das Erstellen und Managen von User-Accounts, die Gewährleistung der notwendigen Berechtigungen (und dem Ausschluss unnötiger Berechtigungen) oder des ordnungsgemäßen Offboardings konfrontiert, wenn ein Mitarbeiter die Firma verlässt.“

„Auch Identitätsspeicher und -silos sind bei einer derartigen Vermehrung nicht länger hilfreich“, fügt Diamond hinzu. „Nur weil ein Unternehmen Office 365 verwenden möchte, bedeutet das nicht, dass sie für derartige Services drei unterschiedliche Sets von Benutzernamen und Passwort gebrauchen wollen. SSO wird dadurch in gewisser Weise zu Voraussetzung für Unternehmen, die planen, bestimmte Cloud-Dienste einzuführen.“

Diamond nennt außerdem „Bring-Your-Own-Device“-Richtlinien (BYOD) sowie die „Always-On“- und „Work-from-Anywhere“-Kultur als Treibstoff des SSO. „Dabei arbeiten die Leute mit Geräten, die von der IT-Abteilung nicht kontrolliert werden können, und in Netzwerken, in die sie keinen Einblick hat“, sagt er. „Dadurch bleibt die Login–Authentifizierung der einzige Geräte- und standortunabhängige Kontrollpunkt, der das Einsetzen von diversen Sicherheitskontrollen – wie die dauerhafte Authentifizierung, die Multi-Faktor-Authentifizierung, die kontextbezogene Zugriffssteuerung und die Analyse des Benutzerverhaltens etc. – möglich macht.“

Was sind die Vorteile von SSO?

Der wohl größte Vorteil von SSO ist seine Skalierbarkeit. Eine automatisierte Berechtigungsverwaltung bedeutet, dass der Systemadministrator nicht mehr länger gezwungen ist, manuell auf alle Mitarbeiter zugreifen zu müssen, um Zugang zu den gewünschten Diensten zu gewähren. Dies wiederum reduziert die menschliche Fehlerquote und ermöglicht es der IT, sich auf wichtigere Dinge zu konzentrieren.

Ein weiterer Vorteil ist die Möglichkeit zur schnellen Bereitstellung innerhalb von Cloud-First-Anwendungen; wenn SSO die Verbreitung offener Standards wie SAML 2.0 (Security Assertion Markup Language) unterstützt, kann die jeweilige Anwendung schnell von einem SSO-Administrator bereitgestellt und an die Mitarbeiter verteilt werden. SSO sorgt außerdem für eine höhere Sicherheit (insbesondere in Verbindung mit Zwei-Faktor-Authentifizierung [2FA]) sowie für Produktivitätssteigerungen und selteneres Zurücksetzen des IT-Helpdesk-Kennworts.

Scott sieht vor allem Vorteile für das IT-Team und die Mitarbeiter: „Der Hauptvorteil von SSO liegt in seiner Benutzerfreundlichkeit, die sich auch in einer Reduzierung der Helpdesk-Aufrufe für das Zurücksetzen von Kennwörtern ablesen lässt. Es führt zu einer Verbesserung der Sicherheit, da die Anmeldeinformationen der User deutlich weniger gefährdet sind. Es besteht allerdings ein eindeutiger Bedarf für die Multi-Faktor-Authentifizierung (MFA) als Backup für Kennwörter, für den Fall, dass diese gestohlen oder erraten werden. “

Scott fügt außerdem hinzu, dass SSO – laut ihrer Kunden von Centrify – den Einstieg in neue Software-as-a-Service (SaaS) -Anwendungen noch schneller und einfacher macht. „Da die IT Zugriffe leichter gewähren kann, ist die Wahrscheinlichkeit geringer, dass sich eine ‚Schatten-IT‘ entwickelt. Gute SSO-Lösungen (oder Identitätslösungen [IDaaS]) ermöglichen es Benutzern, den Zugriff auf neue Anwendungen anzufordern, und der Genehmigungsworkflow wird entkompliziert.“

Francois Lasnier, SVP Identity- und Access-Management bei Gemalto, fügt hinzu, dass in der Vergangenheit Remote-Zugriffe auf das Netzwerk über VPN abgewickelt wurden, das heißt SSO wurde früher für lokale Apps innerhalb des Windows-Ökosystems gehandhabt. Dies hat sich durch die Cloud-Einführung grundlegend geändert. „SSO“, sagt er, „kann Druck herausnehmen, indem es den IT-Teams Kontrolle gibt und den Mitarbeitern Bequemlichkeit bietet. Mit einer erfolgreichen SSO-Implementierung kann die IT entscheiden, wer wann wo auf welche Anwendungen zugreifen darf. Es sorgt für Flexibilität, die es einem Unternehmen ermöglicht, Mitarbeitern im Büro Zugriff auf alle Anwendungen zu gewähren, und denjenigen, die außerhalb arbeiten, nur ein paar wenige. Es schützt das Geschäft und schafft den Mitarbeitern eine Möglichkeit, bequem zu arbeiten. Insgesamt verbessert SSO in Verbindung mit Risikomanagement-Mechanismen die Zugangssicherheit und mindert das Risiko eines Verstoßes.“

Joe Diamond von Okta hat dazu ein Kundenbeispiel: So musste das internationale Unternehmen 20th Century Fox einen Weg finden, seinen kreativen Prozess und den Vertrieb über Tausende Mitarbeiter, Auftragnehmer und Partner hinweg zu verbessern und dabei sein geistiges Eigentum (IP) im Wert von mehreren Millionen Dollar zu schützen. Mit der Verwendung einer Identitätsplattform wie Okta, so Diamond, konnte Fox eine geeignete Lösung für alle 22.000 Mitarbeiter und Hunderte von Geschäftspartnern finden, die alljenen einen einfachen Zugriff ermöglicht, die vor Ort auf unterschiedlichen Gerätetypen arbeiten. Die IT-Abteilung hat nun einen genauen Überblick darüber, wer sich wo anmeldet, und die Bereitstellung für Nutzer wurde sowohl für interne, als auch für externe Teams deutlich vereinfacht.

Single-Sign-On-Implementierung

Wie implementieren Unternehmen SSO in einer sich ständig verändernden IAM-Landschaft, in der Technologie-Stacks die öffentliche Cloud und die lokale Infrastruktur beeinträchtigen? Barry Scott schlägt in diesem Fall folgende Schritte vor:

- Definieren Sie eine Liste aller Anwendungen und entscheiden Sie, für welche Bereiche diese gelten sollen.

- Wenn eine Anwendung SSO nicht unterstützt, wägen Sie deren Zukunft ab. Fordern Sie SSO vom jeweiligen Anbieter.

- Entscheiden Sie sich für eine Hauptidentitätsquelle Ihrer Benutzer. (In der Regel handelt es sich dabei um Microsoft Active Directory, manchmal können aber auch LDAP, Google Directory o.Ä. vertreten sein.)

- Definieren Sie die erforderlichen Anwendungen und Richtlinien innerhalb der SSO-Lösung.

- Ermitteln Sie, wer Zugriff auf welche Anwendungen benötigt.

- Gewähren Sie Zugriffe am besten, indem Sie Benutzer bestimmten Gruppen zuordnen, statt sich auf Einzelpersonen zu konzentrieren.

- Dadurch sollten die vorhandenen Prozesse zur Gruppenverwaltung auch für zukünftige Anwendungen bestimmen können, wer Zugriff erhält und wer nicht.

- Wechseln Sie von den Apps zu den Projektplänen und ändern Sie die Zugriffsrechte.

„Unternehmen sollten weiterhin ihre aktuellen Authentifizierungsschemata berücksichtigen. Für einige könnte das bedeuten, viele verschiedene Systeme unter einen Hut bringen zu müssen, um sie dann je nach Abteilung oder Anwendungsfall zu nutzen. All das nützt jedoch nichts, wenn die von den Unternehmen implementierten Lösungen nicht alle Anwendungen unterstützen, die sie verwenden, oder die Implementierungskosten zu hoch sind. Das Auflösen vorhandener Authentifizierungsschemata kann sehr kostspielig sein, daher ist es empfehlenswert, diese in einer einzigen Verwaltungslösung miteinander zu kombinieren, damit so die Gelegenheit für Anwendungsfälle erweitert und gleichzeitig sicher in die Cloud gewechselt werden kann.“, so Lasnier.

Diamond rät gleichermaßen zur Vorsicht mit Legacy-Apps. „Der Schlüssel heißt Flexibilität ohne Kompromisse. Für viele bleibt die Quelle der Wahrheit Active Directory (AD), doch versteifen Sie sich nicht darauf: Legacy-Anwendungen gibt es überall. Ihr System sollte in der Lage sein, RADIUS und LDAP zu unterstützen, um bei einem kritischen Anwendungsfall, wie ihn die meisten Unternehmen irgendwann haben, handeln zu können.“

Es wäre falsch zu behaupten, SSO sei eine Wunderwaffe. Die Herausforderungen zur Implementierung von SSO betreffen vor allem Fragen bezüglich der Kosten, Kontrolle, Standardisierung (SAML vs OAuth) und seiner Schwachstellen. So kam es Anfang des Jahres beispielsweise zu einem Vorfall, bei dem es Angreifern gelang, sich über einen Validierungsfehler im SAML Open Protocol auf einer Seite anzumelden und sich als ihr Opfer auszugeben. Nachforschungen haben ergeben, dass eine separate OAuth-Schwachstelle leicht dazu führen könnte, dass sich ein Angreifer in das mobile App-Konto seines Opfers einloggen und darin die Kontrolle übernehmen kann.

Scott sieht auch Probleme mit der Kompatibilität – also mit Apps, die SSO nicht unterstützen. „Benutzer sollten davon ausgehen können, dass ihre Anwendungsanbieter ausreichende SSO-Kenntnisse mit SAML, Kerberos etc. vorweisen können, und nicht einfach einen weiteren Benutzernamen bzw. ein anderes Passwort einführen, das sie sich noch zusätzlich merken müssen.“ Auch MFA und SSO sollten dabei Hand-in-Hand gehen.

Dass SSO einer glänzenden Zukunft entgegenblickt, ist schon mal sicher. „Mit dem Einsatz des ‚Zero Trust‘-Ansatzes im Bereich der Sicherheit wird es zunehmend SSO geben, das es den Nutzern zu ermöglicht, auf die immer gleich Art und Weise arbeiten zu können, egal wo sie sind und welches Gerät sie gerade verwenden“, so Scott.

*Doug Drinkwater ist Content Director bei IDG.

Be the first to comment