Router, Repeater, Switch, Bridge, Access Point, Hub und Netzadapter sorgen dafür, dass Datenpakete dort ankommen, wo sie hin sollen. Wir erläutern, wie die Netzwerkgeräte funktionieren, was sie voneinander unterscheidet und worauf Sie beim Einsatz achten müssen. [...]

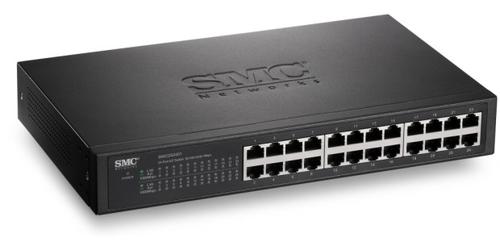

SWITCH

1990 kam der erste Switch auf den Markt. Er wurde angeboten von der Firma Cisco , die damals noch unter dem Namen Kalpana firmierte. Der Switch verfügte über sieben 10-Mbit-Ethernet-Ports, bot einen höheren Datendurchsatz als Ciscos Highend-Router und war erheblich günstiger. Das Gerät hatte aber noch einen weiteren entscheidenden Vorteil: Innerhalb des Netzwerks waren keine Änderungen erforderlich, Switches wurden transparent in bestehende Netze integriert. Damit begann der bis heute anhaltende Erfolg dieser Gerätegattung. In aktuellen 10-Gbit-Netzwerken wird mittlerweile alles geswitcht; auf Hubs wird verzichtet, und selbst große Netzwerksegmente mit tausenden Computern können über Switches verbunden werden.

SO FUNKTIONIERT EIN SWITCH

Switches sind die Weiterentwicklung von Bridges, die üblicherweise nur zwei Ports haben. Switches haben zwischen vier und mehreren Dutzend Ports. Sie arbeiten auf dem Data Link Layer (der Sicherungsschicht 2) des OSI-Modells. Es gibt auch die sogenannten Multilayer-Switches, die auf der Netzwerkebene (Schicht 3) arbeiten. Verwaltet und gesteuert werden Switche entweder über die Kommandozeile, über eine Weboberfläche oder über eine entsprechende Steuersoftware.

Ein Switch muss allerdings üblicherweise nicht konfiguriert werden. Zu den Datenpaketen speichert ein Switch die MAC-Adresse, von der gesendet wurde, und den Port, an dem das Paket ankam, in der sogenannten Source-Address-Table (SAT). Die Pakete werden dann an den entsprechenden Port weitergeleitet, falls dieser bereits bekannt ist. Sollte das nicht der Fall, sendet der Switch das Paket an alle aktiven Ports. Dabei arbeitet ein Switch nahezu transparent, ist also fast unsichtbar. Ein Problem dabei: Werden Pakete an andere Netzwerksegmente geleitet, kann sich die Kommunikation verzögern. Das wird dann meist über Protokolle wie TCP in höheren Schichten ausgeglichen.

Switches können Datenpakete unterschiedlich behandeln. Bessere Switches nutzen das Fast-Forwarding-Verfahren. Sie leiten die Pakete sofort nach Erhalt weiter. Die Fehlerprüfung muss dann von anderen Geräten übernommen werden. Nicht ganz so schnell ist die Fragment-Free-Methode. Auch sie beherrschen nur die besseren Switches. Sie leiten Datenpakete erst weiter, wenn diese mindestens eine Länge von 64 Byte haben. Der Grund: Kleinere Pakete sind oft nur die Trümmer von Datenkollisionen im Netz. Alle Switches beherrschen die langsame Store-and-Forward-Methode. Hierbei wird das gesamte Paket empfangen und erst nach der CRC-Prüfung weitergeleitet. Eine Kombination aus mehreren der genannten Methoden ist das Error-Free-Cut-Through- oder Adaptive-Switching. Dabei bleibt eine Kopie des Datenpakets im Switch, um die Prüfsumme zu berechnen. Fehler werden gezählt, und bei zu vielen wird in einen langsameren Modus gewechselt.

Die Ports von Layer-2-Switches empfangen und senden Daten unabhängig voneinander. Sie sind entweder über einen Hochgeschwindigkeits-Bus oder kreuzweise miteinander verbunden. Neuere Modelle sowie alle Gbit-Ethernet-Switches können die Sende- und Empfangsleitungen selbstständig ermitteln. AutoMDI(X) heißt diese Funktion – ob gekreuzte oder ungekreuzte Verkabelung, das ist solchen Geräten egal. Switches können in beliebiger Anzahl verbunden werden. Wie viele Rechner angeschlossen werden können, hängt von der Zahl der möglichen SAT-Einträge ab. Allerdings richten sich alle Switches in Bezug auf die Knotenanzahl nach dem kleinsten Switch. Werden mehr Rechner drangehangen, bricht die Leistung ein.

Auch die Fehlersuche kann schwieriger sein, da Datenpakete im Idealfall nur auf denjenigen Strängen sichtbar sind, die zum gewünschten Ziel führen. Ein Administrator kann den Netzwerkverkehr so nur schwer beobachten. Möglich ist es trotzdem, denn es gibt Switches, die sogenanntes Port-Mirroring erlauben. Dabei legt der Nutzer fest, welche Ports überwacht werden sollen. Die Pakete werden dann von einem Sniffer zur Auswertung aufgezeichnet. Ein weiterer Nachteil von Switches: Fällt einer aus, ist das gesamte Subnetz betroffen. Dem kann der Administrator entgegenwirken, indem er die Ports bündelt. Für das Failover genannte Verfahren benötigt man allerdings für jeden Rechner mindestens zwei Ethernet-Karten mit entsprechender Software. Der Rechner ist dann über beide Karten an zwei Switches angeschlossen.

Be the first to comment