Die meisten Angreifer verwenden Standard-Microsoft-Komponenten wie DLLs oder PowerShell, um nicht entdeckt zu werden. Diese Tipps erschweren die Ausführung solcher "Living off the Land"-Angriffe. [...]

In einer kürzlich auf der RSA-Konferenz gehaltenen Präsentation wurde erklärt, wie Angreifer das eigene Windows-Betriebssystem der Opfer gegen sie einsetzen, um nicht entdeckt zu werden. Dieses Konzept des „Living off the Land“ (LotL) – die Verwendung von Binärdateien, DLLs und anderem Computercode, der sich bereits auf unserem System befindet – macht es schwieriger, unsere Systeme zu schützen.

Solche Binärdateien sind entweder standardmäßig im Microsoft-Betriebssystem enthalten oder werden von der Microsoft-Download-Seite heruntergeladen. Die Binärdateien können auch interessante oder unbeabsichtigte Funktionen haben, wie z.B. Persistenz, Umgehung der Benutzerkontensteuerung (UAC), Diebstahl von Berechtigungsnachweisen oder andere Techniken, die für Angreifer von Bedeutung wären. Sie können die potenziellen Angriffsmöglichkeiten und die Verwendung von Binärdateien auf der Website von LOLBQW einsehen.

So können Angreifer beispielsweise den Befehl rpcping verwenden, um an Ihre Zugangsdaten zu gelangen. Sie können eine Remote Procedure Call (RPC)-Testverbindung an den Zielserver (-s) senden und dabei das Senden des NT LAN Manager (NTLM)-Hashes erzwingen. Der Befehl rpcping -s 127.0.0.1 -e 1234 -a privacy -u NTLM ermöglicht es dem Angreifer, den Hash eines Passworts zu ernten.

Ein weiteres Beispiel, das häufig bei Cyberangriffen verwendet wird, ist ein Tool, das zum Schutz und zum Patchen von Systemen eingesetzt wird. Der Background Intelligent Transfer Service (BITS) wird von Microsoft zur Bereitstellung und Verwaltung des Aktualisierungsprozesses verwendet. Angreifer verwenden BITS, um schädliche Dateien zu übertragen, alternative Datenstreams zu erzeugen oder um Dateien zu kopieren und auszuführen.

„Living off the Land“-Angriffe verhindern

Wie können Sie sich dagegen schützen? Größere Unternehmen, die über eigene Sicherheitsteams verfügen, können ihre roten und blauen Teamressourcen nutzen. Normalerweise emuliert das rote Team die Angreifer, um Fehler oder Schwächen in den Systemen zu erkennen. Das blaue Team verteidigt das System gegen die Angreifer und versucht, die Sicherheitseinstellungen und die Position des Unternehmens zu verbessern.

Ihr Unternehmen sollte dann lilafarbene Teams einsetzen, die die Ressourcen der blauen und roten Teams zusammenführen und so helfen, alle Beteiligten darin zu schulen, sich der Angriffsfolgen bewusst zu werden. Diese Koordination zwischen den beiden Teams ermöglicht es dem Unternehmen, Angriffe leichter zu erkennen und entsprechende Warnmeldungen zu erhalten.

Ferner ist der angemessene Einsatz von Anwendungs-Whitelisten der Schlüssel zur Verhinderung von LotL-Angriffen. Windows 10 AppLocker steht für Unternehmen, die mit Windows 10 arbeiten, zur Verfügung und kann so eingerichtet werden, dass nur die Anwendungen zugelassen werden, die Sie auch ausführen möchten.

Genau wie bei der UAC, die ein Mittel ist, um Anwendungsentwickler darin zu schulen, keine lokalen Administrationsrechte mehr zu verlangen, ist die Sperrung des Betriebssystems, in dem nur zugelassene Binärdateien ausgeführt werden, ein Ziel, das viele anstreben, aber nicht jeder erreichen kann.

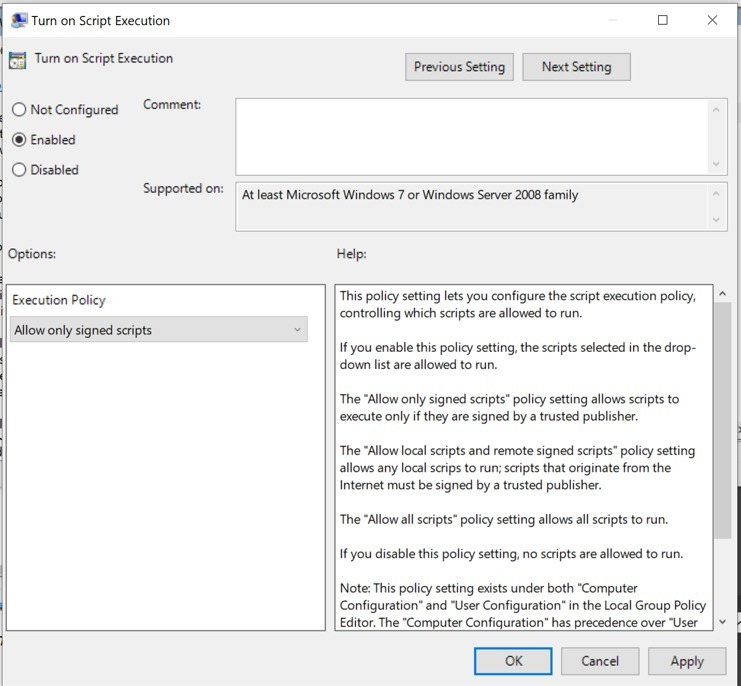

Auch PowerShell ist ein Tool auf dem Betriebssystem, das von Angreifern vielseitig eingesetzt werden kann. Um sich vor schädlichen PowerShell-Skripten zu schützen, stellen Sie zunächst Ihre PowerShell-Ausführungsrichtlinie so ein, dass nur signierte Skripte zugelassen werden. Befolgen Sie die folgenden Schritte, um die Gruppenrichtlinie zur Steuerung von PowerShell festzulegen:

- Gehen Sie zu „Computerkonfiguration“.

- Gehen Sie zu „Richtlinien“.

- Gehen Sie zu „Administrative Vorlagen“ und dann zu „Windows-Komponenten“.

- Gehen Sie zu „Windows PowerShell“ und suchen Sie nach einer Einstellung namens „Script-Ausführung erlauben“.

- Schalten Sie auf „aktiviert“ und wählen Sie „Nur signierte Skripte zulassen“.

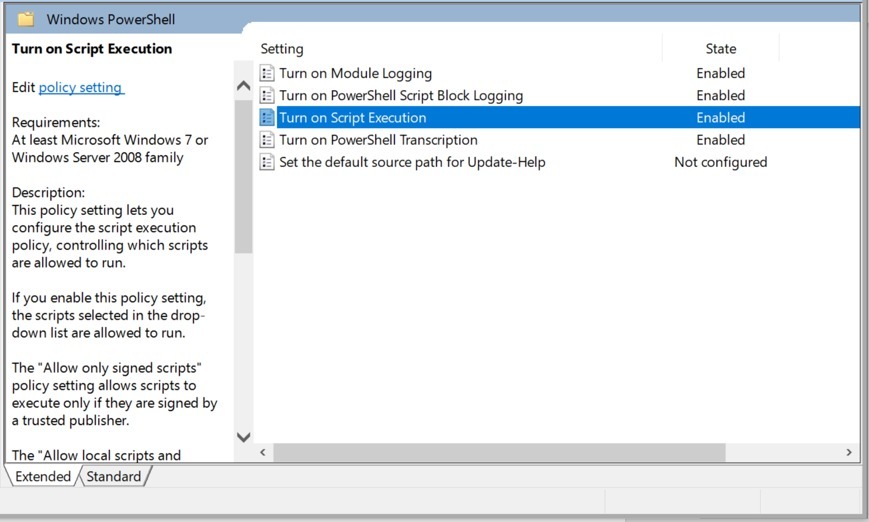

Legen Sie auch die Richtlinien für die Modulprotokollierung, die PowerShell-Skriptblockprotokollierung und die PowerShell-Transkription fest, um eine bessere Genauigkeit bei den Vorgängen während der Ausführung zu gewährleisten. Überprüfen Sie die Protokollierung, nachdem Sie PowerShell in Ihrer Umgebung verwendet haben, um zu überprüfen, was als normal gilt.

Viele Security-Webseiten empfehlen, PowerShell von Systemen zu entfernen, wenn es nicht unbedingt benötigt wird; ich bin jedoch der Meinung, dass Sie dies nur als letztes Mittel und auf Systemen tun sollten, mit denen Sie nach der Bereitstellung nicht mehr interagieren müssen. Das vollständige Entfernen von PowerShell aus einem System beeinträchtigt Ihre Möglichkeiten, Systeme zu verwalten und zu kontrollieren.

Ich möchte Sie vielmehr dringend bitten, eine Seite aus den Microsoft-Empfehlungen zur Sicherung von PowerShell zu entnehmen:

- Implementieren Sie PowerShell v5.1 (oder neuer), das bereits in Windows 10 integriert ist. Alternativ können Sie das Windows Management Framework verwenden, das unter Windows 7 und Windows Server 2008r2 verfügbar ist.

- Aktivieren und sammeln Sie PowerShell-Protokolle, optional einschließlich geschützter Ereignisprotokollierung. Integrieren Sie diese Protokolle in Ihre Signatur-, Such- und Ereignisreaktions-Workflows.

- Implementieren Sie Just Enough Administration auf hochwertigen Systemen, um den uneingeschränkten administrativen Zugriff auf diese Systeme zu unterbinden oder zu reduzieren.

- Setzen Sie Richtlinien für Device Guard/Anwendungssteuerung ein, um vorab genehmigte administrative Tasks zur Nutzung der vollen Leistungsfähigkeit der PowerShell-Sprache zu ermöglichen, während die interaktive und nicht genehmigte Nutzung auf eine begrenzte Teilmenge der PowerShell-Sprache beschränkt wird.

- Verwenden Sie Windows 10, um Ihrem Virenschutzanbieter vollen Zugriff auf alle Inhalte (einschließlich der zur Laufzeit generierten oder entschärften Inhalte) zu gewähren, die von Windows Scripting Hosts einschließlich PowerShell verarbeitet werden.

Just Enough Administration ist eine Sicherheitstechnologie, die eine delegierte Administration für alles ermöglicht, was von PowerShell verwaltet wird.

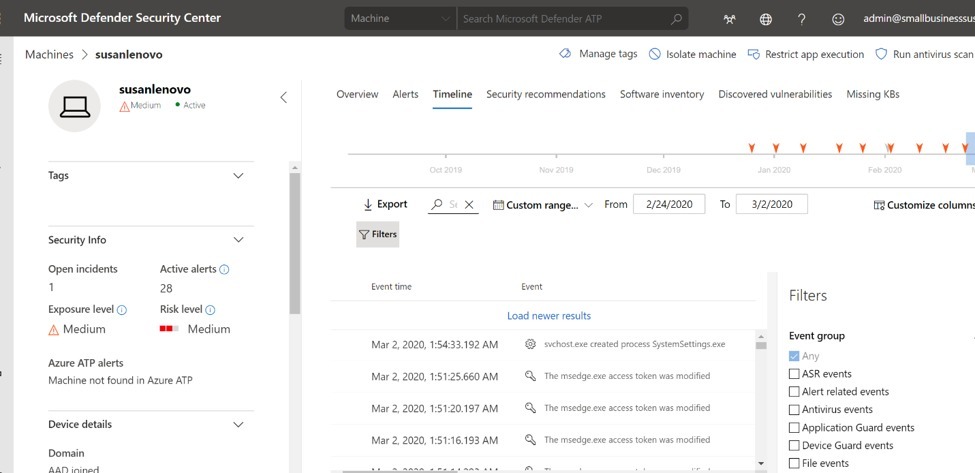

Ziehen Sie schließlich ein Upgrade auf Windows 10 E5 oder Microsoft 365 E5 in Betracht, das einen erweiterten Windows Defender-Bedrohungsschutz enthält. ATP bietet Ihnen die Möglichkeit, Aktivitäten auf dem System zu prüfen, um zu bestimmen, was normal ist und was nicht. Täuschen Sie sich nicht, denn es kann sich als schwierig erweisen, zu verstehen, was ein Betriebssystem tut.

Nehmen Sie sich die Zeit, um zu verstehen, was auf Ihren Systemen und in Ihrem Netzwerk normal ist. Damit können Sie Ihre Systeme erheblich schützen.

*Susan Bradley schreibt unter anderem für CSO.com.

Be the first to comment