Wirklich „neu“ ist Windows nur direkt nach der Installation. Mit der Zeit stellen sich aber oft Fehlfunktionen ein oder es kommt zum Totalausfall. In den meisten Fällen lässt sich das System aber problemlos erneuern. [...]

3. PROGRAMM-DATEN NACH WIEDERHERSTELLUNG REKONSTRUIEREN

Nachdem Sie Windows wie in -> Punkt 1 oder 2 beschrieben erneuert haben, fehlen -je nach Methode -die bisher genutzten Programme, auf jeden Fall aber die zugehörigen Konfigurationsdateien. Windows löscht diese jedoch nicht, sondern speichert eine Sicherungskopie im Ordner „C:Windows.old“.

Programme können Sie in der Regel aber nicht einfach an den bisherigen Ort etwa nach „C:Programme“ kopieren, da die passenden Registry-Einträge fehlen. Hier hilft nur die Neuinstallation, außer Sie haben unter Windows 8.1 das Tool Recimg.exe verwendet, um auch die Programme zu sichern.

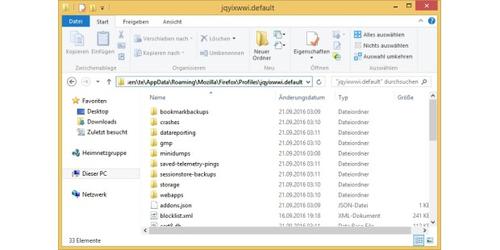

Die Wiederherstellung der Konfiguration ist bei einigen Programmen relativ einfach. Die beispielsweise von Firefox gespeicherten Lesezeichen, Passwörter und Formulardaten liegen jetzt unter „C:Windows.oldUsersBenutzernameAppDataRoamingMozilla“. Sie müssen daher nur Firefox installieren und den Mozilla-Ordner aus dem Backup nach „C:BenutzerBenutzername AppDataRoaming“ kopieren. Wenn Sie den Ordner „AppData“ nicht sehen, gehen Sie etwa unter Windows 8.1 oder 10 im Windows-Explorer auf „Ansicht“ und setzen ein Häkchen vor „Ausgeblendete Elemente“. Entsprechend läuft es bei vielen anderen Programmen. Die gespeicherten Daten finden Sie in der Regel unterhalb von „AppDataRoaming“ oder „AppDataLocal“.

!["Sammlung allerhand auserlesener Reponsorum […]", Johann Hieronymus Hermann, 1736 (c) Österreichische Nationalbibliothek](https://d020f13e.delivery.rocketcdn.me/wp-content/uploads/Kulturpool_Digitalisat_ONB-326x245.jpg)

Be the first to comment