Es hapert an Standards, Integration und einer Infrastruktur für das Internet of Things. Gute Beispiele liefern dagegen schon ThyssenKrupp, Maersk und General Electric. [...]

CONTAINER LIEFERN INFORMATIONEN AN MAERSK

Forrester nennt in diesem Zusammenhang konkrete Beispiele. Eines davon: Großreeder Maersk unterscheidet sich auch dadurch von seinen Wettbewerbern, dass alle von ihm transportierten Container selbsttätig Infos über ihren Standort, über Erschütterungen, denen sie ausgesetzt sind und über die Temperatur in ihrem Inneren senden können.

THYSSENKRUPP PACKT SENSOREN IN AUFZÜGE

Aufzug- und Rolltreppenhersteller ThyssenKrupp hat seine Produkte mit unzähligen Sensoren versehen. Die von ihnen gesendeten Daten lassen sich auf einem Dashboard abbilden und vergleichen mit dem Ziel, technische Probleme schon im Vorfeld zu erkennen und dadurch die Ausfallzeiten so gering wie möglich zu halten.

BISHER NUTZEN WENIGE UNTERNEHMEN DAS IOT

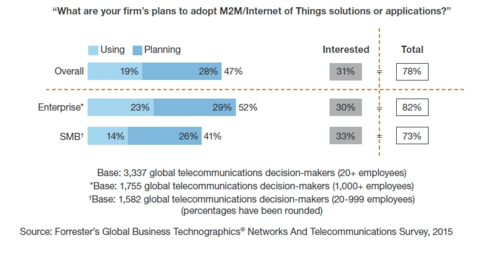

Trotz solcher positiven Beispiele – in der Breite lässt die Nutzung von IoT-Lösungen noch zu wünschen übrig, wie Forrester betont. Lediglich 19 Prozent der befragten Unternehmen nutzen das Internet der Dinge bereits für ihr Business, 28 Prozent planen dies für die nächste Zukunft. Dabei sind Global Player wenig überraschend schon deutlich weiter als Mittelständler (23 im Vergleich zu 14 Prozent).

Nach Regionen betrachtet haben Schwellenländer (Emerging Markets) laut Forrester die Nase vorn. An der Spitze steht Asien mit einer Nutzungsrate (nach eigenen Angaben der befragten Unternehmen) von IoT-Anwendungen von 75 Prozent. In den USA, Australien und Neuseeland liegt dieser Wert dagegen nur halb so hoch.

KEIN VERGLEICH MIT CLOUD ODER MOBILE

Natürlich beschäftigt sich Forrester auch mit der Frage, wie Unternehmen vorgehen sollten, um möglichst schnell an diesem unterschiedlich ausgeprägten Boom teilhaben zu können.

Der Unterschied zum Vorgehen bei den Themen Cloud und Mobile liege darin, dass es keine allgemein verfügbare IoT-Infrastruktur gebe, weshalb jedes Projekt sozusagen ein neuer Entwurf auf weißem Papier sei.

Forrester gibt drei Empfehlungen, wie sich das Risiko eines Scheiterns auf diesem Gebiet verringern lässt.

Erstens komme es darauf an, die richtige IoT-Softwareplattform auszuwählen. Dabei sei es der falsche Weg, zunächst die Technologie selbst zu betrachten. Sondern laut Forrester muss jede theoretisch technisch umsetzbare Lösung zuerst realistisch darauf abgeprüft werden, ob sie zum eigenen Business passt und dessen Ziele tatsächlich vorantreibt. Feststellen lässt sich das nur durch intensive Kommunikation zwischen CIOs, Software-Architekten und Fachabteilungen.

OHNE ERFOLGREICHE INTEGRATION KEIN ERFOLG

Zweitens, sagt Forrester, ist bei solchen Projekten eine enge Abstimmung mit der IT-Sicherheit ungeheuer wichtig. IoT-Plattformen eröffnen in puncto Connectivity ganz neue Möglichkeiten – aber auch neue Gefahren. Deshalb ist es vor ihrer Nutzung wichtig, dass sich alle Beteiligten einen Überblick über potentielle Schwachstellen der eigenen IT-Systeme verschaffen.

Drittens könnten Unternehmen auf diesem Gebiet nur erfolgreich sein, wenn die Integration klappt. Wörtlich schreibt Forrester: „Bei der Nutzung des Internets der Dinge gewonnene Daten entfalten nur dann ihre volles Potenzial, wenn sie sich vollständig ins eigene Business, in die Anbindung der Kunden und die Finanzbuchhaltung integrieren lassen. Und die Entwickler von IoT-Lösungen können diese Aufgabe nicht alleine lösen.“

*Christoph Lixenfeld ist freier Journalist.

Be the first to comment