Gefälschte Virenwarnungen, selbstständige Mauszeiger, merkwürdige Suchergebnisse: Hier kommen elf Anzeichen dafür, dass Ihr Rechner gehackt worden ist. [...]

In allen genannten Szenarien ist eine Neuinstallation des Betriebssystems die beste Lösung. Das muss gar nicht die Formatierung der Festplatte bedeuten – Funktionen zu Systemwiederherstellung beispielsweise unter Windows oder regelmäßige Backups sorgen für den Ernstfall oft ausreichend vor. Eines muss jedoch klar sein: Ist ein Rechner einmal unterwandert gewesen, darf ihm nie wieder vollständig vertraut werden. Wie in welchem Fall am besten vorgegangen werden sollte, ist unter den einzelnen Punkten detailliert dargestellt.

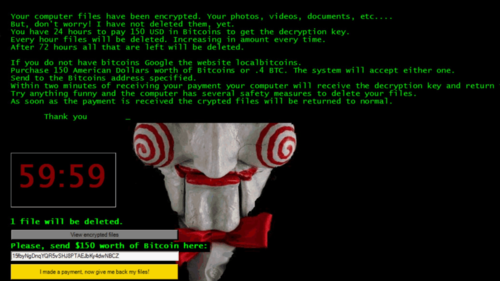

LÖSEGELDFORDERUNG AUF DEM BILDSCHIRM

Wie aus dem Nichts taucht auf einmal ein Erpresserschreiben auf Ihrem System auf? „Zahlen Sie XXX Dollar/Euro bis zum …, wenn Sie Ihre Daten zurück erhalten möchten“ oder so in der Art – dann können Sie sehr oft davon ausgehen, dass Sie unvorsichtig beim Lesen und Bearbeiten Ihrer E-Mails waren, dass Sie Links und/oder E-Mail-Anhänge geöffnet haben, die Sie besser geschlossen gelassen hätten. In diesem Fall: Glückwunsch, Sie sind Opfer eines Crypto-Trojaners respektive Ransomware geworden! Aber Vorsicht: Prüfen Sie in jedem Fall, ob Ihre Daten wirklich verschlüsselt sind und es sich nicht um einen Phishing-Versuch handelt! Wie ein Crypto-Lokcer-Angriff genau abläuft, beschreibt folgendes Video schön anschaulich: VIDEO

Was zu tun ist: Wenn Ihre Daten bereits komplett verschlüsselt sind, haben Sie hoffentlich ein aktuelles Backup, das Sie wiederherstellen können. Wenn der Verschlüsselungsvorgang noch läuft (was bei der Anzeige der Erpresserbotschaft eher unwahrscheinlich ist), sollten Sie den Rechner ausschalten, die betroffene Festplatte (auf der die Daten und das Betriebssystem abgelegt sind) ausbauen und diese an IT-Forensik-Experten übergeben – die können vielleicht noch etwas retten. Sind die Daten bereits vollständigverschlüsselt und Sie haben kein Backup zur Hand, können Sie entweder schauen, ob der betroffene Crypto-Trojaner bereits bekannt und sein Verschlüsselungsalgorithmus bekannt sind und eventuell bereits Gegenmaßnahmen exisitieren (die Sie dann vollziehen können) oder abwarten, ob die Verschlüsselung zeitnah geknackt wird. In keinem Fall sollten Sie die betreffende Festplatte wieder in Betrieb nehmen – es existieren bereits Trojaner, die nach einer bestimmten Zeit einer Nichtzahlung des Lösegelds die verschlüsselten Daten automatisch zerstören. Lieber eine „frische Platte“ einbauen und das Betriebssystem neu installieren. Eventuell lassen sich die „alten“ Daten später noch retten.

Ist Ihnen das alles zu (zeit-)aufwändig, haben Sie noch zwei Möglichkeiten: Sie vergessen die Daten, ärgern sich schwarz und setzen den Computer neu auf. Oder – Sie zahlen das Lösegeld. Das wird von Experten zwar nicht empfohlen, ist aber in manchen Fällen unumgänglich, um wichtige Daten wiederherzustellen zu können. Im Regelfall werden Ihre Daten nach Zahlung wieder entschlüsselt – sonst würde das „Geschäftsmodell“ der Erpresser nicht funktionieren. In jedem Fall gilt: Seien Sie beim nächsten Fall vorsichtiger!

GEFÄLSCHTE ANTIVIRUS-MELDUNGEN

Fake-Warnmeldungen des Virenscanners gehören zu den sichersten Anzeichen dafür, dass das System kompromittiert wurde. Vielen Anwendern ist nicht bewusst, dass in dem Moment, wo eine derartige Meldung aufkommt, das Unheil bereits geschehen ist. Ein Klick auf „Nein“ oder „Abbrechen“, um den Fake-Virusscan aufzuhalten, genügt natürlich nicht – die Schadsoftware hat sich bestehende Sicherheitslücken bereits zunutze gemacht und ist ins System eingedrungen. Beliebte Einfallstore sind die Java Runtime Environment und die Adobe-Produkte.

Bleibt die Frage: Warum löst die Malware diese „Viruswarnung“ überhaupt aus? Ganz einfach: Der vorgebliche Prüfvorgang, der immer Unmengen an „Viren“ auftut, wird als Lockmittel für den Kauf eines Produkts eingesetzt. Wer auf den dargestellten Link klickt, gelangt auf eine professionell anmutende Website, die mit positiven Kundenbewertungen und Empfehlungen zugepflastert ist. Dort werden Kreditkartennummer und andere Rechnungsdaten abgefragt – und immer noch viel zu viele Nutzer fallen auf diese Masche herein und geben ihre Identität freiwillig an die Kriminellen ab, ohne etwas davon zu merken.

Was zu tun ist: Computer ausschalten, sobald die gefälschte Antivirus-Meldung aufschlägt. (Achtung: Sie müssen natürlich wissen, wie eine „echte“ Meldung Ihres Virenscanners aussieht.) Wenn noch etwas zu sichern ist und das problemlos geschehen kann, machen. Aber je schneller der Rechner hinuntergefahren wird, desto besser. Anschließend im „abgesicherten Modus“ neustarten (ohne Netzwerkverbindung) und die vormals neuinstallierte Software deinstallieren (was häufig klappt). Wie auch immer – wichtig ist, das System in einen Zustand zu bringen, der dem vor der Kompromittierung entspricht. Wenn das gelingt, sollte sich das System wieder normal starten lassen und keine Fake-Meldungen mehr ausstoßen. Was nun noch bleibt, ist ein umfassender Systemtest und ein kompletter Virenscan, um die letzten Reste der Malware zu entfernen.

UNERWÜNSCHTE BROWSER-TOOLBARS

Wahrscheinlich das zweithäufigste Zeichen einer Unterwanderung: Der Browser kommt mit verschiedenen neuen Toolbars daher, die allesamt Hilfe versprechen. Solange es nicht das Produkt eines bekannten Anbieters ist (und selbst dann), sollten diese Erweiterungen entfernt werden.

Was zu tun ist: Die meisten Browser lassen es zu, sich alle installierten Toolbars anzeigen zu lassen. Entfernen Sie alle, die Sie nicht unbedingt behalten möchten. Wird die verdächtige Toolbar nicht aufgelistet oder lässt sie sich nicht ohne weiteres löschen, sollte der Browser auf seine Standardeinstellungen zurückgesetzt werden. Klappt auch das nicht, gehen Sie so vor wie beim oben aufgeführten Punkt „Gefälschte Antivirus-Meldungen“.

Die meisten mit Schadcode behafteten Toolbars lassen sich schon allein dadurch verhindern, dass alle installierten Applikationen auf dem neuesten Stand sind. Und auch dadurch, dass Sie bei der Installation kostenloser Software während des Einrichtungsvorgangs ein wenig darauf achten, was alles mitinstalliert werden soll und entsprechende Toolbars deaktivieren.

UMGELEITETE WEB-SUCHEN

Cyberkriminelle verdienen daran, dass Internetnutzer woanders „landen“ als sie eigentlich wollen. Die Klicks auf einer bestimmten Website werden für sie direkt in Bares umgewandelt – oft ohne dass die jeweiligen Seitenbetreiber überhaupt wissen, dass der Traffic aus einer Besucher-Umleitung resultiert.

Aufzufinden ist dieser Typ Malware bei infizierten Browsern schnell per Suchmaschine: Einfach einige sehr generische Wörter wie „goldfish“ oder „puppy“ eintippen und prüfen, ob mehrmals die gleichen Websites in den Ergebnislisten aufschlagen – diese haben meist kaum einen belastbaren Bezug zu den gesuchten Begriffen. Leider sind viele der heutigen Websuchumleitungen mithilfe diverser Proxy-Server aber so getarnt und gut versteckt, dass die gefälschten Ergebnisse für betroffene Nutzer selten direkt sichtbar sind. Häufig sind es auch Toolbars, die die Redirects auslösen. Technisch versierte Anwender, die sicher gehen wollen, können auf Tools zur Überwachung des Netzwerkverkehrs zurückgreifen. Der Traffic, der auf einem kompromittierten Computer aus- und eingeht, unterscheidet sich signifikant von dem auf einem sauberen Rechner.

Was zu tun ist: Das Gleiche, das bereits erwähnt wurde. Das Entfernen von Toolbars und sonstiger Malware sollte genügen.

HÄUFIGE POPUP-FENSTER

Aufpoppende Fenster nerven. Sie sind aber auch ein Beleg dafür, dass der Rechner gehackt wurde. Liefern Websites, die für ein solches Verhalten in der Regel nicht bekannt sind, zufällige Browser-Pop-ups aus, wurde das System unterwandert. Es ist immer wieder spannend zu sehen, welche Seiten den Anti-Popup-Mechanismus des Browsers aushebeln können. Es ist wie ein Kampf gegen Spam – nur schlimmer.

Was zu tun ist: Typischerweise werden derartige Popup-Fenster durch einen der drei bereits geschilderten Fälle erzeugt. Auch hier hilft das Entfernen von Toolbars und anderen Schadprogrammen.

Be the first to comment