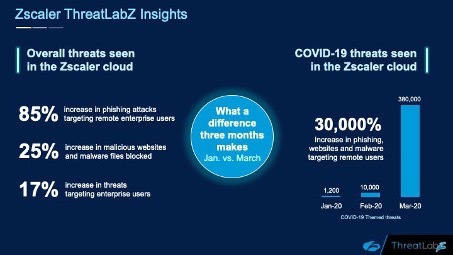

Sicherheitsforscher von Zscaler verzeichnen seit Jänner einen Anstieg von 30.000 Prozent von Phishing, bösartigen Websites und Malware im Zusammenhang mit COVID-19. Konkret: Im Jänner gab es noch 1.200 solcher Angriffe, im März stieg die Zahl auf 380.000 an. [...]

Dieser rasante Anstieg verdeutlicht eindringlich, dass Cyberkriminelle weltweite Trends und aktuelle Themen nutzen, um ihrer Malware zu besseren Erfolgschancen zu verhelfen. Dabei setzen sie derzeit auf die Ängste und Unsicherheiten, aber auch das Informationsbedürfnis der Menschen im Zusammenhang mit COVID-19, was die explosionsartige Zunahme von Angriffen und Betrügereien erklärt.

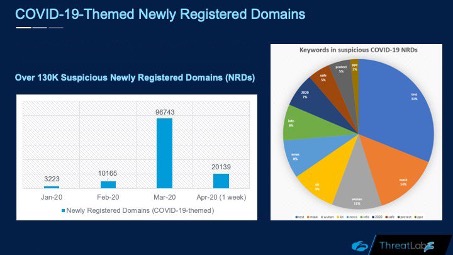

Neue registriere Domains

Seit dem Ausbruch der Pandemie wurden mehr als 130.000 verdächtige neu registrierte Domains (NRDs) beobachtet. Zu den Schlüsselwörtern für die NRDs gehören diejenigen, die üblicherweise mit COVID-19 in Verbindung gebracht werden, darunter Test, Maske, Wuhan, Test-Kit und mehr. Dabei setzten die Cyberkriminellen auf Wörter und Themen mit Bezug zur Corona-Situation für die neuen Domains, um Block-Listen zu unterlaufen, denn die neuen Domains werden noch nicht auf den Listen verdächtiger Webseiten aufgeführt.

Phishing-Kampagnen zielen sowohl auf Unternehmen als auch Verbraucher ab

Phishing-Angriffe auf der Grundlage von COVID-19 richteten sich gegen Unternehmen und Verbraucher gleichermaßen. An der Unternehmensfront wurden die Spear-Phishing-E-Mails so gestaltet, dass sie aussehen, als kämen sie vom IT-Team oder der Buchhaltung. Sie benutzten sogar einen CAPTCHA-Bildschirm, um legitimer zu erscheinen und um der Entdeckung durch Sicherheitscrawler zu entgehen.

Auf Seiten von Endkunden kursieren bereits schädliche E-Mails die Unterstützung bei der Beantragung von staatlicher Unterstützung versprechen, auf diese Art und Weise aber persönliche Informationen abgreifen. Ein ähnliches Modell setzt auf Spendenkampagnen als Lockvogel, die ebenfalls darauf ausgerichtet sind Login-Daten zu erbeuten.

JavaScript-Skimmer zielen auf Websites im Gesundheitswesen, Apotheken und Lebensmittelgeschäften ab

Die Sicherheitsforscher haben mehrere Fälle von Infektionen mit dem Skimmercode der Magecart-Gruppe im Gesundheitswesen, Apotheken und Lebensmittelgeschäften festgestellt, da immer mehr Menschen während der Pandemie auf das Online-Shopping für den Bedarf des täglichen Lebens zurückgreifen.

Neue Webseiten (insbesondere lokaler Lebensmittelgeschäfte) wurden während der Pandemie schnell eingerichtet, um Online-Bestellungen zu unterstützen. Leider sind dabei keine ausreichenden Sicherheitsvorkehrungen eingebaut worden, mit der Folge, dass einige dieser Websites kompromittiert und mit Skimmer-Code verseucht werden konnten. Wenn ein Benutzer über eine dieser kompromittierten Websites einkauft, fügt der JavaScript-Skimmer-Code dynamisch ein Formular auf der Zahlungsseite hinzu, um Website-Informationen, Kreditkartendaten und die persönlichen Daten des Benutzers zu erfassen.

Mobile Benutzer ebenso betroffen

Cyberkriminelle zielen auch auf mobile Benutzer mit Phishing und mobiler Malware mit COVID-19-Ködern ab. Eine solch schädliche Website stellt sich als Download-Seite für eine Android–App dar, die die Verbreitung des Coronavirus auf der ganzen Welt verfolgt und den Benutzer vor COVID-19-Patienten in der Nähe warnt. In Wirklichkeit ist die App mit Ransomware verseucht und fordert Lösegeld, um das Gerät des Opfers nach dem Sperren des Zugriffs wieder freizuschalten.

Gefahrenpotenzial nach der Pandemie

Angesichts der anhaltenden Krise aktualisieren die Bedrohungsakteure schnell ihre Tools, Techniken und Verfahren fortlaufend und legen mit ihren aktuellen Infektionskampagnen bereits den Grundstock für größere Ziele. Experten warnen davor, dass Tausende von Rechnern der Mitarbeiter nach der Pandemie in das Unternehmensnetzwerk zurückkehren werden, nachdem sie monatelang in ungesicherten Heimnetzwerken betrieben wurden. Wenn eines dieser Mobilgeräte kompromittiert wurde, können sie Angreifern ein Einfallstor in das Unternehmensnetzwerk bieten. Auf diese Weise haben in der Vergangenheit große Sicherheitsvorfälle mit Datenschutzmissbrauch haben ihren Anfang genommen.

Das Risiko unterstreicht die Bedeutung von Always-On-Sicherheit, die unabhängig vom Standort der Benutzer gleichbleibenden Schutz bietet. Sicherheit, die Geräte- oder Standortunabhängigen Schutz beim Zugriff auf Applikationen im Unternehmensnetz oder der Cloud bietet wird durch das Secure-Access-Service-Edge-(SASE)-Framework und eine Zero-Trust-Network-Access-(ZTNA)-Architektur gewährleistet.

Jeder Anwender muss erhöhte Aufmerksamkeit für das Gefahrenpotenzial durch Malware-Angriffe entwickeln, um einer Infektion vorzubeugen. Cyberkriminelle werden die gegenwärtige globale Krise weiterhin als Gelegenheit nutzen, um Endbenutzersysteme ins Visier zu nehmen und zu kompromittieren. Wenn Mitarbeiter unsicher sind, was sie online sehen oder in ihrem Posteingang oder per SMS erhalten, sollten sie auf ihr IT-Sicherheitsteam zur Prüfung zugehen. Darüber hinaus empfehlen sich die folgenden Standard-Best-Practices für Sicherheit:

- Nutzung seriöser Quellen für COVID-19-Informationen

- Keine Links oder Anhänge aus unbekannten Quellen öffnen

- Aktivierung von Zwei-Faktor-Authentifizierung

- Sofortiges Patchen von Betriebssystemen und Durchführen von Sicherheitsupdates

- Vorsicht ist geboten bei Anfragen nach Notfallfonds per E-Mail (Im Zweifel hilft ein Anruf zur Rückversicherung, auch die E-Mail von einem bekannten Kontakt zu stammen scheint)

- Aktivieren von SMS/E-Mail-Benachrichtigungen für alle finanziellen Transaktionen

Be the first to comment