Diese Tools bieten Monitoring, Auditierung, Laufzeit-Schutz und Richtlinien-basierte Kontrollen für die Entwicklung und den Betrieb von Containern. [...]

Docker-Container helfen Softwareentwicklern, Applikationen schneller zu programmieren und flexibler bereitzustellen. Sie können auch die Sicherheit des gesamten Applikations-Lebenszyklus verbessern, indem sie unter anderem: Software-Komponenten automatisch analysieren, die in Containern verwendet werden; verhaltensbasierte Richtlinien durchsetzen, die ganze Container-Cluster und mehrere Anwendungsversionen umspannen; neue Möglichkeiten bieten, Schwachstellen-Daten zu verfolgen und zu verwalten.

Kubernetes etwa gibt diverse Hilfestellungen, um im Rahmen der Möglichkeiten der Plattform das Sicherheitsneveau von Pods und Containern oder Clustern zu steigern. Auch Anleitungen für detailliertes Berechtigungsmanagement für Pods via Richtlinien finden sich in der Dokumentation. Docker stellt Ähnliches zur Verfügung.

Allerdings bieten Container-Management-Systeme wie Kubernetes meist nur grundlegende Schutzmaßnahmen. Für fortschrittliche Security-Funktionen gilt es, auf Tools von Drittanbietern zurückzugreifen.

Die folgenden sieben Produkte und Services bieten Container-Sicherheit sowohl in der Cloud als auch im eigenen Rechenzentrum. Zu den Features zählen Schwachstellenerkennung, Compliance-Prüfung, Whitelisting, Firewall-Funktionen und Laufzeit-Schutz.

Aqua-Container-Security-Plattform

Die Aqua-Container-Security-Plattform soll Compliance und Laufzeit-Security für Linux und Windows Container bieten.

Der Container-Security-Manager verspricht End-to-End-Schutz. Mit ihm können Administratoren Sicherheitsrichtlinien und Risikoprofile für Anwendungen festlegen. Diese Profile lassen sich verschiedenen Programmier-Pipelines von Applikationen zuordnen. Zudem kann in Programmier- und CI/CD-Tools Image-Scanning integriert werden.

Die Plattform lässt Administratoren Anwendungskontexte nutzen, um Netzwerke für Applikationen während des Betriebs zu segmentieren. Sie arbeitet mit Tools für Secret-Verwaltung wie Hashicorp Vault zusammen und unterstützt die Grafeas-API, um auf Metadaten von Softwarekomponenten zuzugreifen. Die Aqua-Lösung kann jede Schwachstelle, die sie findet, im Grafeas-Speicher einer Anwendung aufzeichnen. Zudem sind die Aqua-Richtlinien in der Lage, Definitionsdaten für Sicherheits-Zwischenfälle und Softwareprobleme von Grafeas zu nutzen.

Die Aqua-Container-Security-Plattform ist on-Premise und als Cloud Deployment erhältlich. Kostenlose oder Open-Source-Testversionen gibt es nicht, aber Aqua veröffentlichte einige von der Plattform abgeleitete Open-Source-Tools.

Aqua hat zudem ein E-Book zum Thema Kubernetes Security (Registrierung erforderlich) herausgebracht.

NeuVector

NeuVector wurde entwickelt, um komplette Kubernetes-Cluster zu schützen. Es arbeitet mit bestehenden Kubernetes-Management-Lösungen wie Red Hat OpenShift und Docker Enterprise Edition zusammen. Es soll Anwendungen in allen Phasen der Bereitstellung absichern, von der Programmierung (über ein Plug-in mit dem Entwickler-Tool Jenkins) bis zum produktiven Betrieb.

Wie viele andere Lösungen wird NeuVector als ein Container in einem bestehenden Kubernetes-Cluster bereitgestellt. Wird NeuVector zu einem Cluster hinzugefügt, erfasst die Lösung alle dort gehosteten Container und erstellt Karten, die Verbindungen und Verhaltensweisen genau beschreiben. Die Lösung erkennt und berücksichtigt alle Veränderungen, die durch hoch- oder herunterfahrende Anwendungen entstehen. Damit sind Echtzeit-Scans nach Container-Breakouts oder neuen Schwachstellen möglich.

Die Kosten für NeuVector orientieren sich an der Anzahl laufender Docker-Hosts und beginnen bei 9.950 Dollar pro Jahr. Eine kostenlose Testversion ist hier erhältlich.

Sysdig Secure

Sysdig Secure bietet eine Reihe an Tools, um Container-Laufzeitumgebungen zu überwachen und forensische Daten aus ihnen zu sammeln. Die Lösung soll im Verbund mit den anderen Instrumentierungs-Tools von Sysdig wie etwa Sysdig Monitor eingesetzt werden.

Für die Umgebung lassen sich Richtlinien festlegen und pro Anwendung, Container, Host oder Netzwerk-Aktivität durchsetzen. Jedes von Sysdig Secure erfasste Event kann auf Ebene des Hosts, des Containers oder des Orchestrators (typischerweise Kubernetes) betrachtet werden. Es ist möglich, die Command History jedes Containers zu loggen und zu untersuchen. Allgemeine Forensik-Informationen können über den Cluster hinweg aufgenommen und im Play-Back analysiert werden, ähnlich dem „Incident Explorer“-Feature von Twistlock (siehe weiter unten).

Sysdig Secure ist nur als bezahltes Cloud- oder On-premise-Angebot von Sysdig erhältlich.

Tenable.io Container Security

Tenable.io Container Security konzentriert sich darauf, Security by Design im Container-Umfeld zu ermöglichen. Mit dem Tool können DevOps-Teams bereits während der Aufbauphase die Container-Sicherheit prüfen, anstatt erst zur Bereitstellung oder im laufenden Betrieb.

Container-Images werden während der Entwicklung nach Malware, Schwachstellen und hinsichtlich ihrer Richtlinien-Compliance abgesucht. Löst ein Image als Ganzes oder irgendeines seiner Elemente einen Alarm aus, wird der Entwickler über die Art des Problems informiert. Zudem gibt das Tool an, wo der Fehler genau auftritt, um ihn schnell beheben zu können. Beispielsweise nennt es den exakten Layer in einem Multi-Layer-Image.

Tenable.io Container Security funktioniert mit den gängigen CI/CD-Entwicklungssystemen und Container-Image-Registries. Es bietet ein Dashboard, das den aktuellen Status aller laufenden Container-Images, die Einhaltung von Richtlinien und das Repository-Verhalten darstellt.

Der Preis für Tenable.io Container Security muss beim Hersteller erfragt werden. Für 60 Tage ist eine kostenlose Testversion verfügbar.

Twistlock

Twistlock (seit Juli 2019 Teil von Palo Alto Networks Prisma-Cloud-Angebot) offeriert Sicherheitskontrollen, die die grundlegenden Container-Produkte wie Docker Enterprise nicht abdecken. Darunter fallen unter anderem:

- Compliance-Funktionen um HIPAA- oder PCI-Vorgaben in Containern durchzusetzen;

- Compliance-Warnungen für Entwicklungs-Tools wie Jenkins;

- Firewall-Features für Cloud-native Anwendungen,

- Schutz vor Laufzeitattacken für Container basierend auf Analysen von korrektem und unzulässigem Container-Verhalten;

- Unterstützung für den CIS-Benchmarks für Kubernetes, so dass eine über Kubernetes verwaltete Umgebung im Hinblick auf eine Reihe allgemeiner Sicherheitskriterien für die Orchestrierungs-Plattform geprüft werden kann.

Version 2.5 fügte Twistlock neue forensische Analysetechniken hinzu, um den Overhead während des Betriebs zu reduzieren. Dazu zählt beispielsweise, Statusinformationen von Containern vor und nach einem Zwischenfall außerhalb des Containers zu speichern. Außerdem wurden die Tools zur Live-Visualisierung für das Mapping von Namespaces, Kubernetes-Pods und Containern verbessert. Das Update beinhaltete auch neue Schutzmechanismen für serverlose Systeme.

Twistlock ist nur als kommerzielle Enterprise-Edition erhältlich. Eine 30-Tage-Testversion wurde bis vor Kurzem angeboten, jedoch mittlerweile eingestellt.

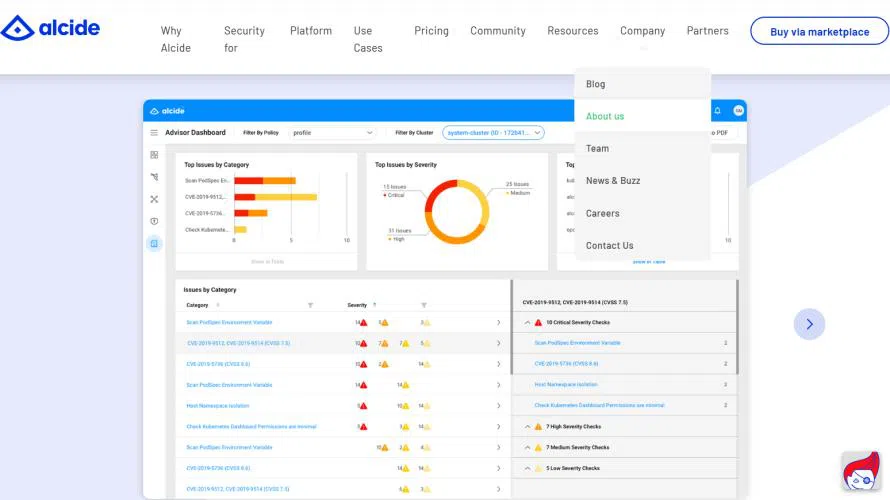

Alcide

Alcide ist ein Plattform, um Kubernetes-Workflows zu überwachen. Ihr Kubernetes Advisor soll bessere Sichtbarkeit in Kubernetes-Cluster ermöglichen und dabei helfen, sie zu scannen und zu konfigurieren. Der Schwachstellenscanner arbeitet mit Security Best Practices und Compliance-Checks, um beispielsweise unsichere Ressourcen oder zu weitgreifende Zugriffsrechte aufzuspüren. Administratoren können nach dem Prinzip der minimalen Berechtigung detailliert einstellen, welcher Nutzer auf was zugreifen darf.

Der grundlegende Kubernetes Advisor ist als Freeware verfügbar. Weitere Funktionen können kostenpflichtig für 40 bis 125 Dollar pro Node und Monat hinzugebucht werden.

Portshift

Portshift ist eine Lösung, um digitale Identitäten in Continuous Integration und Delivery (CI/CD) Piplines zu integrieren. Die Technologie generiert für jeden Workload eine einzigartige ID, die sich von traditiobnellen Markern wie IPs unterscheiden soll. Damit soll sichergestellt werden, das der Worklaod auch tatsächlich in die eigene CI/CD Pipeline gehört.

Die Identitäts-basierte Lösung bietet Sichtbarkeit in Kubernetes-Cluster und Pods, so dass die Teams in der gesamten Kubernetes-Pipeline von der Entwicklung bis in die Laufzeit hinein, Sicherheits-Policfies durchsetzen können.

Portshift bietet eine 30-tägige kostenlose Testversion, die Vollversion kostet 12 Dollar pro Container und Monat.

*Jens Dose ist Redakteur des CIO Magazins. Neben den Kernthemen rund um CIOs und ihre Projekte beschäftigt er sich auch mit der Rolle des CISO und dessen Aufgabengebiet.

Be the first to comment