Wenn man Security-Analysten bittet, die größten Probleme in ihrer Rolle zu beschreiben, werden alle die Herausforderung nennen, mit der so genannten Alarmmüdigkeit umzugehen. [...]

Vectra AI hat beobachtet, dass sich die Herausforderungen in diesem Bereich auf drei Schmerzpunkte der Analysten beziehen:

- „Der Tag hat nicht genug Stunden, um die Menge an Warnmeldungen zu bewältigen, die ich zu bearbeiten habe.“

- „Ich bin nicht in der Lage, meine Zeit effizient zu nutzen, weil ich nicht zwischen falschen und echten Positivmeldungen unterscheiden kann“.

- „Ich mache mir Sorgen, dass ich einen echten Angriff verpasse, weil das Signal im Rauschen meiner alten Lösung untergeht.“

Es gibt viele Gründe für die erwähnten Probleme mit konventionellen Sicherheitslösungen, aber sie lassen sich größtenteils auf Folgendes zurückführen:

- Vereinfachter Abgleich von Bedingungen und Anomalien führt zu False Positives.

- Eine Unfähigkeit, die Kontextinformationen im Netzwerk zu nutzen, um die Wirksamkeit zu verbessern.

- Der Fokus liegt ausschließlich auf dem Erkennen und nicht darauf, wie diese Probleme effizient organisiert werden können, sodass sich ein Analyst auf die Dinge konzentrieren kann, die tatsächlich seine Aufmerksamkeit erfordern.

Eine bessere Methode für Security Analysts

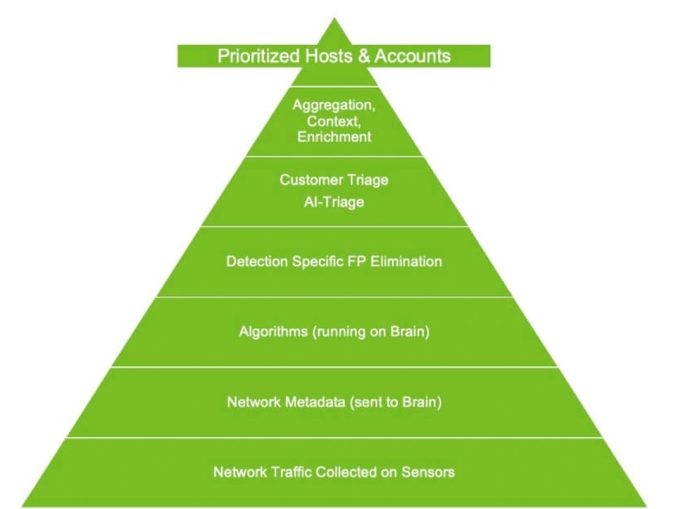

Jüngere Anbieter von IT-Sicherheit haben Nachweise entwickelt, um die Wahrscheinlichkeit von Fehlalarmen zu eliminieren, indem die Algorithmen mit dem Kontext des Netzwerks ausgestattet werden. Während herkömmliche Produkte für Netzwerksicherheit lediglich nach einem Muster oder einer statistischen Anomalie ohne Kontext suchen, entwickeln moderne Anbieter Erkennungsfunktionen so, dass sie den Kontext des Netzwerks nutzen und Anomalien genau wie ein Security Analyst identifizieren.

Die Erkennungsmethode Smash-and-Grab-Exfil lernt zum Beispiel, welche Datenbewegungen in den einzelnen Subnetzen normal sind, berücksichtigt Websites, die in Ihrer Umgebung beliebt sind, und sucht nach anomalen ausgehenden Datenströmen, sogar in verschlüsselten Kanälen.

Solch ein System korreliert die Entdeckungen über Host- und Account-Objekte hinweg, lernt den Archetyp und identifiziert jedes Objekt und priorisiert dann die Entdeckungen für Analysten in einer praktikablen, nach Stapeln geordneten Weise.

Dies vereinfacht den Aufwand für den Betrieb dramatisch, die lediglich Erkennungen generieren und es dem Analysten überlassen, die Bedeutung zu erkennen.

Ein weiteres Problem ist der Umgang mit True Positives. Das liegt daran, dass nicht alle True Positives bösartig sind. Sie können auch Aktivitäten zuverlässig erkennen, bei denen das Verhalten so ist, wie das System es sagt.

In dem Kontext, in dem ein Ereignis auftritt, kann es sich eher um einen gutartigen True Positive als um einen bösartigen True Positive handeln. Einige Antiviren-Produkte betten beispielsweise File Hash Lookups in DNS-Lookups zum AV-Anbieter ein. Dieses Verhalten sieht vielleicht aus wie ein Command-and-Control-Kanal, der Daten in der DNS-Workloads verschlüsselt, und das ist es auch.

Doch obwohl es sich um einen echten DNS-Tunnel handelt, ist er nicht bösartig, sondern eher harmlos. Ein guter Ansatz besteh darin, diese qualitativ hochwertigen Feststellungen von Verhalten und Methoden der Angreifer sichtbar zu machen, dies aber dadurch zu ergänzen, dass man dem Benutzer nur besonders vertrauenswürdige, korrelierte Erkennungen auf Host- oder Account-Ebene zur Beachtung vorlegen.

Das regt zum Nachdenken an: Gibt es eine Möglichkeit, einige der Techniken, die man für ML/AI-Algorithmen verwendet, auch für die Unterscheidung zwischen bösartigen und gutartigen True Positives einzusetzen?

Das Ziel muss es sein, Unternehmen die Analyse gutartiger True Positives weitgehend zu ersparen und gleichzeitig bösartige True Positives zu priorisieren, damit sie sich sofort darum kümmern können. Das Ergebnis ist eine „AI-Triage“.

Ähnlich wie bei der Erstellung der klassischen Detections werden also AI-Triage-Funktionen hinzugefügt, indem man zunächst die Methodik analysiert, die Analysten in der Praxis zur Lösung dieser Probleme anwenden. Anschließend werden die ML/AI-System so trainiert, dass es ihnen gelingt, die Lösung für die Szenarien mit dem „höchsten Vertrauen“ zu automatisieren.

Wie AI-Triage funktioniert

Eine integrierte AI-Triage analysiert automatisch alle aktiven Feststellungen im System und nutzt den Kontext der einzelnen Erkennungen sowie Gemeinsamkeiten zwischen ihnen, um nach gutartigen True Positives zu suchen, die man automatisch zuordnen kann.

Wenn das System beispielsweise Dutzende von Endgeräten sieht, die alle dieselbe versteckte HTTPS-Tunnel-Erkennung für dasselbe Ziel generieren, und zwar über einen Zeitraum von mindestens 14 Tagen und ohne andere Anzeichen einer Kompromittierung, kann man dies mit Sicherheit als gutartigen True Positive identifizieren.

AI-Triage erstellt dann automatisch eine Triage-Regel im Namen des Nutzers, ohne dafür wertvolle Zeit des Analysten in Anspruch zu nehmen. Sollte ein Analyst die Aktivität überprüfen wollen, ist sie immer noch innerhalb der Plattform verfügbar, erfordert aber keine Aktion des Analysten und hat keinen Einfluss auf den Host- oder Account-Score.

Vectra AI hat beispielsweise AI-Triage zunächst für C2- und Exfil-basierte Erkennungen eingeführt, und in naher Zukunft baut das Unternehmen auf diesem großen Framework auf, um AI-Triage auf seitliche Erkennungen auszuweiten.

Praktiker haben bereits beobachtet, dass AI-Triage die Gesamtzahl der Erkennungen, die ein Analyst andernfalls manuell untersuchen müsste, um über 80 Prozent reduziert, was bedeutet, dass mehr Zeit auf Ereignisse verwendet werden kann, die die Aufmerksamkeit des Analysten erfordern.

Be the first to comment