Das US-amerikanische National Institute of Standards and Technology (NIST) hat den an der TU Graz entwickelten Algorithmus „Ascon“ zum internationalen Standard für Lightweight Cryptography ernannt. [...]

Das US-amerikanische National Institute of Standards and Technology (NIST) gab bekannt, dass der an TU Graz entwickelte Algorithmus Ascon nach einem mehrstufigen und mehrjährigen Auswahlverfahren als Standard für Lightweight Cryptography ausgewählt wurde. Da die NIST-Standards international im Bereich Informationssicherheit große Bedeutung haben und praktisch überall zum Einsatz kommen, wird Ascon damit in Zukunft weltweit bei Anwendungen mit nur geringen elektronischen Ressourcen die Verschlüsselungen übernehmen.

Lightweight Cryptography befasst sich mit kryptographischen Verfahren, die aufgrund ihres geringen Ressourcenbedarfs besonders für den Einsatz in ressourcenbeschränkten Umgebungen, zum Beispiel RFID-Tags oder Sensoren, geeignet sind. Dies betrifft insbesondere das Internet of Things mit seinen zahlreichen kleinen Sensoren und Aktoren, da hier nur wenig Energie und Leistung zur Verfügung stehen. Außerdem eignet sich Ascon für Miniaturtechnologien wie medizinische Implantate oder schlüssellose Autoöffner. Den Ausschlag für den Algorithmus der TU Graz gab die Tatsache, dass er einerseits schnell, klein sowie einfach und sicher implementierbar ist und er andererseits zusätzliche Features zum Schutz gegen Implementierungsangriffe hat. Da Ascon bereits 2019 bei der Caesar Competition for Authenticated Encryption in der Kategorie Lightweight Applications gewinnen konnte, war er außerdem der am gründlichsten analysierte Kandidat und genoss schon vorab hohes Vertrauen.

Algorithmus setzte sich gegen 56 andere Kandidaten durch

Im Auswahlverfahren des NIST setzte sich Ascon gegen 56 andere Kandidaten durch, die 2019 eingereicht wurden. Nach einem öffentlichen Überprüfungsprozess in mehreren Runden, in dem Kryptologinnen und Kryptologen nach Schwächen suchten sowie Leistung und Features geprüft worden sind, blieben schließlich zehn Finalisten über. Und daraus ging Ascon schließlich als Sieger hervor.

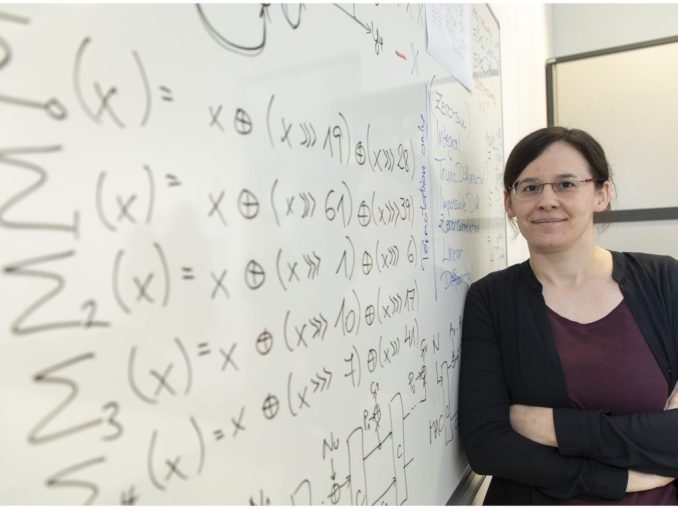

„Angesichts der vielen starken Kandidaten ist die Auswahl von Ascon durch das NIST für uns als Team natürlich ein toller Erfolg“, sagt Maria Eichlseder vom Institut für Angewandte Informationsverarbeitung und Kommunikationstechnologie der TU Graz, die den Algorithmus federführend mitentwickelte. „Da das Internet of Things laufend an Bedeutung gewinnt und Miniaturtechnologien ebenfalls immer weiterverbreitet sind, wird unser Algorithmus in Zukunft in enorm vielen Bereichen und Geräten zur Anwendung kommen. Wir haben schon aus ganz unterschiedlichen Richtungen der Industrie und der offenen Softwareentwicklung Interesse vernommen.“

Ascon bietet zwei kryptographische Funktionalitäten: Authenticated Encryption und Hashfunktionen. Bei Authenticated Encryption werden Daten mithilfe eines geheimen Schlüssels in einen sogenannten Ciphertext (auf Deutsch: Geheimtext) verschlüsselt, damit die Vertraulichkeit des Klartexts geschützt wird. Zusätzlich wird noch eine Prüfsumme berechnet, womit Manipulationen der übertragenen Daten sofort bemerkt und verhindert werden. Die Hashfunktion erstellt ebenfalls eine Prüfsumme, um die Integrität von Daten zu prüfen. Diese funktioniert aber ohne Schlüssel und ist daher für andere Anwendungsbereiche einsetzbar, beispielsweise bei digitalen Signaturen.

Entwickelt wurde Ascon 2014 an der TU Graz und seitdem ständig weiterentwickelt. Das Team bestand aus Maria Eichlseder vom Institut für Angewandte Informationsverarbeitung und Kommunikationstechnologie sowie ihren damaligen Kommilitonen Christoph Dobraunig, Florian Mendel und Martin Schläffer. Dobraunig ist nach Zwischenstationen bei der Radboud University und Lamarr Security mittlerweile bei Intel beschäftigt, Mendel und Schläffer forschen jetzt bei Infineon ebenfalls im Bereich Sicherheit.

Be the first to comment