Was es nicht alles gibt? Der 3. Mai ist Welt-Passwort-Tag. An diesem Tag werden die oftmals als lästig empfundenen Passworte gefeiert. Immerhin schützen sie unsere Konten und Zugänge für Online-Shops, Online-Banking, E-Mails, Games und viele andere Leistungen im Internet vor Missbrauch. Vorausgesetzt man wählt starke Passwörter. [...]

Leider verlieren Menschen immer mehr den Überblick bei der Vielzahl der genutzten Online–Dienste und den dazu gehörenden Passwörtern. Das Ergebnis sind schwache Kennungen, die gleich für eine Vielzahl privater Konten und oftmals auch für den Firmenrechner genutzt werden. Was Anwender vermeiden sollten und wie sie im täglichen Passwort-Dschungel ihre Daten und Online-Accounts schützen können, weiß Thomas Uhlemann, er ist Security-Experte bei ESET.

Passworte heute: schwach und leicht zu knacken

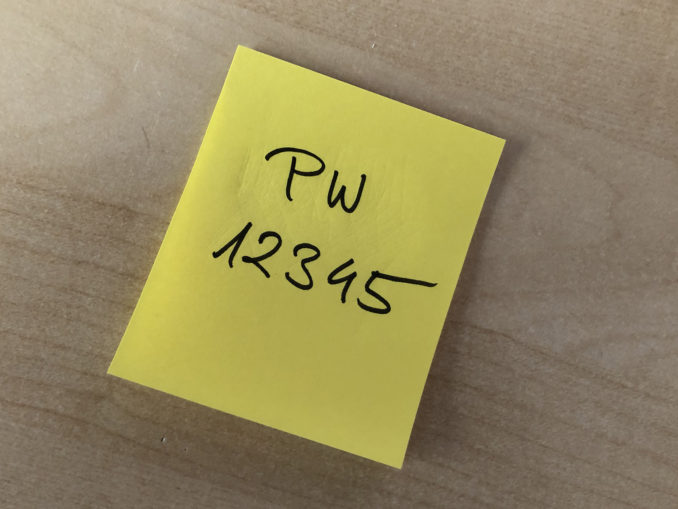

„Die beliebtesten Passworte bei Anwendern lauten – leider – immer noch ‚123456‘, ‚admin‘ oder ‚Passwort‚. Das wissen auch Angreifer und lieben diese Nachlässigkeit, um Router, E-Mail–Accounts oder Online-Shop-Zugänge problemlos zu knacken“, sagt Uhlemann. „Kombinationen von Geburtsdaten, Bestandteilen des eigenen Namens oder der des Partners sowie des Haustiers sollte genauso tabu sein.“ Hacker entschlüsseln sie problemlos mit der sogenannten „Brute-Force-Methode“. Mithilfe eines kleines Angriffsprogramms und einer langen Liste von bekannten Passwörter probieren sie es so lange, bis sie Zugang erlangen. Je länger und unverständlicher jedoch die Kennungen gewählt werden, desto schwieriger haben es Kriminelle.

Überblick behalten und sichere Passwörter erstellen

Zu den Schwachstellen bei Passworten gehört aber auch, dass Nutzer Zugangsdaten gern mehrfach verwenden. Wer einmal selbst darüber nachdenkt, wie viele Passwörter er oder sie sich für Online-Shops, Soziale Medien, Gaming-Dienste oder E-Mail–Accounts merken müssen, kommt problemlos auf eine zweistellige Zahl. Das macht die Sache schwierig und zugleich gefährlich. „Wenn ein Krimineller an einer Stelle die Zugangsdaten knackt, erhält er schnell Zugriff auf viele weitere Daten„, sagt der Sicherheitsexperte. „Die Mehrheit der Nutzer hat nicht zu viele Kennwörter, sondern eindeutig zu wenig.“

Ein guter Weg, den Überblick zu behalten und zugleich sichere Passwörter zu generieren, sind professionelle Virenschutzlösungen mit Passwort-Management. Naturgemäß verweist Ahlmann auf ein hauseigenes Produkt: So beinhaltet beispielsweise ESET Smart Security Premium einen Passwort-Manager und -Generator. Dessen Kombinationen aus Groß- und Kleinschreibung, Zahlen und Sonderzeichen sind per App auch geräteübergreifend nutzbar: So hat der Nutzer seine sicheren Zugangsdaten ohne Kopfzerbrechen immer parat.

Wie sieht es bei Unternehmen aus?

Sollte man das Passwort alle sechs Wochen ändern? „Untersuchungen haben gezeigt, dass das nicht unbedingt zu mehr Sicherheit führt“, so Uhlemann. „Viele Anwender neigen dann dazu, private und geschäftliche Passwörter zu vermischen, um sich diese letztendlich merken zu können.“

Mehr Sicherheit bringt auch im Unternehmensumfeld der Einsatz von Zwei-Faktor-Authentifizierung. Um sich anzumelden, erhalten Nutzer auf ihr Handy entweder per SMS oder als Message innerhalb einer speziell abgesicherten Passwort–App ein Einmalpasswort oder einen zusätzlichen Code zum eingegebenen Kennwort. Dieses ist nur für kurze Zeit und nur für diesen einen Anmeldevorgang gültig. Nach Einschätzung des ESET-Experten die sicherste und zugleich komfortabelste Methode.

Das Passwort der Zukunft

Wie wird das Passwort in zehn Jahren aussehen? Das dürfte sich je nach Anwendung unterscheiden. Ein großer Trend wird Single-Sign-On sein: „Nutzer werden sich an ihrem Smartphone oder Laptop direkt authentifizieren und dann Zugang zu allen Diensten erhalten“, sagt Thomas Uhlemann.

Die Identifizierung am Endgerät wird je nach angestrebtem Sicherheitsniveau anders aussehen. Das kann von Biometrie (Fingerabdruck, Retina-Scan, Gesichtserkennung, Venen-Scan) über Nahfeldfunk (RFID, NFC) und Ausweiskarten bis zu Chips unter der Haut reichen. „Wenn wir es schaffen wollen, dass Passworte und Zugänge sicher sind, sind einfache, portable Lösungen notwendig“, fasst der Fachmann zusammen. Diese werden in Hochsicherheitsumgebungen selbstverständlich umfangreicher und komplexer ausfallen als bei der Anmeldung auf der Website des Sportvereins. Sie alle haben dennoch gemeinsam, dass Nutzer mit einfachen Regeln ihre Sicherheit deutlich erhöhen können.

Das Passwort: Von Ali Baba zur modernen IT

Passworte gibt es weit länger als Computer. Schon in alten Sagen und Märchen tauchen sie auf – wer erinnert sich nicht an „Sesam öffne dich!“ von Ali Baba vor der Schatzkammer? Parolen im militärischen Kontext, um Freund und Feind zu unterscheiden, haben ebenfalls eine lange Geschichte. Genau wie Begrüßungssätze oder Klopfzeichen, um in geheime Bars oder Spielsalons hineinzukommen.

In der IT begann ihre Geschichte wohl in den 1960er Jahren. Das MIT führte damals das System CTSS ein. Seine Aufgabe: Verschiedenen Benutzern Zugang gewähren und Login-Daten verwenden, um sie unterscheiden zu können. Mit der Einführung der Passwörter begann auch gleichzeitig die Geschichte der Sicherheitslücken: Durch einen Bug ließ sich die gesamte Liste aller Nutzerpassworte ausdrucken!

Be the first to comment