Barracuda Networks hat den neuen Spear-Phishing-Report veröffentlicht mit interessanten Details über aktuelle Bedrohungsvektoren, bevorzugte Angriffstaktiken. Außerdem werden mögliche Sicherheitsmaßnahmen erklärt. [...]

Im aktuellen Spear-Phishing-Report identifiziert der Sicherheitsspezialist Barracuda im Zeitraum von Juli bis September 2019 1,5 Millionen Spear-Phishing-Attacken bei über 4.000 Unternehmen oder Institutionen, die Barracuda Sentinel einsetzen (Barracuda Sentinel ist ein KI-basierter Cloud–Service zur Abwehr von Spear-Phishing-Attacken und Betrugsversuchen in Echtzeit.

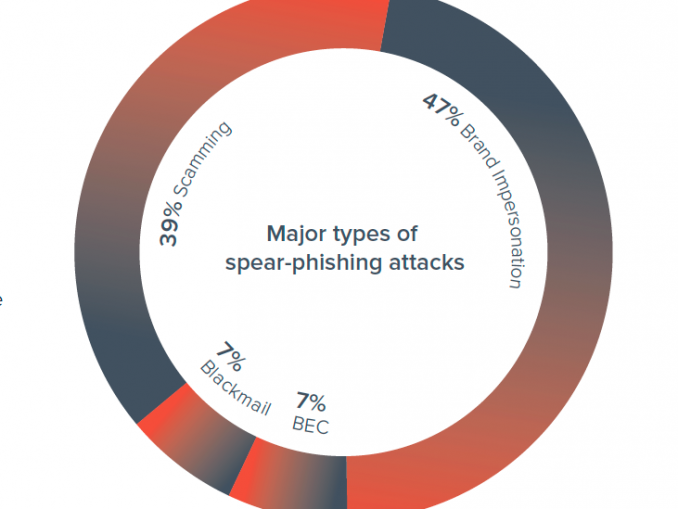

Angreifer bedienten sich zumeist folgender vier Vektoren

- Scamming (39 Prozent): Diese Angriffe zielen ab auf private, sensible und persönliche Informationen wie etwa Kontodaten oder Kreditkartennummern.

- Brand Impersonation (47 Prozent): Diese Art von Spear-Phishing imitiert bekannte Unternehmen wie etwa Microsoft und damit verbundene, häufige Geschäftsvorgänge.

- Blackmailing (7 Prozent): Hierbei sind die häufigsten Erpressungsbetrügereien Sextortion-Angriffe. Dabei geben Cyberkriminelle vor, im Besitz eines kompromittierenden Videos zu sein, das angeblich auf dem Computer des Opfers aufgezeichnet wurde, und drohen, es mit allen Kontakten des Opfers zu teilen – es sei denn, die Zielperson bezahlt.

- BEC-Attacken (7 Prozent): Business-E-Mail-Compromise-(BEC)-Angriffe, auch bekannt als CEO-Fraud, Whaling oder Wire-Transfer-Fraud, machen zwar nur einen kleinen Teil der Spear-Phishing-Angriffe aus, sind aber umso gefährlicher. Laut FBI waren BEC-Angriffe in den vergangenen vier Jahren für einen Schaden von mehr als 26 Milliarden Dollar verantwortlich. Diese äußerst zielgerichteten Angriffe sind extrem schwer zu erkennen, weil sie selten eine URL oder einen bösartigen Anhang enthalten, und stehen im Mittelpunkt des Barracuda-Reports.

Wichtige Erkenntnisse aus dem Report

- 91 Prozent der BEC-Angriffe finden werktags statt und werden im Regelfall während der üblichen Geschäftszeiten des ins Visier genommene Unternehmen verschickt. Die Angreifer wollen damit die typischen Geschäftsabläufe simulieren, um diese so unverdächtig wie möglich erscheinen zu lassen.

- Der durchschnittliche BEC-Angriff zielt auf nicht mehr als sechs Mitarbeiter ab. 94,5 Prozent aller Angriffe nehmen weniger als 25 Personen ins Visier.

- 85 Prozent der BEC-Exploits sind als dringende Anfragen getarnt, die vorgeblich eine schnelle Reaktion erfordern.

- BEC-Angriffe auf geschäftliche E-Mails haben hohe Klickraten. Jede zehnte Spear-Phishing-E-Mail verleitet den Adressaten, diese anzuklicken. Drei von zehn Spear-Phishing-E-Mails bringen den Adressaten dazu, sie zu öffnen, wenn das Schreiben von der Personal- oder der IT-Abteilung des Unternehmens kommt.

„Angreifer finden immer wieder neue Wege, um BEC-Angriffe noch überzeugender zu gestalten, was sie letztlich teurer und schädlicher für Unternehmen macht“, beschreibt Don MacLennan, der den Bereich Email Protection, Engineering and Product Management bei Barracuda leitet, die aktuelle Situation. Deswegen müssten Unternehmen die richtigen Vorsichtsmaßnahmen treffen und über die Taktiken der Cyberkriminellen auf dem Laufenden bleiben, um sich effektiver gegen diese sehr gezielten Angriffe verteidigen zu können, rät MacLennan.

Be the first to comment