Ransomware, also Erpresser-Malware, gehört zu den größten Cybergefahren. Fragt sich, wie gut aktuelle Sicherheits-Tools die Rechner in den Unternehmen schützen. [...]

Realitätsnahe Angriffe

Die Spezialisten von AV-Test konfrontierten die einzelnen Schutzlösungen jeweils mit realen Angriffsszenarien, wie sie auch im „echten Leben“ anzutreffen sind. Die Szenarien umfassten dabei drei Angriffstechniken, die derzeit von Cyberkriminellen eingesetzt werden:

- Polyglot File: Bei dieser Technik verwenden Angreifer besonders präparierte Dateien, die zusammenarbeiten. Die Experten von AV-Test setzten bei ihren Tests eine kombinierte LNK- und ISO-Datei ein. Dieser Trick erschwert es vielen Sicherheitsprodukten,solche Dateien zu untersuchen, zu erkennen und letztendlich deren Ausführung zu verhindern.

- DLL-Sideloading: Die Hacker setzen bei dieser Angriffsmethode auf ganz übliche Programmierfehler bei Standard-Software. Eine bösartige DLL-Datei (Dynamic Link Library) wird in das Anwendungsverzeichnis kopiert. Das Programm bemerkt die Veränderung nicht und lädt die bösartige DLL-Datei. Der Prozess führt dann die Vorgaben der Angreifer aus.

- Nested Password Protected Self-Extracting Archives: Die Angriffstechnik mit diesem sperrigen Namen nutzt zum Beispiel die bekannte Ransomware Emotet, um ihre Erkennung durch Sicherheits-Tools zu verhindern.

Alle genannten Angriffstechniken können jeweils verschiedene Arten von Schad-Software im Schlepptau haben oder auch direkt als Angriffsmittel auf die Systeme genutzt werden.

Zuverlässiger Ransomware-Schutz

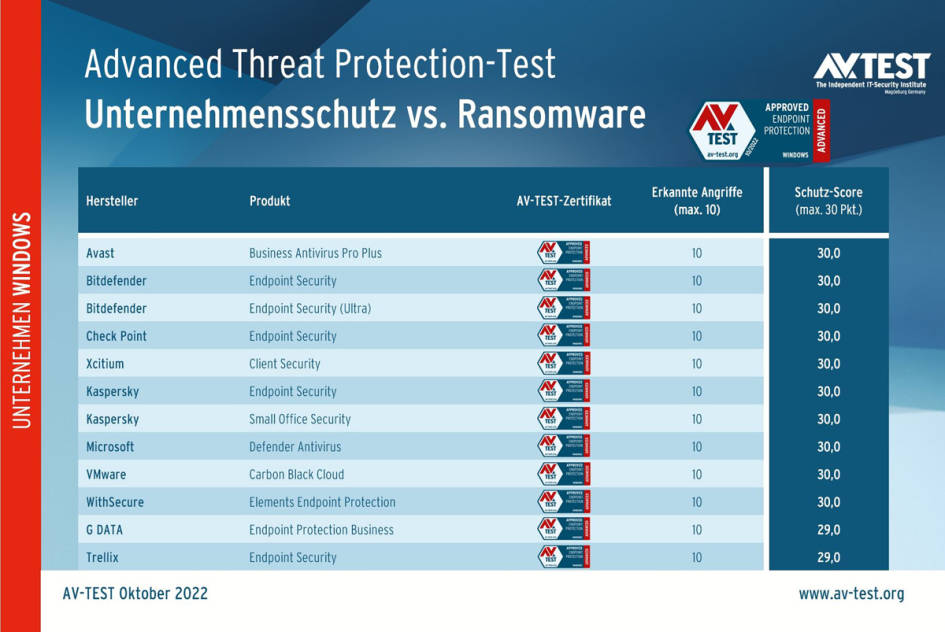

Das erfreuliche Ergebnis der Tests: Sicherheits-Software für den Unternehmenseinsatz von Windows leistet durchweg gute Dienste und bietet einen zuverlässigen Schutz. So erkannten zehn der zwölf von AV-Test geprüften Schutzprodukte sämtliche Angriffe fehlerfrei und schützten die Rechner zuverlässig.

Die folgenden Lösungen konnten sich die volle Punktzahl sichern:

- Avast Business Antivirus Pro Plus

- Bitdefender Endpoint Security

- Bitdefender Endpoint Security (Ultra)

- Check Point Endpoint Security

- Xcitium Client Security

- Kaspersky Endpoint Security

- Kaspersky Small Office Security

- Microsoft Defender Antivirus

- VMware Carbon Black Cloud

- WithSecure Elements Endpoint Protection

Die weiteren getesteten Security-Tools erkannten zwar die Eindringlinge zuverlässig, konnten dann aber nur einzelne Schädlinge oder diese nur teilweise aufhalten.

Angriffe.

(Quelle: AV-Test)

(Quelle: AV-Test)

G Data Endpoint Protection Business und Trellix Endpoint Security identifizierten in den Tests alle Ransomware-Schädlinge, doch konnten beide Produkte in je einem Test die Angriffe nicht vollständig blockieren – und es kam zu einzelnen verschlüsselten Dateien auf den Systemen.

Be the first to comment