Die Zahl der im Internet kursierenden Schadprogramme wächst jeden Tag um 320.000. Allein in den zwölf Monaten zwischen Juni vergangenen und Mai diesen Jahres sind somit 117,4 Millionen neue Varianten (!) von Programmen entstanden, die Hacker dazu nutzen, Daten zu stehlen, Computer zu verschlüsseln und Lösegeld zu erpressen. [...]

Das geht aus dem diese Woche veröffentlichten Jahresbericht des Bundesamts für Sicherheit in der Informationstechnik (BSI) hervor, Deutschlands technischer Cyber-Abwehrbehörde. Die Corona-Pandemie hat zwar für einen Digitalisierungsschub gesorgt, den es nachhaltig zu gestalten, aber auch abzusichern gilt. Diese und weitere Erkenntnisse zur aktuellen Gefährdungslage hat das BSI im neuen „Bericht zur Lage der IT-Sicherheit in Deutschland 2020“ zusammengestellt, den Bundesinnenminister Horst Seehofer und BSI-Präsident Arne Schönbohm am Dienstag in Berlin vorgestellt haben.

Im Zuge der Corona-Pandemie arbeiten viele Menschen im Homeoffice. Bring-your-own-Device wird vielerorts als Mittel zur Arbeitsfähigkeit akzeptiert, viele Videokonferenzen wurden kurzfristig eingerichtet und Unterricht wird als Home-Schooling mit Laptop und Webcam abgehalten. Viele dieser Maßnahmen sind spontan umgesetzt worden. IT- und Datensicherheit spielte dabei oft eine untergeordnete Rolle. „Wenn wir weiterhin von der Digitalisierung profitieren wollen, dann dürfen wir es Angreifern nicht zu leicht machen. Als Cyber-Sicherheitsbehörde des Bundes übernimmt das BSI Verantwortung, indem wir uns mit den Risiken der Digitalisierung auseinandersetzen und aufzeigen, wie wir diesen wirksam begegnen können“, erklärte BSI-Präsident Arne Schönbohm.

Die aktuelle Gefährdungslage ist weiterhin geprägt von Cyber-Angriffen mit Schadsoftware, die in immer neuen Varianten und mit teils ausgefeilten Methoden eingesetzt wird. Weiterhin dominant ist die Schadsoftware Emotet, die das BSI schon vor rund zwei Jahren als gefährlichste Schadsoftware der Welt bezeichnet hatte. Sie bietet Angreifern zahlreiche fortschrittliche Angriffsmöglichkeiten. Daten werden immer öfter nicht nur verschlüsselt, sondern von Cyber-Kriminellen kopiert und ausgeleitet. Die Angreifer drohen zusätzlich damit, die Daten an Interessenten zu verkaufen oder zu veröffentlichen. Damit erhöhen die Angreifer den Druck auf das Opfer, der Lösegeldforderung nachzukommen.

Unternehmen aller Größen betroffen

Von Cyber-Angriffen betroffen sind Unternehmen und Institutionen aller Größen und Branchen, warnt das BSI. So wurden Automobilhersteller und ihre Zulieferer angegriffen, ebenso wie Flughäfen und Fluggesellschaften. Aber auch kleine und mittelständische Unternehmen (KMU) werden immer mehr zur Zielscheibe der Hacker. Insbesondere KMUs, die sich durch Alleinstellungsmerkmale wie zum Beispiel die Produktion spezieller Komponenten im Maschinenbau auszeichnen, wurden Opfer von Cyber-Angriffen. Ebenso waren kommunale Verwaltungen, Krankenhäuser und Hochschulen von Ransomware-Angriffen betroffen.

Bemerkenswert ist die Bedrohung durch Daten-Leaks, das heißt den Diebstahl oder die unbeabsichtigte Offenlegung personenbezogener Datensätze, zum Beispiel Kundendaten oder Patientendaten. So waren in einem Fall allein in Deutschland im Zeitraum von Juli bis September 2019 etwa 15.000 Patientendatensätze mit mehreren Millionen medizinischen Bildern öffentlich ohne Passwortschutz zugänglich. Die Informationen lagen auf sogenannten PACS-Servern (Picture Archiving and Communication Systems), die im Gesundheitswesen zur Bildarchivierung genutzt werden. Das BSI hat sowohl die betroffenen medizinischen Einrichtungen in Deutschland als auch 46 internationale Partner informiert.

Faktor „Mensch“ oft entscheidene Sicherheitslücke

Außerdem traten im Berichtszeitraum erneut mehrere, teils kritische Schwachstellen in Software-Produkten auf, die Angreifer für Schadprogramm-Angriffe oder Datendiebstahl ausnutzen konnten. Dabei nutzten die Angreifer auch verstärkt den Faktor „Mensch“ als Einfallstor für Angriffe, die mit Social-Engineering-Methoden arbeiten und gleichsam als Türöffner für weitere Angriffe dienen.

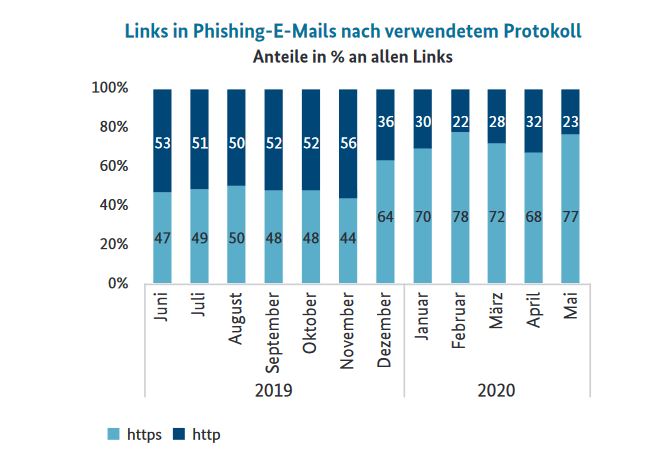

Dass Cyber-Kriminelle schnell auf gesellschaftlich relevante Themen und Trends reagieren, zeigen unterschiedliche Angriffe unter Ausnutzung der COVID-19-Pandemie. Hier wurden beispielsweise Phishing-Kampagnen, CEO-Fraud und Betrugsversuche mit IT-Mitteln beobachtet. So gelang es Betrügern beispielsweise, Soforthilfe-Maßnahmen zu missbrauchen, indem sie die Antragswebseiten amtlicher Stellen täuschend echt nachahmten. Die unternehmensbezogenen Daten, die die Antragsteller auf den gefälschten Seiten eingegeben hatten, nutzten die Cyber-Kriminellen anschließend, um Hilfsgelder missbräuchlich zu beantragen.

Aufgrund täglich neuer Schwachstellen, neuer Angriffsmethoden und steigender Komplexität in der IT-Landschaft bleibt die Sicherheitslage dynamisch und angespannt, mit zum Teil dramatischen Auswirkungen auf Unternehmen, Behörden und Einzelpersonen, so das Fazit des BSI.

Weitere Informationen und Beispiele sind im „Bericht zur Lage der IT-Sicherheit in Deutschland 2020“ zusammengefasst, der zum Download zur Verfügung steht. Der Lagebericht des BSI gibt einen Überblick über die Entwicklung der Bedrohungslage im Cyber-Raum vom 1. Juni 2019 bis zum 31. Mai 2020 und über die Aktivitäten und Gegenmaßnahmen des BSI.

Be the first to comment