Am 16. Juni 2023 hat eine amerikanische Behörde dem Microsoft-Konzern merkwürdige Zugriffe in den von ihr genutzten Microsoft-Diensten gemeldet. Das Problem sei behoben, meldet Microsoft, während Sicherheitsexperten von größeren Auswirkungen sprechen. [...]

In einem von Microsoft und der US-Cybersicherheitsbehörde CISA beschriebenen Sicherheitsvorfall, der einer chinesischen Hackergruppe namens «Storm-0558» zugeschrieben wurde, mehren sich die Anzeichen, dass die Auswirkungen breiter sind als ursprünglich angenommen.

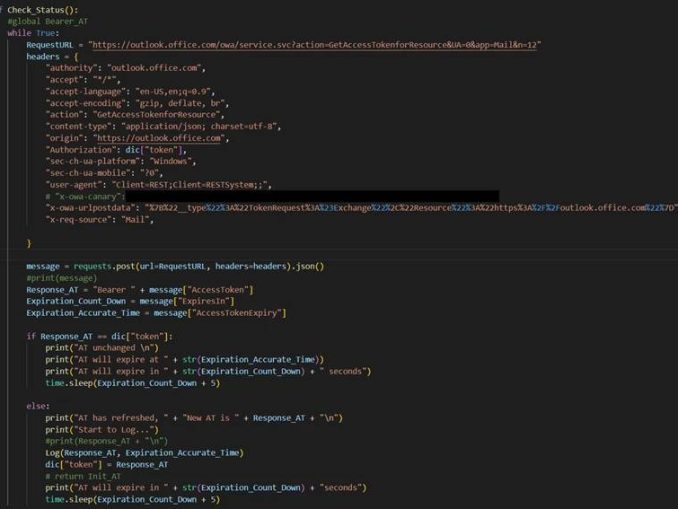

Der Vorfall betraf Kunden von Exchange Online und Outlook.com. Storm-0558 gelang es, einen privaten Verschlüsselungsschlüssel (MSA-Schlüssel) zu erlangen und damit gefälschte Zugriffstoken für Outlook Web Access (OWA) und Outlook.com zu erstellen. Zudem nutzte der Angreifer zwei Schwachstellen im Token-Überprüfungsprozess von Microsoft aus.

Die Angriffe hätten bereits Mitte Mai 2023 begonnen. Aber erst am 16. Juni hat eine zivile US-Behörde einen Vorfall an Microsoft gemeldet, da sie in ihren Exchange-Online-Zugriffen Auffälligkeiten feststellte. Die US-Bundesbehörde war offenbar einer der Premium-Kunden, die überhaupt Zugang zu kostenpflichtigen Logging-Funktionen hatte; im Gegensatz zu anderen Kunden, denen Microsoft diese Werkzeuge bis dahin nicht zur Verfügung gestellt hatte.

Laut Microsoft haben die Angreifer mit diesen gefälschten Zugriffstokens die Möglichkeit gehabt, E-Mails, Anhänge und Konversationen herunterzuladen und auf Mailordner-Informationen zuzugreifen. Dies hätten die Angreifer laut Heise bei Konten von 25 Unternehmen und vornehmlich europäischen Behörden auch getan. Wie viele individuelle Konten bei diesen Institutionen betroffen sind, ist unklar.

Mehr als nur Outlook.com und Exchange?

Ursprünglich war man davon ausgegangen, dass «nur» Outlook.com und Exchange Online betroffen waren. Doch eine Untersuchung des Wiz Research-Teams ergab, dass der kompromittierte MSA-Schlüssel mächtiger als angenommen sei und nicht nur auf diese beiden Dienste beschränkt war. Die Angreifer hätten damit Zugriffstokens für weitere Azure-Active-Directory-Anwendungen fälschen können, darunter SharePoint, Teams, OneDrive und Anwendungen von Kunden, die die «Anmeldung mit Microsoft» unterstützen.

Die Kompromittierung des MSA-Schlüssels ist besonders gravierend, da solche Identitätsanbieterschlüssel zu den mächtigsten Geheimnissen in der modernen Welt zählen. Mit einem solchen Schlüssel kann sich ein Angreifer theoretisch Zugriff auf sämtliche E-Mail-Postfächer, Dateidienste oder Cloud-Konten verschaffen.

Was sollen Azure-Admins tun?

Um zu überprüfen, ob ihre Anwendungen betroffen sind, sollten Azure-Admins alle potenziell betroffenen Anwendungen in ihrer Organisation identifizieren, diese nach allenfalls gefälschten Zugriffstokens in ihren Umgebungen durchsuchen und die von Microsoft veröffentlichten Indikatoren für Kompromittierungen (IoCs) überprüfen. Zudem sei es wichtig, die Azure SDK auf den neuesten Stand zu aktualisieren und den Cache der vertrauenswürdigen Zertifikate zu erneuern, um sich vor weiteren Angriffen zu schützen.

Wie Wiz schreibt, hinterlasse das Erstellen eines gefälschten Zugriffstokens keine Spur im Azure-Portal, weil diese offline erstellt würden. Deshalb müssen Anwendungsbesitzer spezifische Anwendungs-Logs auf verdächtige Authentifizierungsversuche untersuchen, die mit dem kompromittierten Schlüssel signierte OpenID-Token verwenden.

Details finden Azure-Admins zum Beispiel im Absatz «How to detect the compromised key in your environment» im Blogpost bei Wiz und in den von Microsoft kürzlich aktualisierten Infos zu den Audits.

Was hat Microsoft dagegen getan?

Der kompromittierte Schlüssel sei revoked (für ungültig erklärt) und durch einen neuen ersetzt worden. Dieser liege jetzt in einem sichereren Bereich der Cloud. Außerdem blockiere man inzwischen Tokens, die mit dem gestohlenen Schlüssel signiert worden sind.

Die betroffenen Kunden habe man identifizieren können und diese bereits benachrichtigt. Wer von Microsoft diesbezüglich nicht kontaktiert worden sei, gehöre nicht zu den angegriffenen Unternehmen/Behörden. Zu dieser Einschätzung gelangt auch Sophos‘ Sicherheitsexperte Paul Ducklin.

Außerdem macht Microsoft die ursprünglich nur kostenpflichtig erhältlichen Logging-Werkzeuge nun auch in den Standard-Audits von Office 365/Microsoft 365 Firmenaccounts zugänglich.

Unklar ist allerdings, was mit den Konten passiert, die angegriffen wurden. Haben die Angreifer während ihrer Zugriffe Hintertüren eingebaut?

Die Wiz-Researcher halten dies für möglich, während Microsoft dies als spekulativ abtut. Ob weitere Schlüssel gestohlen wurden und wie die Angreifer dies überhaupt bewerkstelligt haben, ist auch noch nicht geklärt.

Kommentar

Solche Vorfälle verdeutlichen, dass die Nutzung quasi schlüsselfertiger Gesamtlösungen von Großanbietern ihre Schattenseiten hat. Trifft ein solch massives Sicherheitsproblem den einen, betrifft es mutmaßlich alle.

Noch liegen nicht alle Fakten auf dem Tisch und Microsoft tut alles, um zu beschwichtigen, statt einem derart gravierenden Vorfall zur Abwechslung einmal mit einer Transparenz-Offensive zu begegnen. Microsofts bekannte Unsitte, anstelle von klaren Begriffen wie «Zero-Day-Lücke» oder «Datenleck» lieber Euphemismen wie «Vorfall» zu verwenden, macht die Sache auch nicht besser.

Das Vertrauen in Cloud-Lösungen wurde jedenfalls damit massiv erschüttert. Daran und an den noch nicht zu ermessenden sonstigen Nachwirkungen dürften Microsoft und ihre Kundschaft noch eine Weile zu beißen haben.

*Gaby Salvisberg: Langjährige Tipps- und Tricks-Lieferantin zu Windows, Office (nicht nur Microsoft), Webbrowsern, E-Mail, Sicherheit und Android. Liebäugelt insgeheim mit Linux. PCtipp-Forums-«Dompteuse», inoffizieller inhouse First-Level-Support.

Be the first to comment