Forscher von Claroty haben in den letzten Monaten mehrere Schwachstellen bei der Remote-Codeausführung in VPN-Implementierungen entdeckt, die insbesondere für den Fernzugriff auf OT-Netzwerke genutzt werden. [...]

Auch im industriellen Umfeld mussten Unternehmen als Folge der Corona-Pandemie verstärkt auf Fernzugriff setzen und nutzten hierfür vor allem VPN-Server und -Clients, um ihren entfernten Mitarbeitern die Arbeit von Zuhause aus zu ermöglichen. Die identifizierten Sicherheitslücken ermöglichen Angreifern die volle Kontrolle über VPN-Server und VPN-Clients sowie einen umfassenden Zugriff auf interne, gesicherte Netzwerke unter Umgehung des Perimeterschutzes. Die gefährdeten Produkte von Secomea, Moxa und HMS Industrial Networks werden weltweit vor allem von Energie und Wasserversorgungsunternehmen eingesetzt, bei denen eine sichere Verbindung zu entfernten Standorten entscheidend ist. Die gefundenen Schwachstellen verdeutlichen die speziellen, in der Natur des OT-Fernzugriffs liegenden Risiken. VPNs sind in der IT ein bewährtes Verfahren. Im Bereich der OT sind jedoch strengere rollen- und richtlinienbasierte Kontrollen und Überwachungsfunktionen erforderlich, um einen sicheren Fernzugriff zu gewährleisten. Durch den Einsatz von VPNs erzielen Unternehmen in diesem Bereich folglich nur eine scheinbare Sicherheit.

Die entdeckten Schwachstellen ermöglichen drei unterschiedliche Angriffsvektoren

Cloud: Anfällige Fernzugriffsserver können als hocheffektive Angriffsflächen für Angreifer, die auf das VPN zielen, dienen. Diese Server sind kritische Punkte, da sie mit einem „Bein“ im für alle zugänglichen Internet stehen und mit dem anderen „Bein“ im gesicherten, internen Netzwerk – jenseits aller Sicherheitsmaßnahmen am Perimeter. Wenn Angreifer Zugang zu ihm erhalten, können sie also nicht nur den internen Datenverkehr einsehen, sondern auch so kommunizieren, als wären sie ein legitimer Host innerhalb des Netzwerks.

Secomea GateManager ist ein weit verbreiteter ICS-Fernzugriffsserver, der weltweit als Cloud-basierte SaaS-Lösung eingesetzt wird. Der entdeckte Fehler tritt aufgrund einiger der vom Client bereitgestellten HTTP-Anfrage-Header auf und ermöglicht Angreifern eine entfernte Codeausführung, ohne dass eine Authentifizierung erforderlich ist. Auf diese Weise können sie vollen Zugriff auf das interne Netzwerk erhalten und den gesamten Datenverkehr, der über das VPN läuft, entschlüsseln.

Anlagen: Eine der großen Herausforderungen im Bereich ICS ist die sichere Verbindung zwischen entfernten Standorten und dem Hauptrechenzentrum, in dem sich der SCADA-/Datenerfassungsserver befindet. In jüngster Zeit gab es zahlreiche Vorfälle, bei denen auf internetfähige ICS-Geräte direkt und ohne Anmeldeinformationen zugegriffen wurde. Um dies zu vermeiden, sind verschiedene ICS-VPN-Lösungen in der Lage, sichere Fernverbindungen zwischen Standort und Zentrale herzustellen.

EDR-G902/3 von Moxa ist ein industrieller VPN-Server, All-in-One-Router, der über eine Firewall und Network Access Translation (NAT) verfügt. Claroty-Forscher entdeckten hier eine Stack-basierte Overflow-Schwachstelle, die von Angreifern eine entfernte Codeausführung ohne die Notwendigkeit von Anmeldedaten ermöglicht.

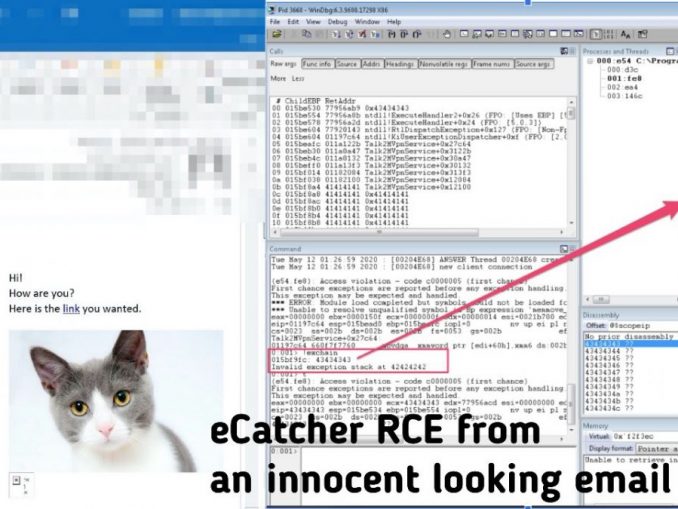

Client: Eine weitere weit verbreitete Angriffsfläche für die Angriffe auf VPNs ist der Client. Wer die Herrschaft über einen Computer eines autorisierten Benutzers erlangt, der kann auf die VPN-Zugangsdaten dieses Benutzers sowie auf die Zugangsdaten für andere Mitarbeiter-Accounts zugreifen. Hierdurch können Angreifer in das Unternehmensnetzwerk eindringen und dort Fuß fassen, ohne hierfür die Server-Instanz angreifen zu müssen.

eWon von HMS Industrial Networks bietet Konnektivitätslösungen, die es Maschinenbauern und Fabrikbetreibern ermöglichen, die Leistung ihrer Anlagen aus der Ferne zu überwachen. Die Claroty-Forscher entdeckten hier einen kritischen Stack-Buffer-Overflow-Bug. Dieser kann durch den Besuch einer bösartigen Website oder das Öffnen einer bösartigen E-Mail, die ein speziell gestaltetes HTML-Element enthalten, ausgenutzt werden. Das Opfer muss beispielsweise nur dazu gebracht werden, die bösartige E-Mail aufzurufen. Sobald der E-Mail-Client (z.B. Outlook) die manipulierten Bilder lädt, startet der Exploitation-Prozess und die Angreifer können Code ausführen und den Rechner des Opfers vollständig übernehmen.

Die Claroty-Experten haben die Hersteller bereits über die Schwachstellen informiert, die bereits auch schon entsprechende Patches zur Verfügung gestellt haben. Diese gibt es hier zum Download: Secomea Gate Manager, Moxa EDR-G902 und EDR-G903, eWon Version 6.5.5.

Weitere Informationen zu den Sicherheitslücken finden Interessierte im (englischsprachigen) Claroty-Blog.

Nachfolgen ein kurzes Demo-Video:

Be the first to comment