Ob per E-Mail oder Social Media, auf Webseiten oder via Telefon: Cybergauner kennen zahlreiche Tricks, um ahnungslose Opfer hereinzulegen. Der PCtipp klärt auf. [...]

«KOSTENLOSES IPAD ZU GEWINNEN: Schicken Sie Ihre Kreditkartendaten an die Adresse support@pctipp.ch und gewinnen Sie ein iPad! Handeln Sie sofort, es sind nur noch wenige Exemplare übrig!»

Achtung: Bevor Sie gleich Ihr Portemonnaie mit der Kreditkarte hervorholen, denken Sie noch einmal darüber nach. Was will der PCtipp eigentlich mit Ihren Kreditkartendaten? Warum braucht es überhaupt Kreditkartendaten für ein Gewinnspiel? Und warum dieser Zeitdruck? Da stimmt doch etwas nicht!

Genau: Dieser Wettbewerb ist natürlich fingiert. Das iPad existiert nicht und wir hoffen schwer, dass nicht wirklich Kreditkartendaten in unserem Postfach landen. Aber der Wettbewerb illustriert einige Beispiele, an denen Sie Betrügereien im Netz erkennen können, Bild 1.

Anzeichen von Betrug

Egal, wie gut oder schlecht der Beschiss gemacht ist. Es gibt verschiedene Anzeichen, die Sie in praktisch jedem Betrugsversuch wiederfinden – das geht von gefälschten Mailadressen über den Aufbau von Zeitdruck bis hin zu unrealistischen Geld- und Gewinnversprechen. Behalten Sie deshalb die folgenden Punkte immer im Hinterkopf.

Es geht um Geld

Fast überall, wo betrogen wird, geht es ums Geld. Ob Sie angeblich in einer Lotterie gewonnen haben oder ein afrikanischer Bankier eine Erbschaft mit Ihnen teilen möchte: Kohle ist im Spiel. Das heißt für Sie: Sobald es in einer Mail oder auf einer Webseite um Geld oder teure Geschenke geht, sollte Ihre Alarmstufe um eins erhöht werden. Egal, in welche Richtung das Geld angeblich fließen soll.

Es ist zu gut, um wahr zu sein

Schnell reich werden. Millionen von Franken erhalten, ohne etwas dafür zu tun. Sexy Singles in Ihrer Nähe, die nur unverbindlichen Sex wollen. Teure Hardware umsonst bekommen. Eigentlich teure Markenschuhe zu Spottpreisen. Das klingt alles ausgezeichnet, ist wahrscheinlich aber gelogen. Fast niemand wird je schnell reich und schon gar nicht durch rumsitzen. (Gute) Markenprodukte haben ihren Preis und die sexy Singles suchen Sie besser auf Tinder.

Es wird gedroht

«Senden Sie uns sofort Ihre Kreditkartendaten oder Ihr PCtipp-Abo wird gekündigt!» Würden Sie mit so einem Unternehmen Geschäfte machen? Wir auch nicht. Ja, wenn Sie Ihr Abo monatelang nicht bezahlen, stellen wir unseren Service für Sie ein. Sie erfahren das aber wie hierzulande üblich per Zahlungserinnerung in höflichem Deutsch. Ohne Drohungen oder Ausrufezeichen. Eine weitere Form ist die Mitleidsmasche. Dabei versucht ein Betrüger, Geld für einen angeblich guten Zweck einzukassieren. Die Drohung ist dabei eher implizit: «Spenden Sie uns bitte 50 Franken. Sie wollen sicher nicht, dass diese arme Familie verhungern muss.» Halten Sie sich in solchen Fällen besser an bekannte und seriöse Organisationen.

Es soll schnell gehen

Dieser Betrug erfolgt meistens in Kombination mit einer expliziten oder impliziten Drohung: «Wenn wir Ihre Kreditkartendaten nicht bis morgen haben, schließen wir Ihr Konto umgehend!» oder: «Sofort kaufen! Nur noch wenige Stück übrig!». Letzteres muss zwar nicht unbedingt ein Anzeichen von Betrug sein, sondern wird im Verkauf auch sonst oft als Reizmittel eingesetzt, ist aber häufig eine Komponente von Gaunereien.

Es ist etwas kaputt

Auch gerne in Kombination mit dem Zeitdruck und/oder Drohungen wird folgende Masche angewendet: «Ihr Konto wurde gehackt. Handeln Sie sofort oder wir löschen alle Ihre Daten!» Oder: «Ihre Kreditkartendaten sind veraltet. Aktualisieren Sie Ihre Daten hier oder wir schließen Ihr Konto!» Das ist vor allem dann ein Zeichen von Betrug, wenn eine Drohung dabei ist. Ansonsten kann eine solche Mitteilung durchaus legitim sein. Wichtig ist, dass Sie sich die Nachricht genau anschauen und die Fäden selbst in die Hand nehmen. Dazu mehr unter «Was kann ich tun?».

Es werden Informationen benötigt

In den wenigen Fällen, in denen es nicht direkt um Geld geht, spielen persönliche Daten eine Rolle. Und damit geht es eigentlich indirekt wieder um Geld. Ein klassisches Zeichen von Betrug ist die Nachfrage nach persönlichen Daten. Vor allem über Wege wie E-Mail oder Weblinks. Oftmals sind es Kreditkartendaten, seltener Bankdaten oder persönliche Informationen wie Adressen, das Geburtsdatum oder Telefonnummern. Fragen Sie sich in solchen Fällen immer, wozu diese Informationen gebraucht werden, und haken Sie im Zweifelsfall nach.

Was kann ich tun?

Viele Onlinebetrüger setzen psychologische Tricks ein, um Nutzer in die Falle zu locken. Besonders Angst und sexuelle Triebe sind beliebte Angriffspunkte. Sie brauchen daher ein Protokoll, nach dem Sie Nachrichten rational verarbeiten können. Die folgenden Punkte sind dafür nützlich.

Ruhe bewahren

Ja, in der E-Mail steht, dass Ihr Bankkonto demnächst geschlossen werde. Stimmt, die sexy Singles warten nicht ewig. Dennoch ist es sinnvoll, erst einmal tief durchzuatmen. Keines der Probleme muss innerhalb von 5 Minuten gelöst werden. Stehen Sie auf und machen Sie einen kurzen Rundgang durch Ihre Wohnung oder um das Haus. Mit 180 Puls und Adrenalin im Kopf trifft man keine guten Entscheidungen. Lassen Sie sich niemals unter Druck setzen und Sie haben schon einen Großteil der Gefahr abgewehrt. Gehen Sie die Situation noch einmal langsam und Schritt für Schritt durch. Ist die Nachricht realistisch? Sind die Umstände möglich? Solche Fragen liefern Ihnen oftmals nützliche Antworten. Überlegen Sie sich genau, ob der Hintergrund der Nachricht oder der Webseite plausibel ist.

Genau hinschauen

Das menschliche Auge ist nicht besonders gut. Es verlässt sich zu einem ordentlichen Teil darauf, dass das Hirn Informationen aus Erfahrung und Wissen zu den visuellen Daten hinzufügt, um das Bild zu vervollständigen. Entsprechend ist es wichtig, dass Sie bei verdächtigen Inhalten genau hinsehen und sorgsam Informationen verarbeiten. Gehen Sie die vorhandenen Daten minutiös durch: Mailadresse, Domain, Links, Sprache, Anrede, Zertifikate. Diese liefern möglicherweise Anhaltspunkte, ob eine Webseite oder eine E-Mail echt ist.

Die Zügel in die Hand nehmen

Sie werden von einer unbekannten Person auf der Straße angesprochen. Die Person behauptet, sie sei von Ihrer Bank. Etwas stimme nicht mit Ihrem Konto. Sie sollen doch bitte in diese Seitengasse mitkommen, um das Problem zu lösen. Logischerweise tun Sie das nicht. Was Sie allerdings tun können, ist, Ihre Bank auf einem bekannten Weg zu kontaktieren. So wissen Sie, dass Sie garantiert beim richtigen Empfänger sind. Online funktioniert das genauso: Erhalten Sie also eine E-Mail Ihrer Bank, bei der Sie sich nicht ganz sicher sind, prüfen Sie die Behauptung der Nachricht zu Ihren eigenen Bedingungen nach.

Statt auf den Link in der E-Mail zu klicken, besuchen Sie die Bankwebsite, indem Sie deren Adresse von Hand im Webbrowser eingeben. Kontaktieren Sie Ihre Bank über gewohnte Kanäle wie eine Mailadresse oder eine Telefonnummer von einem Bankauszug oder besuchen Sie eine Filiale direkt. Fragen Sie dort nach, ob die erhaltene Nachricht echt ist. Falls ja, können Sie höchstwahrscheinlich das Problem gleich im Gespräch lösen. Falls nicht, helfen Sie nicht nur sich selbst, sondern auch der Bank, die so andere Kunden warnen kann. Gleiches funktioniert bei Trickanrufen. Notieren Sie den Anrufer sowie das Unternehmen und rufen Sie auf eine Telefonnummer zurück, die Sie selbst nachgeschlagen haben. Kurz: Kommunizieren Sie zu Ihren Bedingungen, über die Plattform Ihrer Wahl.

Technische Hinweise

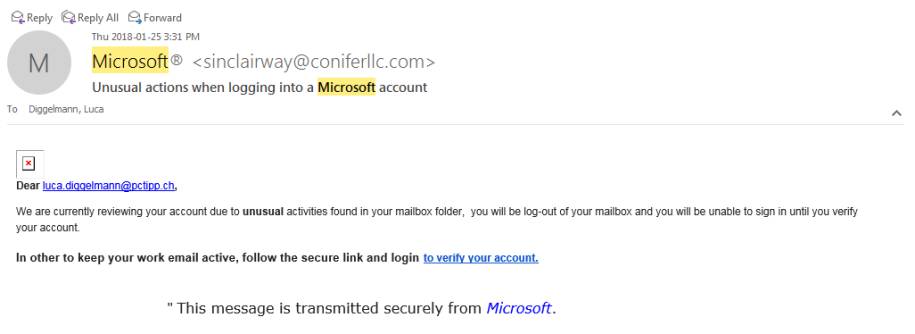

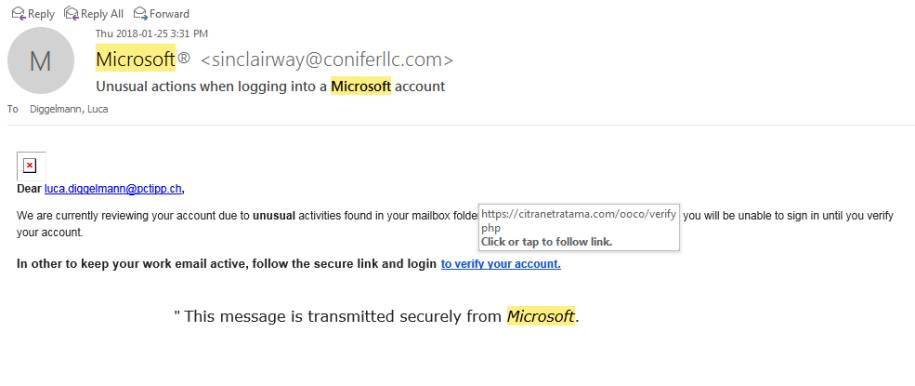

Betrüger leben von Täuschung. Da ist es wichtig, dass man durch diese Täuschungen hindurchsehen kann, Bild 2. Glücklicherweise ist das mit ein wenig Fachwissen gar nicht so schwierig. Lernen Sie, Internetadressen richtig zu lesen, prüfen Sie Zertifikate und verwenden Sie die richtige Software. Das alles lernen Sie in den folgenden Abschnitten.

Internetadressen richtig lesen

Adressen im Internet funktionieren etwa gleich wie im echten Leben: Sie geben einem bestimmten Ort einen von Menschen einfach lesbaren Namen. Die häufigsten Adressen für Endanwender sind Mailadressen und URLs. Mailadressen bestehen aus einem Postfach, dem @-Symbol und einer Domain. Also zum Beispiel postfach@domain.tld. Die TLD (Top Level Domain) soll dem Nutzer mehr Informationen über den Domainbesitzer geben, ist aber nicht sehr zuverlässig. Denn generell sind Mailadressen kaum ein Indikator einer echten Identität, da sie extrem einfach zu fälschen sind. Bei schlechten Gaunern kann es durchaus sein, dass Sie den Betrug bereits an der Mailadresse erkennen.

Das ist aber nicht immer der Fall. Aussagekräftiger sind URLs. Diese werden für sämtliche Adressen im Internet verwendet. Für Durchschnittsnutzer sind es fast immer Websites. Schauen wir uns eine einfache URL an, Bild 3. Zu Beginn der URL steht das Protokoll. In unserem Fall https, also HyperText Transfer Protocol Secure. Dieses erklärt Ihrem Browser, was er mit den gefundenen Daten machen soll. Vereinfacht gesagt, heisst https in diesem Kontext: «Browser, es kommt gleich ein Datensatz, und zwar eine Webseite, die du über eine verschlüsselte Verbindung öffnen sollst.» Das Protokoll ist im Kampf gegen Betrüger vor allem wegen der Zertifikate wichtig. https zeigt an, dass eine verschlüsselte Verbindung verwendet wird (anders als bei http) und dafür wird ein Zertifikat benötigt. Hinter dem Protokoll kommen die folgenden Informationen: «hostcomputer.domain.tld/ordner». Der Hostcomputer ist häufig www, da dies für viele Webseiten der Standard ist. Manchmal verwenden Webseitenbetreiber aber auch mehrere Hosts pro Domain, was in unterschiedlichen Namen enden kann. Ein klassisches Beispiel dafür wäre die Webadresse https://maps.google.com. Den Domainnamen wählt der Webseitenbetreiber selbst und registriert ihn bei einem entsprechenden Anbieter. Über sogenannte Whois-Seiten (zum Beispiel via Website nic.ch/de/whois) können Sie herausfinden, wer genau hinter einer Domain steckt. Allerdings sind gerade Betrüger gut darin, sich hinter falschen Namen und Adressen zu verstecken. Die TLD sollte ursprünglich die Funktion oder die Nationalität einer Webseite verraten. Allerdings sind diese Informationen heutzutage nicht mehr wirklich zuverlässig. Zuletzt folgt der Ordner und/oder die Einzelseite.

Webseiten sind im Endeffekt auch nur Dateien, die in einem Ordnersystem gelagert sind. Ähnlich wie Ihre Fotos und Dokumente zu Hause. In unserem Beispiel sehen wir also eine gesicherte Hypertext-Verbindung (https) auf den Hostcomputer www, der Domain apple.com. Dort haben wir den Ordner iphone geöffnet und sehen das entsprechende Dokument dazu. Wichtig zu wissen ist in diesem Zusammenhang, dass die Domain immer als Letztes vor den Ordnern steht. Eine klassische Betrügermasche ist es, eine falsche Domain vorzugaukeln, um ungeübte Nutzer zu erwischen. Beispielsweise mit der URL: http://apple.com.betrug.net. Der Nutzer soll nach apple.com aufhören zu lesen und so nicht bemerken, dass die richtige Domain betrug.net lautet.

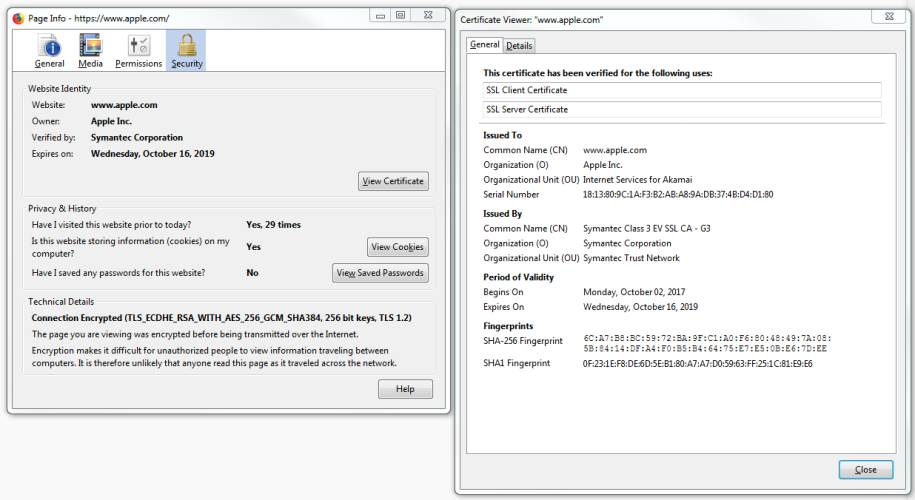

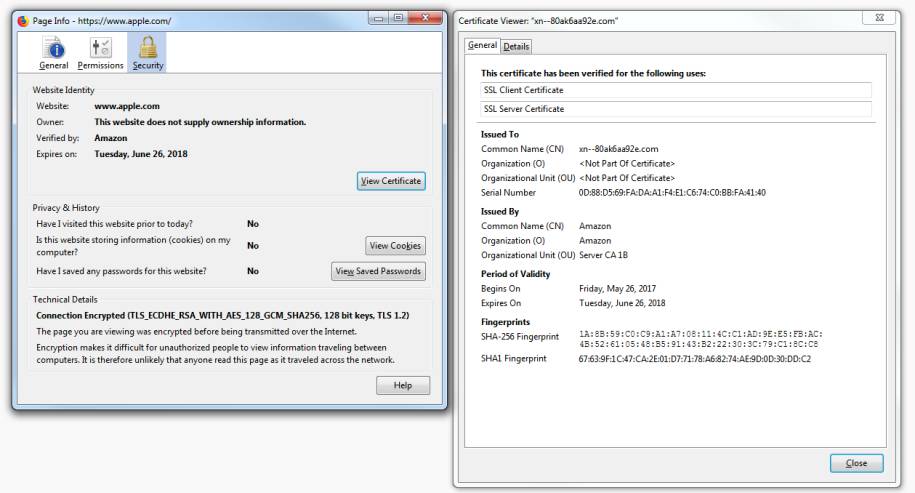

Zertifikate prüfen

Immer mehr Websites kommen übrigens mit Verschlüsselung daher – und das ist eine gute Sache. Leider haben aber auch Betrüger angefangen, Verschlüsselungszertifikate zu benutzen. Wenn es sich um eine verschlüsselte Seite handelt, die etwas von Ihnen will oder von der Sie etwas wollen, dann prüfen Sie das Zertifikat. Dieses lassen Sie sich durch einen Klick aufs Schloss-Symbol in der Adresszeile anzeigen. Vergleichen Sie es in einem separaten Browserfenster mit dem Zertifikat der manuell angesurften Webseite des Anbieters, siehe Bilder 4 und 5.

Unicode-Phishing

Hierbei handelt es sich um eine sehr fortgeschrittene Form des Phishings. Der Angreifer nutzt eine Domain, die Unicode-Zeichen aus Fremdsprachen benutzt. Beispielsweise ein kyrillisches a, das in der Schrift der meisten modernen Browser nicht von einem lateinischen a zu unterscheiden ist. Der Angreifer kann sogar ein Sicherheitszertifikat für diese Domain registrieren lassen, was die Nutzer weiter in falscher Sicherheit wiegen kann. Der Google-Webbrowser Chrome (Download unter dem Link google.at/chrome) entschlüsselt diese Domains automatisch, wenn man diese in einen neuen Reiter kopiert, Bild 6. Bei Firefox (Download unter mozilla.org) müssen Sie die Konfigurationsdatei verändern.

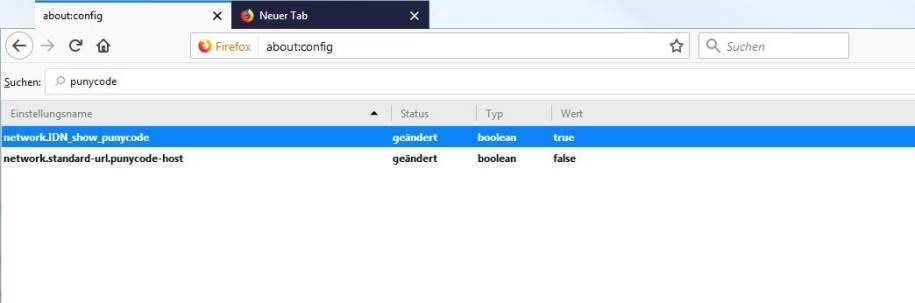

Tipp: Um die Konfigurationsdatei in Firefox zu ändern, gehen Sie so vor: Tippen Sie about:config in die Adressleiste und drücken Sie Enter. Tippen Sie punycode ins Suchfeld. Der Webbrowser zeigt den Parameter network.IDN_show_punycode. Doppelklicken Sie diesen und ändern Sie dadurch den Wert von false zu true, Bild 7.

Be the first to comment