Die Cyberspionage-Gruppe "Turla" übt derzeit gezielte Angriffe auf hochrangige Diplomaten und politische Organisationen in Osteuropa aus. Der in der Vergangenheit erfolgreiche Modus Operandi mit infizierten Flash-Player-Installern besitzt einen gefährlichen neuen Zusatz: Die Installationsdateien gaukeln Vertrauenswürdigkeit vor, indem sie scheinbar von der offiziellen Webseite des Software-Anbieters Adobe heruntergeladen werden. [...]

Wie der europäische Security-Hersteller ESET in seiner Analyse zeigt, missbraucht Turla die bekannte Marke Adobe zur Verteilung ihrer infizierten Schadsoftware. Dank einer ausgefeilten Man-in-the-middle-Methode ist es für den Diplomaten zunächst nicht erkennbar, dass er gerade kein legitimes Programm von der Adobe-Webseite herunterlädt. Denn sogar URL und IP-Adresse stimmen mit der offiziellen Infrastruktur des Unternehmens überein.

„Zwar werden von Nutzern Webseiten und IP-Adressen aufgerufen, die zu Akamai, dem Infrastrukturdienstleister von Adobe, führen. Die aufgerufene URL wird jedoch vom Server nicht erkannt“, erklärt Thomas Uhlemann, Security Specialist bei ESET. „Der zurückgeschickte 404-Hinweis wird dann von der Malware abgefangen und auf den Server der Cyberkriminellen umgeleitet. Die Anwender bekommen davon nichts mit.“

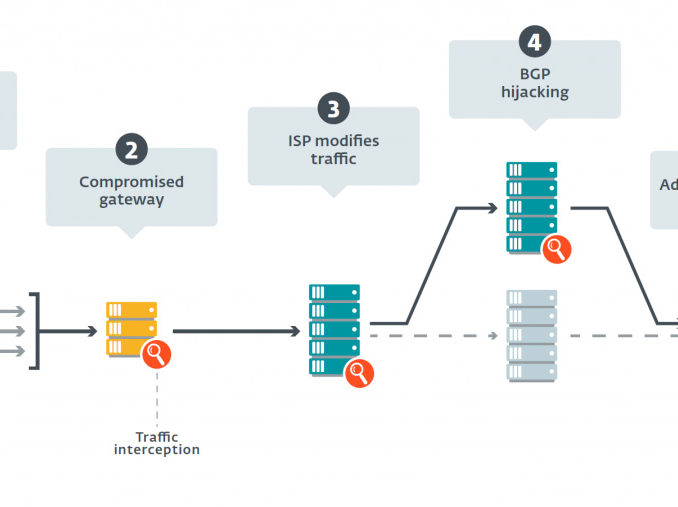

Für ein solches Täuschungsmanöver stehen Hackern mehrere Möglichkeiten zur Verfügung. Die hier gezeigte Grafik von ESET zeigt, an welchen Stellen die Aufrufe der Webseite abgefangen und umgewandelt werden können. Im Rahmen der FinFisher-Überwachungskampagnen hat ESET bereits beobachtet, dass das Abfangen von Traffic auf der Ebene der Internet Service Provider möglich ist.

Backdoor „Mosquito“ übermittelt geheime Informationen

Die gefälschten Flash-Player installieren auf dem Rechner der Nutzer eine Backdoor, die „Mosquito“ genannt wird. Turla nutzt diese Backdoor, um die Opfer auszuspionieren und beispielsweise an sensible Daten oder Dokumente zu gelangen. Derzeit richten sich die Angriffe mit dieser Methode gezielt gegen Diplomaten und politische Organisationen in Osteuropa. Es ist aber nicht auszuschließen, dass Turla mit dieser Masche auch in anderen Regionen angreift. In der Vergangenheit hatten die Cyberkriminellen bereits mit mehreren Malware-Attacken Botschaften und Außenministerien auf der ganzen Welt ausspioniert – auch darunter waren zahlreiche osteuropäische Institutionen.

Experte empfiehlt: Downloads nur über sichere HTTPS-Verbindungen

„In unserer Analyse wurden alle Downloads des gefälschten Flash-Players über HTTP durchgeführt“, sagt Jean-Ian Boutin, Senior Malware Researcher bei ESET. „Deshalb raten wir Unternehmen dazu, keine Downloads von ausführbaren Dateien über eine unverschlüsselte Verbindung zu erlauben. Eine Verschlüsselung würde es Turla deutlich erschweren, Datenverkehr von der Webseite auf dem Weg zwischen Remote-Server und Rechner abzufangen und zu verändern.“

Zertifikat gibt Aufschluss über Rechtmäßigkeit von Dateien

Experten empfehlen sowohl betroffenen Diplomaten als auch allen anderen Nutzern, vor der Installation eines heruntergeladenen Programms die Signatur der Installationsdatei zu überprüfen. Wenn diese offiziell von Adobe stammen, enthalten sie zudem ein entsprechendes Zertifikat. Diese fehlt jedoch in Schadprogrammen. Zudem schützt eine aktuelle Security-Lösung vor infizierten Downloads. ESET erkennt die Malware von Turla als Win32/Turla.

Eine detaillierte Analyse des Angriffs stellt ESET auf dem Blog WeLiveSecurity und in einem Whitepaper zur Verfügung.

Be the first to comment