Es könnte fast nicht schlimmer sein: Firmenchefs müssen ihr Unternehmen durch ein Spannungsfeld aus nochmals erhöhter Cyber-Bedrohungslage, angespannten Finanzen und hohen technologischen Anforderungen von Kunden, Angestellten und Partnern manövrieren. IDC zufolge bremst der Fachkräftemangel die Cyberverteidigung oft aus. [...]

Die Gefährdungslage im Cyber-Raum ist so hoch wie nie: Dies begründet sich einerseits durch die anhaltende Aktivitäten im Bereich der Cyber-Kriminalität und durch Cyberangriffe im Kontext des russischen Angriffs auf die Ukraine. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) sieht in vielen Fällen aber auch eine unzureichende Produktqualität von IT- und Software-Produkten.

Im laufenden Jahr wurden bisher 15 Millionen Infektionen ans BSI gemeldet. Gleichzeitig wurden binnen Jahresfrist wurden 116,6 Millionen mehr Schadprogramme verzeichnet. Meldungen über erfolgreiche Ransomware-Angriffe gehören fast zur Tagesordnung.

Das BSI führt auch einen ersten Katastrophenfall: Nach einem Ransomware-Angriff konnten soziale Leistungen wie Elterngeld, Arbeitslosengeld oder Kfz-Zulassungen nicht erbracht werden.

Der Druck, der auf Organisationen und IT-Abteilungen lastet, ist enorm. »43 Prozent der Betriebe verzeichnen in den letzten zwölf Monaten eine Zunahme der Cyberangriffe und für die Zukunft erwarten 51 Prozent einen weiteren Anstieg«, erklärt Marco Becker, Consulting Manager bei IDC.

»Gegenmaßnahmen sind daher geboten und auch geplant: 47 Prozent der befragten Organisationen passen wegen der geopolitischen Folgen des Ukraine-Kriegs ihre Cyberbereitschaft und -verteidigung an.«

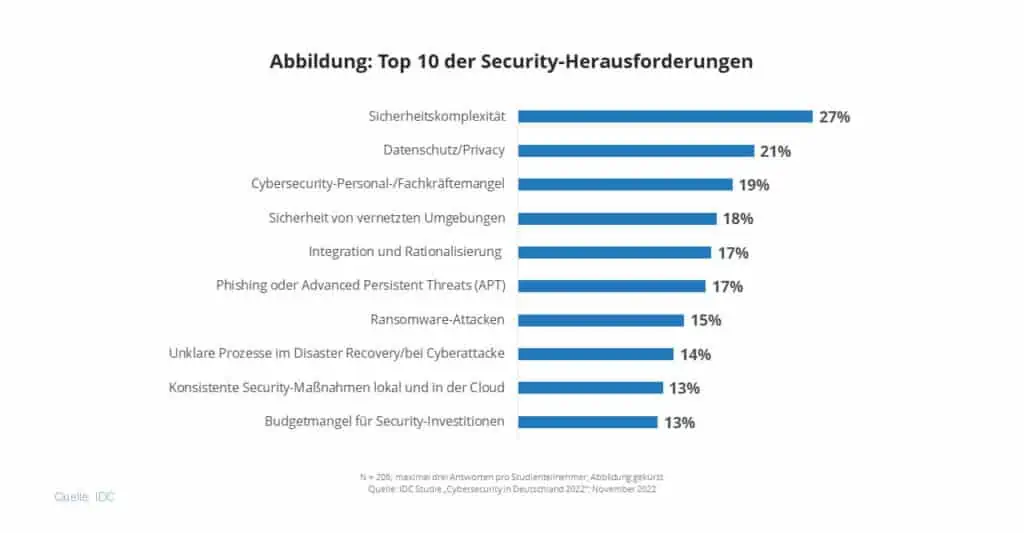

Die Umsetzung der Maßnahmen werde allerdings von zahlreichen Herausforderungen begleitet. Eine zentrale ist die Security-Komplexität, die für gut jedes vierte Unternehmen ein Problem darstellt und nun im zweiten Jahr in Folge am häufigsten als Sicherheits-Herausforderung genannt wird.

Wenn nicht konsequente Gegenmaßnahmen ergriffen werden, ist eine baldige Besserung nicht in Sicht, denn zwei Drittel der Befragten geben an, dass ihre Security-Landschaften in den letzten zwölf Monaten komplexer geworden sind und 71 Prozent gehen davon aus, dass die Komplexität in den nächsten zwölf Monaten weiter zunimmt.

»Hinzu kommt der deutlich werdende Fachkräftemangel«, warnt Becker. »Fast zwei Drittel der Befragten haben bereits einen akuten Security- Fachkräftemangel oder erwarten einen solchen für das kommende Jahr und für 19 Prozent ist er bereits eine der Top-Herausforderungen.

« Dieses Problem schwelt bereits seit Längerem und wurde auch in IDC Studien der letzten Jahre zwar weniger häufig aber immer wieder genannt.

Steigende Angriffszahlen, größere Security-Komplexität und immer mehr Arbeitslast führen zu einer zunehmenden Eskalation, während aus Sicht von IDC gleichzeitig keine ausreichenden Gegenmaßnahmen ergriffen wurden.

Die Bewältigung vieler oder sogar aller anderen Herausforderungen hängt laut IDC stark davon ab, dass die Kernherausforderungen Security-Komplexität und Fachkräftemangel beseitigt werden.

Hohe Priorität für Cloud-Security

Unter den strategischen Sicherheitsthemen sticht vor allem die Cloud-Sicherheit hervor, die mit 36 Prozent mit Abstand die häufigste Priorität für Betriebe ist.

»Die zunehmende Cloud-Nutzung für immer mehr kritische Prozesse und die dadurch steigende Abhängigkeit bei gleichzeitig steigender Bedrohungslage macht umfangreiche Maßnahmen zu ihrer Absicherung auch absolut notwendig«, sagt IDC-Analyst Becker.

»Mit 22 Prozent ist Endpoint-Security die zweithäufigste Top-Herausforderung. Die zunehmende Nutzung von Endgeräten für Remote-Work und die starke Dezentralisierung von Endpoints durch (Industrial) Internet-of-Things und Edge-Computing erhöhen das Gefährdungspotenzial.«

Mit 19 Prozent auf dem dritten Rang befinden sich Secure-Backups und Disaster-Recovery. Diese Priorität leitet sich vor allem aus dem großen Erfolg von Ransomware ab und ist nach Meinung von IDC berechtigt, denn bei 88 Prozent der erfolgreichen Ransomware-Angriffe auf Studienteilnehmer wurden auch die Backups ganz oder teilweise verschlüsselt.

Etwas zu wenig Aufmerksamkeit bekommt mit neun Prozent Security-Automation und Orchestration. »Gemessen an der Security-Komplexität und dem Fachkräftemangel sollte diesem Thema wesentlich mehr Aufmerksamkeit beigemessen werden«, rät Becker.

Externe Sicherheitsexpertise immer gefragter

Bereits rund 80 Prozent der Unternehmen betreiben mindestens die Hälfte ihrer Security-Infrastrukturen in externen Umgebungen. Dies soll die eigene Security-Komplexität reduzieren, das Personal entlasten oder das Security-Knowhow ergänzen.

Etwas mehr als die Hälfte findet sogar, dass externen Security-Infrastrukturen, die in Colocation- und Cloud-Umgebungen gehostet oder als SaaS bezogen werden können, sicherer sind als die eigene On-Premises-Security.

Lokale Anbieter-Clouds sind für 47 Prozent der Befragten das sicherste Bereitstellungsmodell. Auch spezifische externe Security-Dienste wie Beratungen, Assessments und Analysen können sinnvoll sein.

Beispielsweise Security-Implementation-Services, falls das eigene Security-Personal ausgelastet ist oder nicht die richtigen Fähigkeiten zur Implementierung neuer Sicherheitslösungen besitzt. Diese sind mit 27 Prozent der häufigste Investitionsbereich für Maßnahmen und Services zur Unterstützung der Security-Operations.

Auch in Dienste wie Cyber-Recovery und Cybervaults (26 Prozent), Ransomware-Assessments (20 Prozent) oder Security-Consulting (16 Prozent) wird häufig investiert, um von externer Security-Expertise Gebrauch zu machen.

Mehrheit bereit Lösegeld zu zahlen – Cyberversicherungen von 80 Prozent geplant oder genutzt

Ransomware bleibt Gefahrenherd Nummer 1. 70 Prozent der befragten Organisationen waren in den letzten zwölf Monaten betroffen und nur gut die Hälfte von ihnen konnte die Attacken abwehren oder rechtzeitig isolieren.

»Das scheint Spuren zu hinterlassen, denn insgesamt 52 Prozent waren oder sind bereit, die Erpresser zu bezahlen«, erklärt Becker. »Unter bereits Angegriffenen ist die Bereitschaft besonders hoch. Ärgerlich ist, dass viele bezahlen, weil sie wollen, dass die Systeme schneller wieder funktionieren und nicht, weil sie Angst vor einer Veröffentlichung exfiltrierter Daten haben oder sich mangelnde Schutzmaßnahmen eingestehen.

« Aus einer Business-Continuity-Perspektive sei dies grundsätzlich richtig, sinnvoller wäre allerdings mehr Anstrengungen und Investitionen in eigene dauerhafte Schutz- und Backup-Maßnahmen. Dies wäre auch nachhaltiger – zumal eine Bezahlung kein Garant für erfolgreiche Entschlüsselung ist.

IT-Sicherheit: Auf unveränderliche Backups achten

Cloud und Edge-Computing weichen den Perimeter immer stärker auf, IT-Infrastruktur, Identitäten und Daten verteilen sich zunehmend und machen neue Security-Ansätze und eine bessere Integration notwendig.

»Wir alle sind Opfer unserer Erfahrung«, mahnt Michael Pietsch, General Manager und Country Manager bei Rubrik.

»Wer bisher gewohnt war, IT-Sicherheit rein als Absicherung der Perimeter zu verstehen, wird aktuelle Angriffsvektoren schlicht übersehen. Ein Beispiel dafür ist, dass das Daten-Backup inzwischen zum Angriffsziel Nummer eins für Malware geworden ist. Für den Schutz gegen Erpresser-Software spielen unveränderliche Backups daher eine immer größere Rolle. Diese erlauben das Schreiben neuer Daten, nicht aber die Veränderung bereits geschriebener Backup-Daten.«

Mit unveränderlichen Backups sind Anwender in der Lage, die Auswirkungen eines Angriffs – den sie früher oder später erleben werden – zu minimieren und ihre Handlungsfähigkeit zu erhalten.

IT-Sicherheitsstrategie: Cybersicherheit ist Chefsache

Für Sonja Hummel, Services Presales Deutschland bei Dell Technologies, ist klar, Unternehmen sollten das Thema wirklich ernst nehmen, und zwar unabhängig von ihrer Größe: »Gerade kleinere Unternehmen wähnen sich oftmals in der trügerischen Sicherheit, für Angreifer von außen nicht interessant genug zu sein.«

Dies ist ein fataler Fehlschluss. Daher benötige jedes Unternehmen eine umfassende IT-Sicherheitsstrategie. Im Falle eines erfolgreichen Angriffs entsteht meist enormer Aufwand, um die Schwachstellen zu schließen und gegebenenfalls verlorengegangene Daten wiederherzustellen.

Tatsächlich kann dies Monate dauern und kostet Unternehmen im Schnitt über vier Millionen Euro – ganz zu schweigen vom Verlust des Kundenvertrauens und dem Reputationsschaden.

Ziel müsse laut Hummels sein, Cyberangriffe so gut wie möglich zu verhindern, zum anderen aber auch, um im Falle eines Angriffs schnellstmöglich wieder handlungsfähig zu sein: »Letzteres geht nur mit einer gut durchdachten Cyber-Recovery-Strategie. Es gibt mehrere Frameworks und Richtlinien, an denen man sich orientieren kann. Wir bei Dell orientieren uns gerne am NIST-Organisationsprinzip für Cybersecurity und Cyberresilienz: Zunächst müssen Risiken im Unternehmen identifiziert werden, um sich dann um die proaktive Prävention zu kümmern. Gleichzeitig müssen Maßnahmen zur Erkennung von Cyberbedrohungen getroffen werden und schließlich muss auch in Recovery-Maßnahmen investiert werden, falls die präventiven Maßnahmen nicht gegriffen haben. Natürlich erfordert das zeitliche und auch finanzielle Ressourcen, aber diese Investitionen stehen letztlich in keinem Verhältnis zu den Kosten und auch dem zeitlichen Aufwand, der aufgebracht werden muss, um nach einem erfolgreiche Angriff wieder zum Normalbetrieb zurückzufinden.«

Steigende Komplexität erschwert alles

Erschwerend kommt hinzu, es wird nicht einfacher: »IT-Landschaften, Angriffe und Cybersecurity nehmen weiter an Komplexität zu«, sagt IDC-Analyst Becker.

»Vor allem die Wechselwirkung von Komplexität und Fachkräftemangel ist hochgefährlich: Beide katalysieren sich gegenseitig, denn je größer die Komplexität desto mehr Personal wird gebraucht, um ihr Herr zu werden und je größer der Fachkräftemangel, desto weniger kann gegen die Komplexität unternommen werden.«

Ohne eine kluge Mischung aus intensiver Aus- und Fortbildung von Security-Personal, verstärkten Investitionen in Security Automation, Orchestration und Intelligence und einer Ergänzung der eigenen Security-Fähigkeiten durch externe Security- Infrastrukturen und -Services, laufen aus Sicht von IDC viele Organisationen Gefahr, die Kontrolle im Wettlauf gegen Cyberkriminelle zu verlieren.

»Neben der Komplexität und neuen Technologien sollten Unternehmen vor allem auch ihre bestehenden Geräte nicht vergessen«, rät Frank Sauber, Head of Sales & Business Enablement bei secunet Security Networks.

»Denn die müssen vernetzt und fit für die Zukunft gemacht werden. Vertrauenswürdige Identitäten, sichere Zugänge, Zero-Trust sowie die frühe Erkennung von anomalem Verhalten im System: Darauf müssen Organisationen vorbereitet sein. Statt in Einzelkomponenten und abgesteckten Silos spielt sich die IT-Landschaft der Zukunft in offenen, vernetzten Systemen ab, die selbstverständlich geschützt werden müssen.«

Für Sauber gilt es einige zentrale Frage zu klären:

- Um welche Daten und Informationen geht es in meinem Unternehmen und welche Zugriffe werden dafür benötigt?

- Welche Systeme befinden sich in Betrieb?

- Und welche Angriffe sind wie kritisch?

»Beispielsweise erfordern IP-Diebstahl, Sabotage oder Ransomware-Angriffe unterschiedliche Lösungen«, erklärt Sauber. Erst mit diesen Antworten lassen sich Maßnahmen ableiten und implementieren. Wichtig sei also eine Bestandsanalyse, auf der eine Security-Lösung aufbauen kann.

Cyberkriminellen mit entschlossenen Maßnahmen entgegentreten

Bei der Verbesserung der Cybersicherheit gibt es nach Ansicht von IDC auch nach der Analyse der diesjährigen Studienergebnisse noch viel Optimierungspotenzial: »Standardlösungen und ein grundsätzlich gutes Verständnis für die Probleme und Security-Herausforderungen sind in den meisten Unternehmen vorhanden, aber nun gilt es, vorhandene Security-Lösungen effektiv zu nutzen«, sagt IDC-Analyst Becker.

»Dafür ist die Reduzierung der Security-Komplexität eine der wichtigsten Stellschrauben. Ein zweites Problemfeld ist der zunehmende Personal- und Fachkräftemangel für Security. Wir gehen nicht davon aus, dass sich dieser kurzfristig bessert, sondern sich noch weiter zuspitzt.«

Vor allem die Wechselwirkung von Komplexität und Fachkräftemangel sei hochgefährlich: Beide katalysieren sich gegenseitig, denn je größer die Komplexität desto mehr Personal wird gebraucht, um ihr Herr zu werden und je größer der Fachkräftemangel, desto weniger kann gegen die Komplexität unternommen werden.

Ohne eine kluge Mischung aus intensiver Aus- und Fortbildung von Security-Personal, verstärkten Investitionen in Security Automation, Orchestration und Intelligence und einer Ergänzung der eigenen Security-Fähigkeiten durch externe Security-Infrastrukturen und -Services, laufen aus Sicht von IDC viele Organisationen Gefahr, die Kontrolle im Wettlauf gegen Cyberkriminelle zu verlieren.

»Dafür ist es essenziell, dass Geschäftsführung und Vorstand endlich klare Verantwortung für Security übernehmen und eine ganzheitliche Cybersecurity-Kultur und die Integration von Business und Cybersecurity vorantreiben«, fordert Becker.

»Die zunehmende Abhängigkeit von IT bei der Gestaltung des Kundenerlebnisses, die geopolitischen Folgen des Ukraine-Kriegs sowie stark steigende kommerzielle Cyberkriminalität machen die Erhaltung des immer wichtiger werdenden digitalen Vertrauens von Kunden und Partnern essenziell für das Geschäft. Während im Schatten der Krisen einige IT-Maßnahmen vorerst aufgeschoben werden, ist Cybersicherheit als Garant für die eigene Sicherheit und zur Sicherung der Existenz wichtiger und dringlicher denn je.«

Weiterführende Links

- Cybersicherheit muss in die Chefetagen

- Doc Storage: Datensicherheit: Schutz von Endgeräten

- Doc Storage: Datensicherheit durch Data-Loss-Prevention

- Doc Storage: Datensicherheit durch Datenverschlüsselung

- Doc Storage: Datensicherheit durch Zugriffskontrolle

- Doc Storage: Unterschied zwischen Daten- und Speichersicherheit

Be the first to comment