Nicht selten werden die Aufgaben und Ziele der beiden Prinzipien Privileged Identity Management (PIM) und Privileged Access Management (PAM) für die sichere Identifikationen und deren Verwaltung vermischt. Dabei ist es für Unternehmen wichtig zu wissen, was sie mit welchen Lösungen tatsächlich erreichen können. [...]

In einer Zeit, in der Sprache und Begriffe gerne auf drei Buchstaben reduziert werden, ist es wichtig, dass Tatsachen nicht durcheinandergeraten. Selbiges gilt für Privileged Identity Management (PIM) und Privileged Access Management (PAM). Beide dienen der Sicherheit für Unternehmen, allerdings mit durchaus unterschiedlichen Stoßrichtungen. In diesem Beitrag werden PIM und PAM voneinander abgegrenzt sowie die Schnittmengen dargestellt.

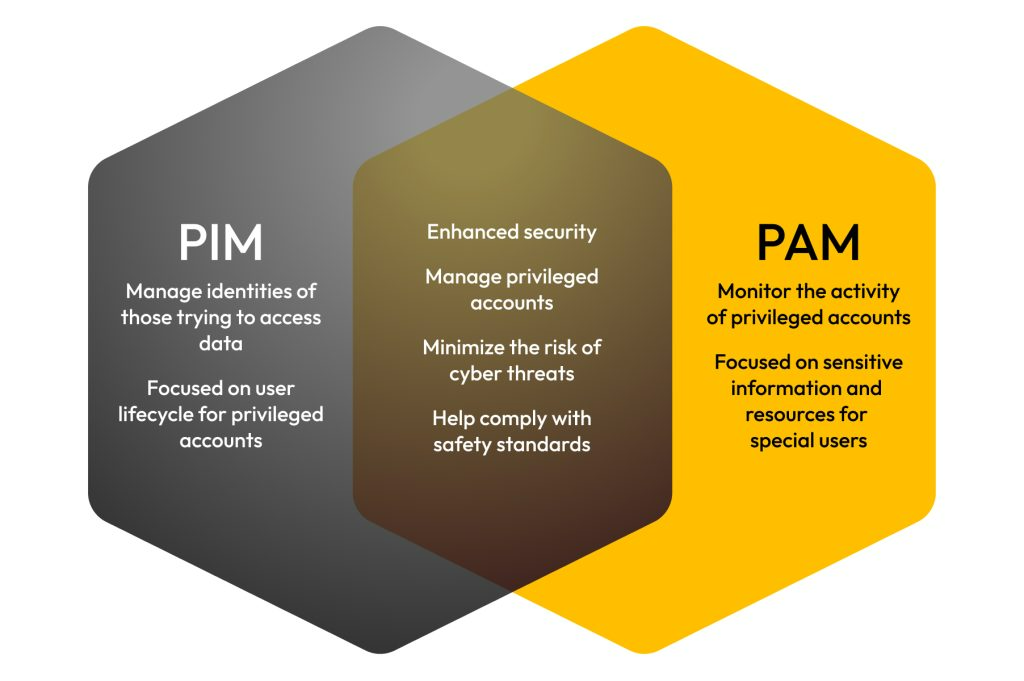

Beim Privileged Identity Management (PIM) geht es um die Identitäten in einem Unternehmen und um die Verwaltung der Personen, die auf die Daten oder das Netzwerk eines Unternehmens zuzugreifen. Mit PIM lassen sich Benutzer im Unternehmen verwalten, um spezielle Berechtigungen zu vergeben, Zeitlimits für temporäre Zugriffe festzulegen und um zu überwachen, was Benutzer mit ihrem privilegierten Zugriff tun.

Im Gegensatz zu PIM konzentriert sich Privileged Access Management (PAM) auf die Überwachung des Zugriffs auf die sensiblen Informationen und Daten eines Unternehmens. Konten, die regelmäßig auf sensible Systeme zugreifen, wie die IT-Abteilung oder die Personalabteilung, müssen vor unbefugten Benutzern geschützt werden. Ist diese Kontrolle lückenhaft, entstehen Sicherheitslücken, die zu einer Datenschutzverletzung führen können. Mit PAM behält ein Unternehmen die Kontrolle über Konten und den Zugriff auf die wichtigsten Unternehmensdaten und es stellt sicher, dass die Aktivitäten der privilegierten Benutzer granular überwacht werden.

Bühne auf für PIM, PAM und IAM

Die Definition ist das Eine, die praktische Anwendung das Andere. Denn nicht selten werden unterschiedliche Konzepte, die im Kern einer Sache dienen, im täglichen Leben und in der Anwendung sinnvollerweise miteinander verknüpft – so auch bei PIM und PAM, die beide in das Feld des Identitäts- und Zugriffsmanagements (IAM) gehören.

Um die Szenerie von PIM, PAM und IAM zu verdeutlichen, eignet sich eine einfache Analogie: Das IAM kann man sich als Sicherheitspersonal bei einem Konzert vorstellen. IAM stellt sicher, dass nur Personen mit einem gültigen Ausweis und einer gültigen Eintrittskarte Zutritt haben. PIM hingegen funktioniert wie das System, das die Konzertkarten erstellt, verwaltet und festlegt, wer näher an der Bühne sitzen darf. PAM ist in diesem Zusammenspiel die VIP-Konzertkarte, die es nur besonderen Zuschauern erlaubt, bestimmte, sensible Bereich zu betreten – beispielsweise hinter die Bühne zu gehen und die Künstler zu treffen.

Technisch gesehen sichert PIM privilegierte Identitäten und konzentriert sich auf die rollenbasierte Zugriffskontrolle (Role-Based Access Control, RBAC). Es gewährt autorisierten Benutzern nur Zugriff auf das, was sie für ihre Arbeit benötigen. PAM hingegen stellt sicher, dass autorisierte Benutzer mit Zugriff auf die wichtigsten und sensiblen Informationen genau überwacht werden. Es schützt das Unternehmen vor Datenschutzverletzungen und Cyberbedrohungen. Unternehmen profitieren von PAM, indem es beispielsweise bei den Berechtigungen eines HR-Teams angewendet wird, um sensible Gehaltsabrechnungsdaten zu schützen. Darüber hinaus unterstützen einige PAM-Lösungen – wie beispielsweise KeeperPAM – zusätzlich bei der Verwaltung der Passwörter. Sie verfügen über einen integrierten Passwortmanager, mit dem die Mitarbeitenden ihre Anmeldeinformationen in einer kontrollierten Umgebung speichern und verwalten oder sogar sicher teilen können.

Obwohl PIM und PAM grundlegende Unterschiede aufweisen, enthalten viele PAM-Lösungen PIM-Funktionen, um die Gesamtsicherheit eines Unternehmens zu verbessern. Beide Prinzipien ergänzen sich und stellen sicher, dass alle Mitarbeitenden angemessenen Zugriff auf Ressourcen haben und Konten mit privilegiertem Zugriff auf sensible Daten sicher und überwacht sind.

* Darren Guccione ist CEO und Mitbegründer von Keeper Security.

Be the first to comment