Welche Schwachstellen locken Cyberkriminelle am meisten an? Und welche finden sie besonders schnell? Auf diese Fragen will der «2021 Cortex Xpanse Attack Surface Threat Report» von Palo Alto Networks Antworten liefern. [...]

Cyberkriminelle können nicht zuletzt dank kostengünstiger Computing-Ressourcen aus der Cloud immer einfacher auf die Jagd nach noch unbekannten Sicherheitslücken gehen. Und immer häufiger gewinnen sie den Wettlauf um die Entdeckung neuer Schwachstellen.

Wie rasch Hacker fündig werden und welche Art Softwarelöcher sie besonders schnell ausfindig machen können, hat der IT-Security-Spezialist Palo Alto Networks nun untersucht und die Ergebnisse im «2021 Cortex Xpanse Attack Surface Threat Report» präsentiert.

Konkret hat das Cortex Xpanse-Forschungsteam von Palo Alto Networks die öffentlich zugängliche Internetangriffsfläche einiger der größten Unternehmen der Welt untersucht. Von Januar bis März haben die Forscher Scans von 50 Millionen IP-Adressen überwacht, die mit 50 globalen Unternehmen verbunden sind, um zu verstehen, wie schnell Angreifer verwundbare Systeme identifizieren können.

RDP mit Spitzenplatz

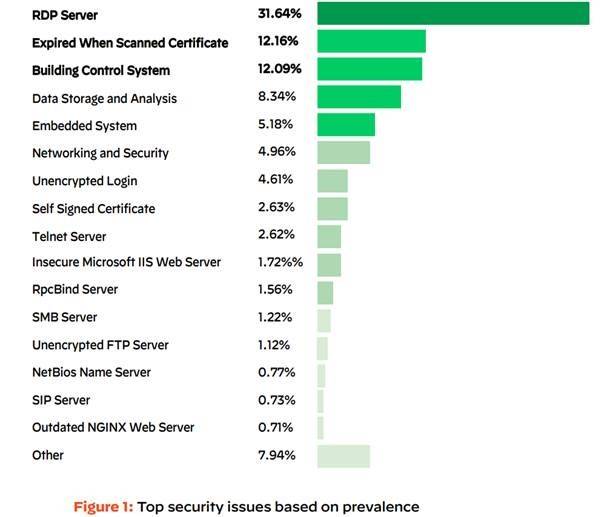

Dabei zeigte sich unter anderem, dass fast jede dritte vom Forschungsteam aufgedeckte Schwachstelle (32 Prozent) auf Probleme mit dem weit verbreiteten Remote Desktop Protocol (RDP) zurückzuführen war. Dessen Nutzung ist seit Anfang 2020 sprunghaft angestiegen, da Unternehmen die Umstellung auf die Cloud beschleunigten, um Remote-Mitarbeiter zu unterstützen. Dies sei besorgniserregend, da RDP direkten Admin-Zugang zu Servern bieten könne, was es zu einem der häufigsten Einfallstore für Ransomware-Angriffe mache, wie Palo Alto Networks schreibt.

Weitere häufig auftretende Schwachstellen waren falsch konfigurierte Datenbankserver, hochkarätige Zero-Day-Schwachstellen von Anbietern wie Microsoft und F5 sowie unsicherer Fernzugriff über Telnet, Simple Network Management Protocol (SNMP), Virtual Network Computing (VNC) und andere Protokolle. Auch viele dieser Schwachstellen können, wenn sie ausgenutzt werden, direkten Administratorzugriff ermöglichen.

Immerhin: In den besagten Fällen könnten die meisten der entdeckten Schwachstellen auch wieder leicht gepatcht werden, beruhigen die Sicherheitsexperten etwas.

Drehscheibe Cloud

Auch dies zeigt die Studie: Für 79 Prozent der kritischsten Sicherheitsprobleme, die Cortex Xpanse in globalen Unternehmen gefunden hat, waren Cloud-Footprints verantwortlich. Dies verdeutliche, wie die Geschwindigkeit und die Art des Cloud-Computings die Risiken in modernen Infrastrukturen vorantreibe, geben die Forscher zu bedenken.

Weitere wichtige Ergebnisse der Untersuchung sind:

- Angreifer sind 24 Stunden im Einsatz: Hacker arbeiten rund um die Uhr, um verwundbare Systeme in Unternehmensnetzwerken zu finden, die dem offenen Internet ausgesetzt sind. Die Gefährdung von Unternehmenssystemen hat sich demnach im letzten Jahr dramatisch ausgeweitet, während sich die Unternehmen bemühten, ihre Remote-Mitarbeiter zu unterstützen. An einem typischen Tag führten Angreifer einmal pro Stunde einen neuen Scan durch, während dies bei globalen Unternehmen Wochen dauern kann.

- Angreifer beeilen sich, neue Schwachstellen auszunutzen: Sobald neue Schwachstellen bekannt werden, stürzen sich die Angreifer darauf, diese auszunutzen. Zwischen Januar und März begannen Scans innerhalb von 15 Minuten nach der Veröffentlichung von CVE-Meldungen (Common Vulnerabilities and Exposures). Bei den Zero-Days, die Microsoft Exchange Server betrafen, arbeiteten die Angreifer schneller und starteten Scans innerhalb von 5 Minuten nach der Ankündigung von Microsoft am 2. März.

- Anfällige Systeme sind weit verbreitet: Cortex Xpanse fand heraus, dass Unternehmen weltweit alle zwölf Stunden, also zweimal täglich, neue schwerwiegende Sicherheitslücken fanden.

Be the first to comment