Sicherheit und Datenschutz lagen Apple schon immer am Herzen. In der neuen Version von iOS/iPadOS treibt die Company die Themen weiter voran und entschärft einige Problemfelder. [...]

Die Bereitstellung von Software-Updates ist für viele Nutzer ein zweischneidiges Schwert: Auf der einen Seite werden ihnen viele neue, teilweise auch sicherheitsrelevante Funktionen bereitgestellt, andererseits bedeutet dies immer eine Umstellung, wenn nicht sogar einen Unterbrechung für die Nutzer. Zumal sich Apple in der Vergangenheit mit einigen Bugs in bereitgestellten Updates nicht unbedingt mit Ruhm bekleckert hat.

Als Lösungsansatz haben Anwender mit den neuen OS-Versionen nun in der Einstellungen-App die Wahl zwischen zwei Arten von Software-Update: Sie können auf die neueste Version von iOS 15 aktualisieren, um den umfassendsten Satz der neuesten Funktionen und Sicherheits-Updates zu erhalten oder nur wichtige Sicherheits-Updates beziehen, bis sie bereit sind, iOS 14 zu verlassen.

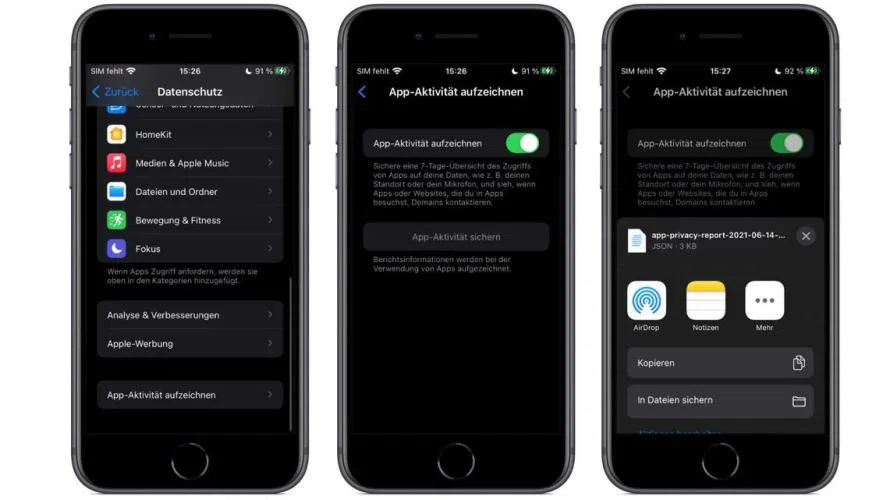

Datenschutz-Dashboard bereichert iOS 15

Nichtsdestotrotz lohnt sich natürlich ein Upgrade auf iOS 15, betrachtet man die zahlreichen Neuerungen der neuen Betriebssystem-Version – allgemein, aber auch speziell im Bereich Security und Datenschutz. So führt Apple beispielsweise mit iOS/iPadOS 15 ein neues Datenschutz-Dashboard – ähnlich wie bei Android 12 – für Apps ein. Hier können Anwender sehen, wie oft jede App auf dem Gerät in den letzten 7 Tagen auf sensible Daten wie Standort, Fotos, Kontakte, Mikrofone und/oder die Kamera zugegriffen haben. Auch Domänen, zu denen eine App Kontakt aufgenommen hat, werden angezeigt.

Eine weitere Verbesserung in Sachen Datenschutz: Bereits seit iOS 14 wurden Anwender durch die Anzeige am oberen Rand des Bildschirms darüber informiert, dass Anwendungen wie etwa TikTok, AccuWeather, Google News oder andere Apps auf die Zwischenablage zugreifen. Der Hinweis kam aber bisher auch dann, wenn der Anwender selbst etwas aus der Zwischenablage in einer App einfügt. Mit iOS/iPadOS 15 wurde hier noch einmal eine Anpassung gemacht.

Mit der Funktion namens „Secure Paste“ können Entwickler nun selbst stärker steuern, wie mit den Daten in der Zwischenablage umgegangen werden darf, also etwa, dass kopierte Inhalte in der Zwischenablage für den automatischen Abgriff in anderen Apps geschützt werden. Lediglich der Anwender selbst kann manuell die Daten aus der Zwischenablage einfügen. In diesem Fall verzichtet das System auch auf die Benachrichtigung am oberen Bildschirmrand, dass eine Aktion mit der Zwischenablage durchgeführt wurde.

Im Gegensatz dazu sind die Freigabedialoge für die Datenschutzeinstellungen weitgehend unverändert geblieben. Einzige Ausnahme: Die Entwickler können künftig dem Anwender zur einfacheren Bedienung eine „einmalige“ Freigabe der Ortung als Auswahloption zur Verfügung stellen, um dessen aktuellen Standort vorübergehend zu erhalten.

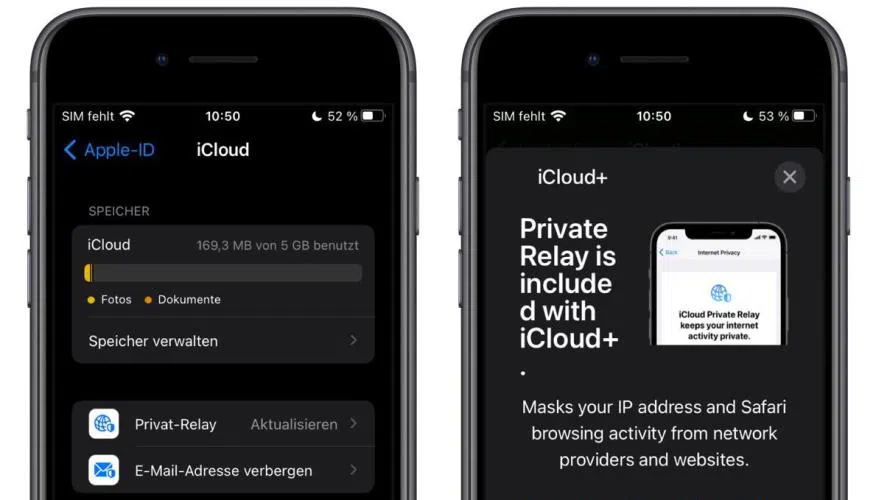

iCloud+: Das Plus steht für Privat

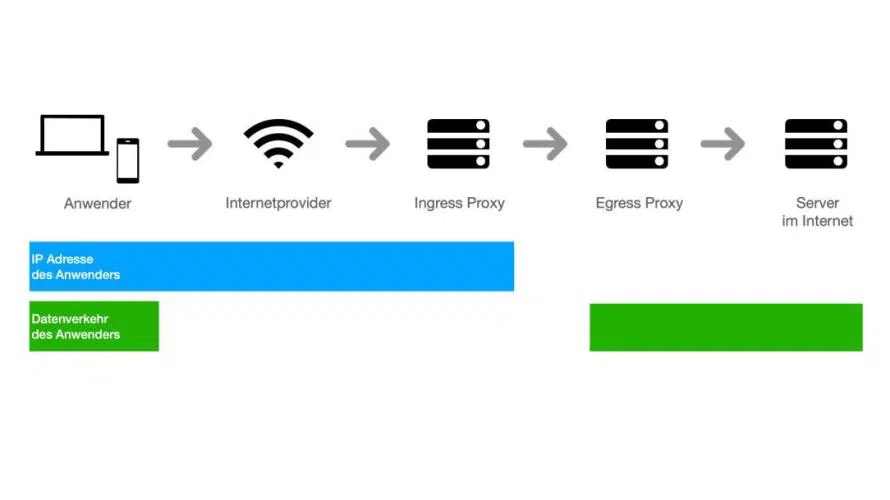

Mit iCloud+ bietet Apple für bestehende iCloud-Abonnenten ohne zusätzliche Kosten ein Private Relay (ähnlich wie ein VPN) an. Genauer gesagt aktiviert Apple (wahrscheinlich) diese erweiterten Funktionen automatisch. Der Internetverkehr des Anwenders wird hier durch zwei Relays geleitet, wodurch der Anwender für Werbenetzwerke und Data-Broker maskiert wird. Diese Funktion verschlüsselt den vom Gerät gesendeten Datenverkehr.

„Alle Anwenderanfragen werden über zwei separate Internetrelais gesendet“, erklärt Apple. Apples iCloud Private Relay funktioniert ähnlich wie ein VPN, da es den Datenverkehr der Anwender in Gänze über andere Server leitet, die IP-Adresse des Anwenders vor den von ihm besuchten Websites versteckt und den Datenverkehr vor dem Internet-Provider des Anwenders versteckt.

Damit unterscheidet sich die Lösung von einem Virtual Private Network: Bei einem klassischen VPN nimmt der Datenverkehr die Route vom Anwender zum VPN-Server und von dort zur Website. Die Response-Daten fließen dann genau entgegengesetzt. Im Gegensatz zu einem VPN weiß aber auch Apple als Anbieter der Lösung nicht, wohin Sie surfen.

Bei der Verwendung eines VPN ist es für Websites möglich, den Standort des Anwenders anhand der IP-Adresse des VPN-Servers falsch zu ermitteln. Das ist für einige VPN-Anwender auch der Grund, diese zu verwenden, zum Beispiel, um Regio-Sperren von Streaming-Anbietern zu umgehen.

Private Relay vs. VPN

Private Relay fügt dem Ganzen jedoch einen weiteren Server hinzu, der sicherstellt, dass niemand in der Kette – nicht einmal Apple – den gesamten Datenverkehr sehen kann. Der Datenverkehr verläuft hier voll verschlüsselt vom Anwender zum Ingress Proxy, danach zu einem weiteren Egress Proxy und von dort zur Webseite. Es ist zu beachten, dass der „Ingress Proxy“-Server zwar von Apple selbst betrieben wird, der „Egress Proxy“ jedoch von einem (vertrauenswürdigen) Drittanbieter stammt. Wer diese Drittanbieter sind, ist unbekannt.

Allerdings haben erste Tests mit der Beta-Version von iOS/iPadOS 15 gezeigt, dass zumindest CloudFlare hier aufgetreten ist. Dieses Konstrukt sorgt für maximale Sicherheit und Datenschutz, denn Apple weiß nicht, wohin der Datenverkehr geht, der Drittanbieter weiß dafür nicht, „wer“ der Anwender ist oder „woher“ er stammt.

Mit Private Relay bietet Apple keine Möglichkeit, ein anderes Land, als Ausgangspunkt für den Datenverkehr zu konfigurieren. Anwender können (lediglich) zwischen zwei Optionen wählen:

- „Preserve Approximate Location“ (Standard) und

- „Use Broader Location“.

Technisch gesehen verlangsamt jeder Hop, der in die „Kette“ einer Netzwerkverbindung eingeführt wird, die Kommunikation und damit die Geschwindigkeit, mit der ein Anwender im Internet unterwegs ist. Allerdings arbeitet Private Relay mit dem seiut iOS 14 unterstütztem QUIC Netzwerkprotokoll sowie HTTP/3 – diese Verbindungen zeichnen sich durch eine verkürzte Paketumlaufzeit aus. Im Gegensatz zu herkömmlichen TCP- und TLS-Verbindungen kann QUIC somit die Ladezeiten und das Puffern einer Website verkürzen, da weniger Kommunikation zwischen Client und Server benötigt wird. In der Praxis (iOS 15 Beta 1) konnte ich nach anfänglichen Ruckeln der ersten Tage keine negativen Auswirkungen bemerken.

Verfügt der Anwender über eine aktive iCloud-Private-Relay-Konfiguration, werden folgende Daten darüber übermittelt:

- alle Safari-Aktivitäten;

- alle DNS-Abfragen; und

- große Teile des App-Datenverkehrs zu unsicheren Webservern („http:“-Request, Port 80/8080).

Der Datenverkehr im lokalen Netzwerk und über VPN-Konfigurationen wird nicht über diese Möglichkeiten geroutet, ebenfalls keine Datenverbindungen aus Apps heraus zu gesicherten Endpunkten („https:“-Request). Mangels Verfügbarkeit eines iCloud-Abos steht dieser Dienst außerdem nicht für verwaltete Apple IDs zur Verfügung.

Aber auch ohne iCloud+ bietet der Safari-Browser mit iOS/iPadOS 15 bereits einen grundlegenden neuen Datenschutzeffekt, indem auch hier die IP-Adresse des Anwenders vor Trackern verborgen wird – wenn auch nur vor diesen. Dies reduziert allgemein die Möglichkeit, die IP-Adresse des Anwenders als eindeutige Kennung zu verwenden, um Website-weite Aktivitäten zu verknüpfen und Profile über den Anwender zu erstellen.

Schutz vor Tracking-Mails

Apropos Tracking: Wer kennt das Problem nicht: Das persönliche E-Mail-Postfach wird geöffnet, und wieder einmal befinden sich zahlreiche Spam-Mails im Posteingang. Diesem Problem kann aber mit einer Wegwerf-E-Mail-Adresse (oder einer temporären) ein Ende gemacht werden. Mit Hide My E-Mail (in der iCloud+ enthalten) können Anwender genau dies mithilfe von iOS/iPadOS 15 automatisiert tun. Das System generiert hierzu eine einzigartige, zufällige E-Mail-Adresse, die der Anwender auch in seinem persönlichen Posteingang nutzen kann.

Mit der neuen Mail Privacy Protection zum Schutz der E-Mail-Privatsphäre werden außerdem Tracking Pixel (in der Regel ein 1-Pixel-Bild) unbrauchbar. Wenn eine E-Mail mit einem solchen unsichtbaren Pixeln geöffnet wird, stellt das Bild eine Verbindung zum Server des Absenders her und sendet auch sensible Daten wie die IP-Adresse des Anwenders, den Gerätestandort und den verwendeten E-Mail-Client zurück.

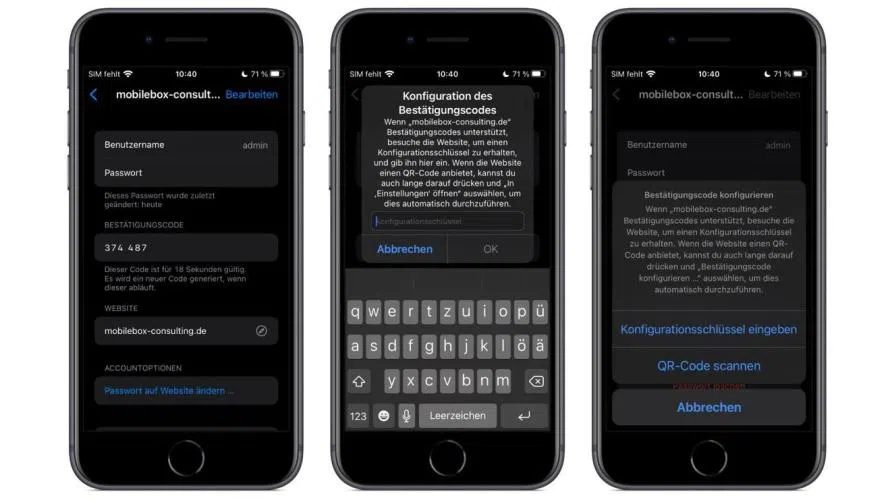

Auch bei der Zwei-Faktor-Authorisierung hat sich etwas getan: Der iCloud-Schlüsselbund erhält nun einen integrierten Zwei-Faktor-Bestätigungscode. Damit benötigt ein Anwender keine gesonderte App mehr wie Google Authenticator oder Authy.

Apple entwickelt mit „Passkeys in iCloud Keychain“ zudem eine Möglichkeit, mit der Anwender eine biometrische Kontoauthentifizierung (Face ID / Touch ID) anstatt eines Kennworts verwenden können. Im Wesentlichen ist ein Passkey ein privater / öffentlicher Schlüssel gemäß dem WebAuthn-Standard. Diese Funktion arbeitet wie ein physikalisch existierender Sicherheitsschlüssel. Da die Passkeys in Software abgebildet sind, liegen diese nicht in der Hardware, sondern in der iCloud Keychain vor.

Wollen Sie als Anwender ein Konto erstellen, gibt es kein Kennwort, mit dem Sie sich anmelden müssen. Sie können mit nur einem Log-in und einer biometrische Kontoauthentifizierung (Face ID / Touch ID) auf Ihr Online-Konto zugreifen. Hier ist kein Kennwort mehr erforderlich, da das Apple-Gerät die Generierung des eindeutigen Hauptschlüssels übernimmt, der für die Website verwendet wird, sodass die Anmeldung nur durch die Eingabe eines Accounts und der automatischen Authentifizierung ist. Freuen Sie sich aber nicht zu früh. Die Funktion ist aktuell nur für den Entwicklertest gedacht.

*Mark Zimmermann weist mehrere Jahre Erfahrung in den Bereichen Mobile Sicherheit, Mobile Lösungserstellung, Digitalisierung und Wearables auf und verantwortet ein Team zur mobilen Lösungsentwicklung bei der EnBW Energie Baden-Württemberg AG. Er versteht es seine Themen aus unterschiedlichsten Blickwinkeln für unternehmensspezifische Herausforderungen darzustellen. Hierzu ist er nebenberuflich auf nationale Vorträgen und als freier Autor für Fachpublikationen tätig und betreibt einen eigenen Podcast (Beta-Schmerz) rund um das iOS-Ökosystem.

Be the first to comment