Im ersten Kapitel von 2023 wird die DSGVO-konforme Löschung und Vernichtung von Datenträgern behandelt. [...]

Tatsache ist, dass neben internen und externen Festplatten, USB-Sticks, CDs, Flashdrives und Smartphones auch Drucker personenbezogene Daten speichern können. Also ist Löschen angesagt.

In vielen Fällen ist die endgültige Löschung aber gar nicht möglich, deshalb ist die einzige sichere Möglichkeit die Datenträgervernichtung. Im Klartext heißt dies: Zerstörung des Datenträgers. Diese Datenträger können selbst geschreddert werden, sofern man ein Gerät mit ausreichender Sicherheitsstufe besitzt.

Die DIN 66399 liefert dazu entsprechende Vorgaben und Anleitungen, wobei sie selbst in die internationale Norm ISO 21964 übernommen wurde.

Wenn auf Datenträgern personenbezogene Daten gespeichert werden, fällt die Vernichtung dieser Datenträger in den Anwendungsbereich der Datenschutzgrundverordnung. Das Vernichten von Datenträgern ist daher eine technisch-organisatorische Maßnahme (TOM) zur Gewährleistung der Datensicherheit, insbesondere zur Verhinderung der Kenntnisnahme personenbezogener Daten durch unbefugte Dritte.

2. DIN 66399: Vernichtung von Datenträgern

2.1 Schutzklassen

Die DIN 66399 teilt die Datenträger in unterschiedliche Schutzklassen ein, je nachdem, welche Art von Informationen sie enthalten. Je höher die potenzielle Gefahr ist, wenn die Daten in die falschen Hände geraten, desto höher die Schutzklasse:

- Schutzklasse 1: normaler Schutz für interne Informationen und Daten

- Schutzklasse 2: vertrauliche Daten mit hohem Schutzbedarf

- Schutzklasse 3: besonders vertrauliche bzw. geheime Daten, die eines sehr hohen Schutzes bedürfen

Schutzklasse 1

Klasse 1 steht für die normale Sicherheit für interne Daten, bei denen ein Unternehmen zu Schaden kommen könnte, sollten die Informationen an die Öffentlichkeit kommen – z.B. bei Identitätsklau. Unberechtigte Weitergabe oder Offenlegung hätte begrenzte negative Auswirkungen auf das Unternehmen.

Datenschutz

Der Schutz von personenbezogenen Daten muss gewährleistet sein. Andernfalls besteht die Gefahr, dass der Betroffene in seiner Stellung und in seinen wirtschaftlichen Verhältnissen beeinträchtigt wird. Die Schadensauswirkungen sind begrenzt und überschaubar und etwaig eingetretene Schäden für Betroffene sind durch Aktivitäten des Betroffenen wieder zu „normalisieren“.

Schutzklasse 2

Klasse 2 steht für eine höhere Sicherheit für vertrauliche Daten, bei denen es zu negativen Auswirkungen für ein Unternehmen oder zur Verletzung gesetzlicher Bestimmungen kommen kann, wenn diese an die Öffentlichkeit gelängen. Unberechtigte Weitergabe hätte erhebliche Auswirkungen auf das Unternehmen und könnte gegen vertragliche Verpflichtungen oder Gesetze verstoßen.

Datenschutz

Der Schutz personenbezogener Daten muss hohen Anforderungen genügen. Andernfalls besteht die Gefahr, dass der Betroffene in seiner gesellschaftlichen Stellung oder in seinen wirtschaftlichen Verhältnissen erheblich beeinträchtigt wird. Die Schadensauswirkungen werden für Betroffene als beträchtlich eingeschätzt. Beispielsweise wird das „Ansehen“ des Betroffenen massiv beeinträchtigt.

Schutzklasse 3

steht für die höchste Sicherheit. Sie gilt für besonders vertrauliche oder geheime Daten, bei denen es zu schwersten Schäden für ein Unternehmen oder eine Regierungseinrichtung kommen kann, wenn diese an die Öffentlichkeit gelängen. Unberechtigte Weitergabe hätte ernsthafte (existenzbedrohende) Auswirkungen auf das Unternehmen und würde gegen Berufsgeheimnisse, Verträge, Gesetze verstoßen.

Datenschutz

Der Schutz personenbezogener Daten muss unbedingt gewährleistet sein. Andernfalls kann es zu einer Gefahr für Leib und Leben oder für die persönliche Freiheit des Betroffenen kommen. Die Schadensauswirkungen nehmen ein unmittelbar existenziell bedrohliches, katastrophales Ausmaß für Betroffene an und bedrohen seine „Existenz“.

2.2 Datenträger

Die DIN 66399 differenziert zwischen den folgenden 6 Datenträgern:

P Papierprodukte: Papier, Formulare, Verträge, Kontoauszüge, …

F Informationen in verkleinerter Form wie Film, Mikrofiche, Folie, …

O Optische Datenträger: CD, DVD, Blu-Ray, …

T Magnetische Datenträger: Diskette, Ausweis, Magnetband, Magnet-Kassette, …

H Festplatten mit magnetischen Datenträgern, Laptops und externe Festplatte, …

E Elektronische Datenträger: Speicherstick, Chipkarte, Festplatten-Laufwerk, Mobiltel.

2.3 Sicherheitsstufen

Die DIN 66399 differenziert zwischen den folgenden 7 Sicherheitsstufen:

Allgemeine Daten

Dabei handelt es sich um allgemeines Schriftgut, das unlesbar gemacht oder entwertet werden soll. Eine Reproduktion ist mit einfachem Aufwand möglich.

Interne Daten

Gemeint sind interne Unterlagen, die unlesbar gemacht oder entwertet werden sollen. Eine Reproduktion ist nur mit besonderem Aufwand möglich.

Sensible Daten

Darunter fallen Datenträger mit sensiblen und vertraulichen Daten sowie personenbezogenen Daten, die einem erhöhten Schutzbedarf unterliegen. Die Reproduktion ist mit erheblichem Aufwand verbunden.

Besonders sensible Daten

Gemeint sind Datenträger mit besonders sensiblen und vertraulichen Daten sowie personenbezogenen Daten, die einem erhöhten Schutzbedarf unterliegen. Eine Reproduktion kann nur mit außergewöhnlichem Aufwand erfolgen.

Geheimzuhaltende Daten

Dazu gehören Datenträger mit geheim zu haltenden Informationen mit existenzieller Wichtigkeit für eine Person, ein Unternehmen oder eine Einrichtung. Die Reproduktion erfolgt mit zweifelhaften Methoden.

Geheime Hochsicherheits-Daten

Darunter fallen Datenträger mit geheim zu haltenden Unterlagen, wenn außergewöhnliche Sicherheitsvorkehrungen einzuhalten sind. Eine Reproduktion ist technisch nicht möglich.

Top Secret Hochsicherheitsdaten

Für strengst geheim zu haltende Daten, bei denen höchste Sicherheitsvorkehrungen einzuhalten sind, ist die Sicherheitsstufe 7 vorzusehen. Die Reproduktion ist ausgeschlossen.

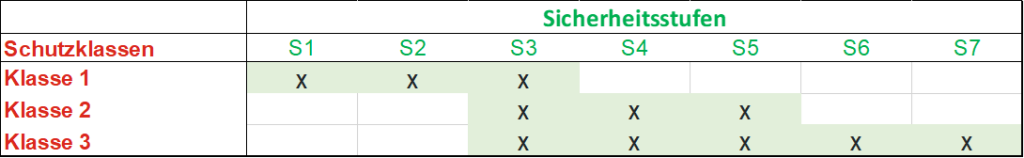

2.4 Kombination von Schutzklassen und Sicherheitsstufen

Nachfolgende Tabelle zeigt, welche Kombinationen aus Schutzklassen und Sicherheitsstufen der DIN -Ausschuss empfiehlt. Nicht jede Kombination einer Schutzklasse mit einer Sicherheitsstufe ist aus der Sicht des Ausschusses sinnvoll.

Liegen die Daten in gemischter Form vor, müssen die Datenträger gemäß der entsprechend höchsten Schutzklasse und Sicherheitsstufe vernichtet werden.

2.5 Partikelgröße gemäß Sicherheitsstufe am Beispiel Papier

Die Sicherheitsstufen geben an, wie groß die übrigbleibenden Partikel nach einer Datenträgervernichtung höchstens sein dürfen. Auf diese Weise soll ausgeschlossen werden, dass sich die Daten wiederherstellen lassen.

Übertragen auf Papierprodukte, bedeuten diese Sicherheitsstufen Folgendes (mit Schnittgröße für einen Aktenvernichter):

| Stufe | Maximale Teilchen-Größe |

| 1 | 12 mm Streifen oder max. Partikelgröße von 2.000 mm² |

| 2 | 6 mm Streifen oder max. Partikelgröße von 800 mm² |

| 3 | 2 mm Streifen oder max. Partikelgröße von 320 mm² |

| 4 | Partikelschnitt von max. 160 mm² mit einer Streifenbreite von max. 6 mm = 6x25mm |

| 5 | Partikelschnitt von max. 30mm² mit einer Streifenbreite von max. 2mm =2x15mm |

| 6 | Partikelschnitt von max. 10 mm² mit einer Streifenbreite von max. 1 mm = 1x10mm |

| 7 | Partikelschnitt von max. max. 5mm² mit einer Streifenbreite von max. 1mm =1x5mm |

Erhöhung der Sicherheitsstufen

Das Vernichten von Akten in Großanlagen und die Vermischung und Verpressung großer Mengen unterschiedlicher Daten bietet eine weitere deutliche Sicherheitserhöhung. Die DIN 66399 ermöglicht in solchen Fällen bei gleichbleibender Partikelgröße eine Sicherheitsstufenerhöhung.

Die Erhöhung der Sicherheitsstufe kann bei Informationsdarstellung in Originalgröße jedoch nur um einen Schritt und maximal bis zur Sicherheitsstufe 4 erfolgen. Da wir in unserer modernen Vernichtungsanlage hohen Materialmengen vernichten, erfüllen wir dieses Kriterium.

Ein sicherer Weg ist die Datenträgervernichtung nach der DSGVO durch ein entsprechendes professionelles Entsorgungsunternehmen, das sich an den Vorgaben der DIN 66399 orientiert. Diese Vorschrift berücksichtigt die hohen Anforderungen der DSGVO an eine Datenträgerentsorgung.

2.6 Warnung des BSI:

Bei ungeeigneter Datenträgervernichtung können sensible Daten in die falschen Hände gelangen. Das Problem dabei ist, dass sich gelöschte Daten meistens wiederherstellen lassen.

2.7 Differenzierung der Datenträgervernichtung

Es gibt verschiedene Arten von Datenträgern – auch Papier in Form von Unterlagen, Akten und Dokumente gehört dazu. Im Folgenden konzentrieren wir uns auf folgende Datenträger:

Festplatten

Alte Festplatten landen noch immer manchmal im Müll oder werden auf den verschiedensten Internet-Plattformen zum Kauf angeboten. Deren (Vor-)Besitzer vertrauen dann irrtümlich darauf, dass sie sämtliche Daten gelöscht haben.

Problem: Profis können die vermeintlich gelöschten Daten ohne großen Aufwand wiederherstellen und verarbeiten. Auf diesem Wege geraten vertrauliche und sensible Informationen schnell in die falschen Hände.

Es empfiehlt sich daher eine datenschutzkonforme Datenträgervernichtung – unabhängig ob im geschäftlichen bzw. beruflichen Bereich oder in privaten Haushalten. Als zu entsorgende Datenträger gilt es

- Optische Datenträger, z. B. CD und DVD

- Magnetische Datenträger wie Disketten und Magnetstreifenkarten

- Elektronische Datenträger, beispielsweise USB-Sticks, Flash-Speicher, SSD und Chipkarten

- Mobiltelefone

zu berücksichtigen.

Wer seine Datenträger so entsorgen will, dass ein Datenmissbrauch ausgeschlossen ist, sollte einen darauf spezialisierten Dienstleister damit beauftragen, der dabei die Datenschutzstandards der DIN 66399 und damit die Vorgaben der Datenschutz-Grundverordnung (DSGVO) einhält.

Dabei gilt: Je höher die Sicherheitsstufe, desto kleiner müssen im Falle von Papier die Überbleibsel sein. Das heißt zum Beispiel:

Die geringste Stufe ist die Sicherheitsstufe 1. Bei ihr ist eine Datenwiederherstellung ohne besondere Fachkenntnisse, aber unter hohem Zeitaufwand möglich.

Für die Vernichtung von personenbezogenen Daten gilt mindestens die Sicherheitsstufe 3 (von 7).

Bei einer Datenträgerentsorgung nach der Sicherheitsstufe 5 sind die Daten anschließend nicht mehr reproduzierbar.

Ablauf bei der Beauftragung eines Dienstleisters mit der Datenträgerentsorgung

Wenn Sie ein Entsorgungsunternehmen mit der Vernichtung beauftragen, schließen Sie mit diesem einen Auftragsverarbeitungsvertrag. Darin informieren Sie den Dienstleister darüber, wie schutzbedürftig Ihre Daten sind. Ihr Vertragspartner verpflichtet sich darin nicht nur, diese Daten datenschutzkonform zu vernichten, sondern auch Sicherheitsvorkehrungen zu treffen, die einen Missbrauch vor der Entsorgung verhindern sollen.

Einige Dienstleister bieten eine Datenträgervernichtung direkt vor Ort an, andere Anbieter stellen eine sichere Datentonne zur Verfügung, in denen Sie Ihre Datenträger entsorgen können. Die Container werden abgeholt und der Inhalt vernichtet.

Die Kosten hierfür variieren je nach Anbieter, Region und Art der Dienstleistung. Bei der zweiten Variante fallen gewöhnlich folgende Kosten an:

- Container-Miete

- Transport

- Leerung der Tonne

Die Kosten beginnen je nach Aufwand und Menge bei 50 bis 60 Euro und betragen über 1.000 Euro bei sehr großen Mengen an Datenträgern.

Um sicherzugehen, dass das gesamte Verfahren bis zur Entsorgung der Datenträger möglichst sicher ist, kann es sich lohnen, einen Dienstleister zu wählen, der eine zertifizierte Datenträgervernichtung anbietet. Das heißt, er hat sich einer freiwilligen Prüfung, z. B. durch den TÜV, unterzogen, die sicherstellen soll, dass die Vernichtung sicher und nach Standardkriterien erfolgt.

3. Prozess der Datenträgervernichtung nach DIN 66399

Prozess der Datenträgervernichtung nach wird in Teil 3 (DIN 66399-3) geregelt. Die Vernichtung von Datenträgern wird als Gesamtprozess verstanden. In diesem werden die einzelnen Prozessabschnitte untersucht, gesichert und umgesetzt. Bis zum Abschluss der Datenvernichtung bleibt formal der Datenbesitzer, also die verantwortliche Stelle, verantwortlich. Nach Erreichen der vereinbarten Sicherheitsstufe gelten die Daten als gelöscht.

Im Normalfall verläuft der gesamte Prozess arbeitsteilig zwischen den verantwortlichen Stellen und externen Dienstleistern ab. Dabei gilt es vor allem, die Aufgabenabgrenzung zu betrachten und die technischen und organisatorischen Maßnahmen zu definieren.

Dabei gibt 3 mögliche Prozessvarianten:

Variante 1: Datenträgervernichtung durch die verantwortliche Stelle selbst

Variante 2: Datenträgervernichtung durch einen Dienstleister vor Ort

Variante 3: Datenträgervernichtung durch einen externen Dienstleister

Ermittlung der Risikostruktur

Nach Ermittlung einer Prozessvariante ist es nötig, im Vorfeld zu überprüfen, ob die technischen und organisatorischen Anforderungen der entsprechenden Schutzklasse und Sicherheitsstufe erfüllt werden. Möchte man die Schutzklasse und Sicherheitsstufe definieren, sollte die verantwortliche Stelle folgende Fragen beantworten:

- Welche Informationen sind in welche Schutzklassen zu klassifizieren?

- Welche Sicherheitsstufe soll angesetzt werden?

- Welche der 3 Varianten soll und kann man wählen?

- Welche technischen und organisatorischen Maßnahmen sind für den Gesamtprozess zu definieren?

4. TOMs – Technische und Organisatorische Maßnahmen

TOMs sind Maßnahmen, die u. a. dazu dienen, die Sicherheit personenbezogener Daten bei deren Verarbeitung zu gewährleisten. Sie stellen sicher, dass Rechte und Freiheiten betroffener Personen gewahrt bleiben.

Die Dokumentationspflichten, sowie die technischen Voraussetzungen und Prozessabläufe gehören ebenfalls in den Bereich der TOMs von Verarbeitungstätigkeiten. Dazu gehört am Ende auch die sichere Vernichtung dieser Daten.

In diesem Zusammenhang sind diejenigen Bedingungen und Maßnahmen, die ein Aktenvernichter erfüllen und umsetzen muss, um überhaupt als Entsorgungsfachbetrieb anerkannt zu werden, wichtig.

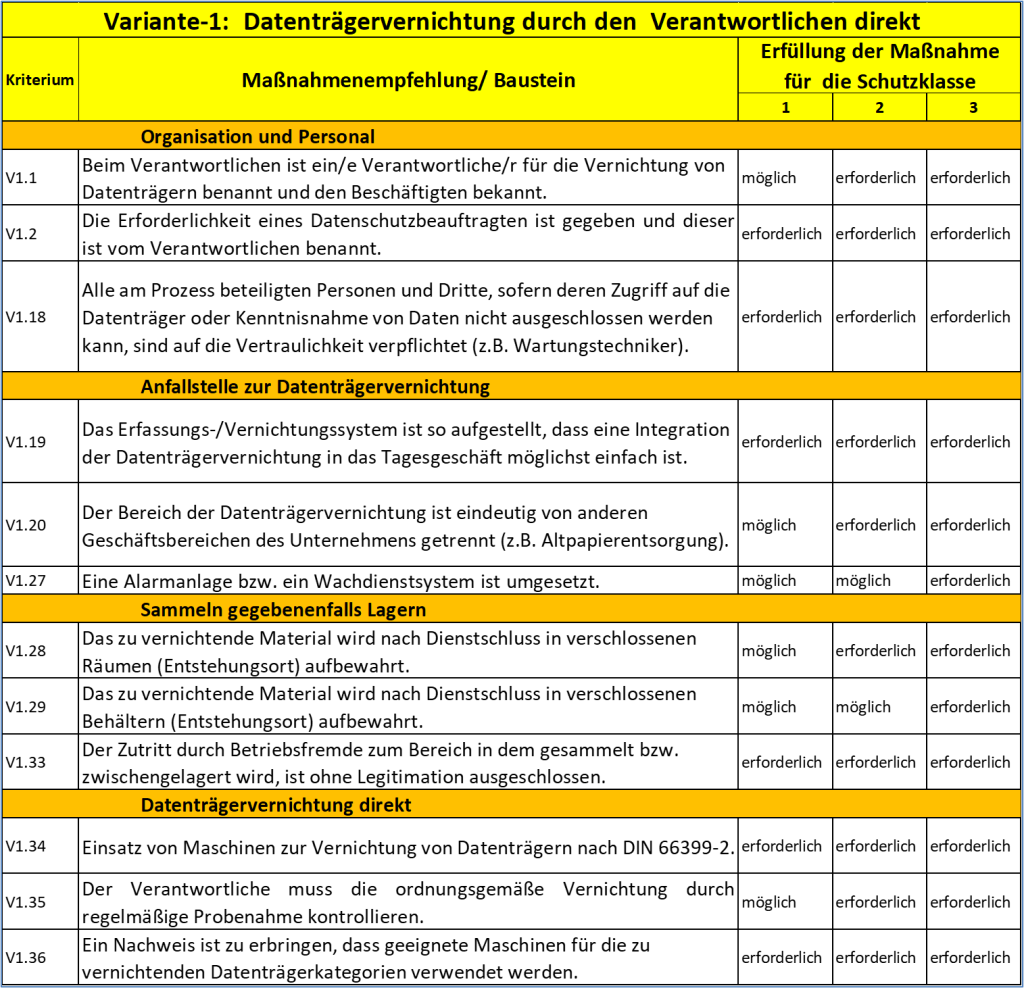

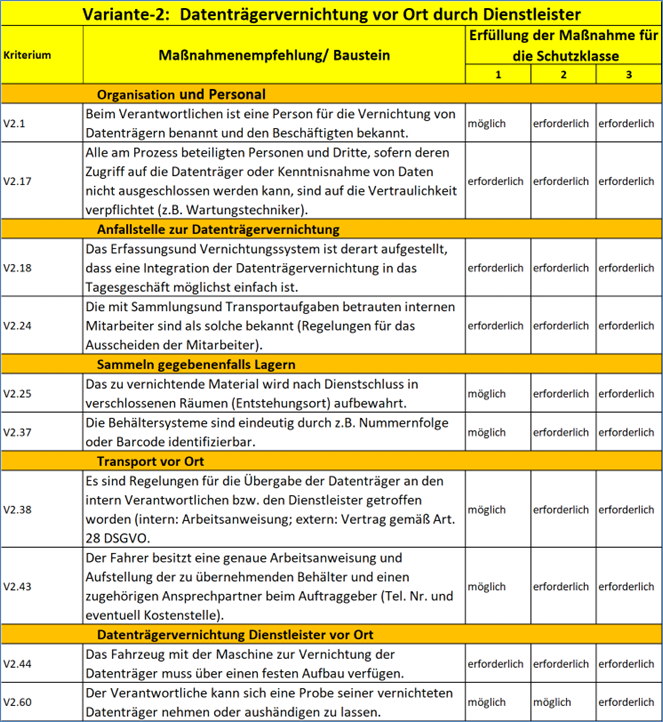

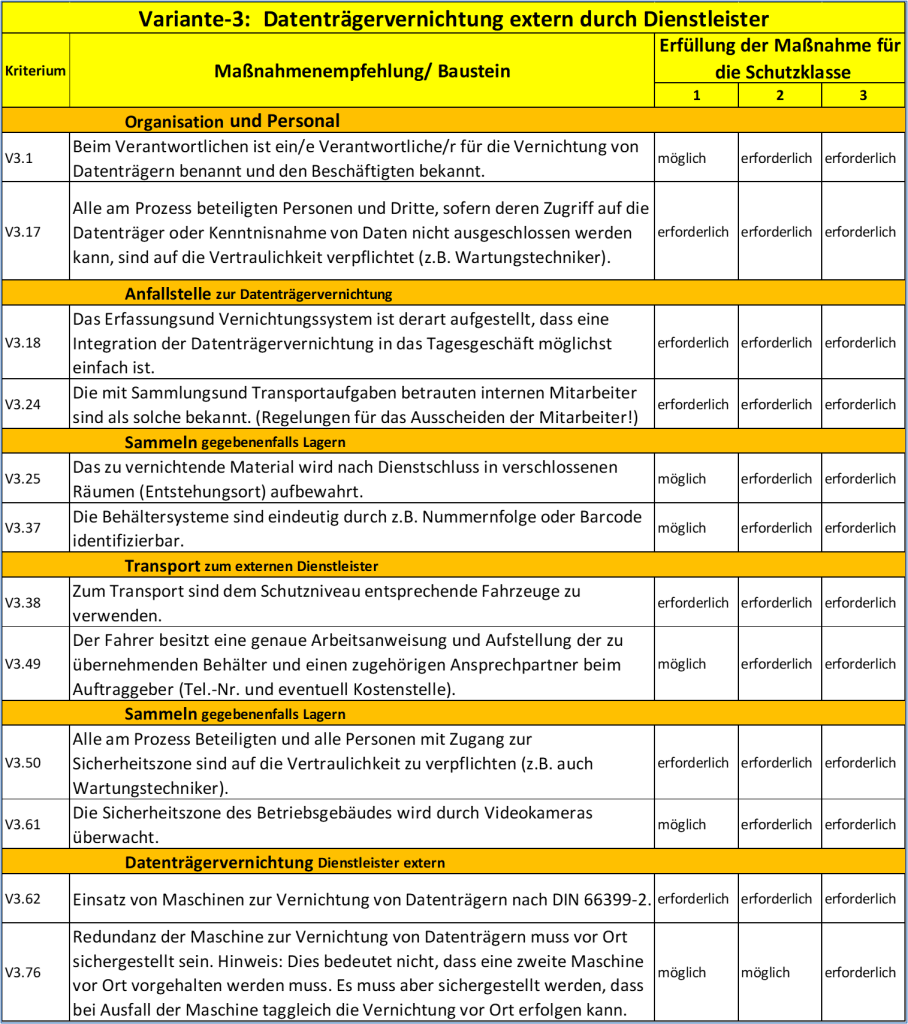

Nachfolgend werden Maßnahmen dargestellt, die entsprechend der in Kapitel 3 dargestellten Prozessvarianten vom Unternehmen im Sinne von Checklisten zur Überprüfung des Prozesses herangezogen werden können.

Die hier beispielhaft aufgelisteten Maßnahmen sind ein Auszug aus 172 Maßnahmen, die von der Gesellschaft für Datenschutz und Datensicherheit e.V, unter dem Titel Datenschutzgerechte Datenträgervernichtung nach dem Stand der Technik veröffentlicht wurde.

Die in den Checklisten angeführten Maßnahmen ordnen jeder der drei Schutzklassen die Eigenschaft, „erforderlich“ (zwingend umzusetzen) oder „möglich“ (optional einzusetzen) zu. Damit ergibt sich eine Tabelle anhand derer, der Anwender prüfen kann, ob in seinem eigenen Prozess der Datenträgervernichtung, die entsprechenden Vorkehrungen getroffen wurden. Zusätzlich zur Schutzklassenklassifikation werden die Maßnahmen den nachfolgenden Subkategorien

- Personal und Organisation

- Anfallstelle zur Datenträgervernichtung

- Sammeln gegebenenfalls Lagern

- Datenträgervernichtung direkt

- Anfallstelle zur Datenträgervernichtung

zugeordnet.

Die 172 Maßnahmen der Checkliste beinhalten

- 36 Maßnahmen „Variante-1 Datenträgervernichtung durch den Verantwortlichen direkt“,

- 60 Maßnahmen „Variante-2 Datenträgervernichtung vor Ort durch Dienstleister“

- 76 Maßnahmen „Variante-3 Datenträgervernichtung extern durch Dienstleister“

Variante-1: Datenträgervernichtung durch den Verantwortlichen direkt

Variante-2: Datenträgervernichtung vor Ort durch Dienstleister

Variante-3: Datenträgervernichtung vor Ort durch Dienstleister

4. Schlussbemerkung

Die Datenträgervernichtung ist sicherlich die wirksamste Methode, Daten endgültig von Systemen zu entfernen. Wichtig ist, dass auf eine fachgerechte Umsetzung geachtet, wird und im Falle eines Leistungszukaufs nur geeignete Fachbetriebe beauftragt werden. Die zuvor dargestellten Checklisten sind ein probates Mittel, um die Implementierung bzw. Verifikation der internen Prozesse zu unterstützen und zu prüfen.

Das Tagebuch wird zur Verfügung gestellt von:

DSGVO-ZT GmbH

Be the first to comment