Das richtige Hosting kombiniert fortschrittliche Technologien wie Firewalls und Content Delivery Networks (CDN), um nicht nur DDoS-Schutz zu bieten, sondern auch eine umfassende Cybersecurity-Strategie zu unterstützen. [...]

Die Gewährleistung eines effektiven DDoS-Schutzes ist ein unverzichtbarer Bestandteil jedes soliden Hosting-Angebots. Ohne ausreichende Schutzmaßnahmen können Unternehmen ernsthafte Betriebsstörungen und finanziellen Schaden erleiden. Ein herausragendes Beispiel ist der DDoS-Angriff auf GitHub im März 2018, der mit einer Rekordleistung von 1,35 Tbps das Potenzial solcher Angriffe veranschaulicht. Das richtige Hosting kombiniert fortschrittliche Technologien wie Firewalls und Content Delivery Networks (CDN), um nicht nur DDoS-Schutz zu bieten, sondern auch eine umfassende Cybersecurity-Strategie zu unterstützen.

Was ist Webhosting überhaupt?

Webhosting, auch Webspace oder Webserver genannt, bezieht sich auf den Dienst, bei dem Unternehmen oder Privatpersonen Speicherplatz und Rechenleistung für ihre Websites im Internet mieten. Als Definition von Webhosting kann man folgendes nehmen: ein Hosting-Anbieter, welcher eine technische Server-Infrastruktur und oftmals Software-Tools bereitstellt, damit Webseiten rund um die Uhr verfügbar sind.

Verschiedene Hosting-Pakete decken unterschiedliche Anforderungen ab – vom einfachen Shared Hosting bis hin zu spezialisierten Lösungen wie Virtual Private Server oder dedizierten Servern. Zudem gehören Sicherheitsfunktionen wie SSL-Zertifikate und regelmäßige Backups häufig zum Leistungsumfang. Auf diese Weise können Betreiber ihre Websites online schalten und Besuchern weltweit zugänglich machen, ohne eigene Server zu betreiben oder tiefgreifende IT-Kenntnisse benötigen.

Deswegen sind DDoS-Angriffe gefährlich

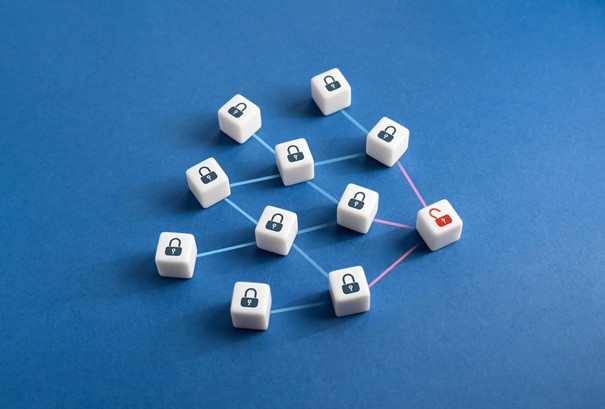

DDoS-Angriffe, oder Distributed Denial of Service, stellen eine der größten Bedrohungen für die Verfügbarkeit von Online-Diensten dar. Bei diesen Angriffen überfluten Angreifer die Systeme mit unerwartet vielen Anfragen, was dazu führt, dass legitime Nutzer keinen Zugang mehr zu den Diensten haben. Cyberkriminalität hat sich in den letzten Jahren erheblich entwickelt, und DDoS-Angriffe sind zu einem zentralen Bestandteil dieser Entwicklung geworden.

Ein DDoS-Angriff erfordert viele verteilte Systeme, die über Malware gesteuert werden, um ein Botnetz zu bilden. Dieses Konzept unterscheidet sich grundlegend von DoS-Angriffen, die lediglich ein einzelnes System nutzen. Ein prominentes Beispiel ist das Mirai-Botnetz, das für einen der größten Angriffe auf die Internet-Infrastruktur verantwortlich war. Solche Angriffe beeinträchtigen nicht nur die Verfügbarkeit der Systeme, sondern können auch erheblichen wirtschaftlichen Schaden verursachen.

Wie funktionieren DDoS-Angriffe?

DDoS-Angriffe sind eine ernsthafte Bedrohung für Unternehmen und Organisationen, da sie darauf abzielen, ihre Dienste unerreichbar zu machen. Die Funktionsweise von DDoS-Angriffen basiert auf der Nutzung von Botnetzen, die viele Geräte verwenden. Diese Geräte senden massenhaft Anfragen an ein gemeinsames Ziel, wodurch die Infrastruktur überlastet wird. Unterschiedliche Angriffstypen existieren, die je nach ihrer Methode sowie ihren Zielen variieren.

Volumenbasierte Angriffe

Volumenbasierte Angriffe zielen darauf ab, die Bandbreite des Ziels zu überlasten. Typische Beispiele sind UDP Floods und ICMP Floods. Diese Angriffe benötigen keine tiefere Kenntnis der Zielressourcen, da sie einfach versuchen, die gesamte verfügbare Bandbreite in Anspruch zu nehmen und damit den regulären Datenverkehr zu blockieren. Die Folgen sind oft sofortige Betriebsunterbrechungen und Serviceverfügbarkeit.

Protokollangriffe

Diese Angriffe nutzen Schwächen in den Netzwerkprotokollen aus, wobei SYN Floods eine der bekanntesten Arten sind. Bei diesem Angriffstyp werden wiederholt Verbindungshinweise an den Server gesendet, ohne dass die Verbindungen tatsächlich abgeschlossen werden. Das resultiert in einer Überlastung der Ressourcen des Servers, was ebenfalls zu einer Unterbrechung der Dienste führt und möglicherweise die Firewall des Ziels überfordert.

Anwendungsbasierte Angriffe

Anwendungsbasierte Angriffe richten sich spezifisch gegen bestimmte Anwendungen oder Dienste und versuchen, diese zu überlasten. Ein häufig verwendetes Beispiel ist der HTTP Flood, bei dem die Zielanwendung mit einer hohen Anzahl legitimeranmutender Anfragen bombardiert wird. Solche Angriffe können oft schwerer zu erkennen sein, da sie häufig in datenschutzorientierten Anwendungen stattfinden. Die Schädlichkeit dieser Angriffe liegt in der Möglichkeit, die Nutzererfahrung erheblich zu beeinträchtigen, was das Vertrauen der Kunden in den Dienst verringern kann.

Die Rolle der Firewall im Hosting

Firewalls spielen eine entscheidende Rolle in der Hosting-Sicherheit, da sie den Netzwerkschutz erheblich verbessern. Sie fungieren als Filter, der unerlaubte Zugriffe auf Netzwerke und Server blockiert. Eine gut konfigurierte Firewall kann Risiken mindern und Bedrohungen abwehren, indem sie sowohl eingehende als auch ausgehende Daten überwacht.

Hosting-Anbieter setzen häufig eine Kombination aus Hardware- und Software-Firewalls ein, um den besten Schutz zu gewährleisten. Host-basierte Firewalls bieten beispielsweise individuellen Schutz für jedes Gerät innerhalb einer Organisation. Dies ermöglicht maßgeschneiderte Regelsets, die spezifisch angepasst werden können, um den sich ständig ändernden Sicherheitsanforderungen gerecht zu werden.

Ein zusätzlicher Vorteil von host-basierten Firewalls besteht darin, dass sie unabhängig von netzwerkbasierten Firewalls funktionieren. Diese Unabhängigkeit bietet eine wertvolle Sicherheitsschicht, die aktiv bleibt, selbst wenn die perimeterbasierten Abwehrmaßnahmen versagen. Administrators können die Sicherheitsrichtlinien für jeden Host anpassen, um so flexibel auf neue Bedrohungen zu reagieren.

Hosting und Cybersecurity: Warum ist das wichtig?

Die Sicherheit im Hosting spielt eine zentrale Rolle für die Integrität und Verfügbarkeit von Online-Diensten. Cybersecurity ist heute unverzichtbar. Unternehmen müssen Hosting-Anbieter wählen, die robuste Sicherheitsprotokolle implementieren. Unzureichender Schutz kann nicht nur finanzielle Verluste verursachen, sondern auch das Vertrauen der Nutzer negativ beeinflussen.

Ein starkes Hosting-Angebot muss Sicherheitslösungen wie DDoS-Schutz und Firewalls beinhalten. Die Implementierung von mehrschichtigen Sicherheitsmaßnahmen, wie Multi-Faktor-Authentifizierung (MFA) und verschlüsselte Datenübertragungen durch SSL-Zertifikate, bietet zusätzliche Sicherheit. DigitalOcean beispielsweise unterstützt diese Sicherheitsprotokolle und bietet maßgeschneiderte Hosting-Pläne, die den spezifischen Bedürfnissen der Cybersecurity gerecht werden.

Be the first to comment