DDoS-Angriffe blockieren Websites, Shops und die Kommunikation. Sie nerven und sind teuer. Zeit für präventive Abwehrmaßnahmen. [...]

Distributed-Denial-of-Service-Angriffe, gibt es bereits seit den ersten Tagen des Internets. DDoS lässt sich am besten mit Überlastungsangriff übersetzen. Die Angreifer generieren so viel Datenverkehr, dass der Server, auf dem eine Homepage, ein Shop oder ein Web-Dienst gehostet sind, nicht mehr antworten kann oder zusammenbricht.

Um welche Dimensionen es geht, zeigt ein Blick auf aktuelle Studien: Laut dem jüngsten „Threat Intelligence Report“ von Netscout führten Cyberkriminelle 2021 weltweit mehr als 9,7 Millionen DDoS-Angriffe durch. Und im ersten Halbjahr 2022 stieg die Anzahl bösartiger DDoS-Angriffe um 203 Prozent gegenüber dem gleichen Zeitraum des Vorjahres, meldet der Security-Anbieter Radware.

Auch Staaten können hinter dieser Form von Cyberkriminalität stecken. So flankiert Russland seinen Angriffskrieg gegen die Ukraine auch mit DDoS-Attacken.

Meist verfolgen die Cyberkriminellen allerdings andere Ziele. Ihnen geht es um Erpressung. Um zum Beispiel einen gut laufenden Web-Shop lahmzulegen, mieten sie Bot-Netze, die teils aus Tausenden PCs, Servern oder IoT-Geräten bestehen.

Diese Geräte sind oft schon Monate zuvor angegriffen und übernommen worden und nun in ihren Aktionen komplett steuerbar. Die Bot-Netze stellen dann permanent Anfragen an die IP-Adresse des Web-Shops – in der Regel mehr als 100.000 pro Sekunde – und blockieren ihn so.

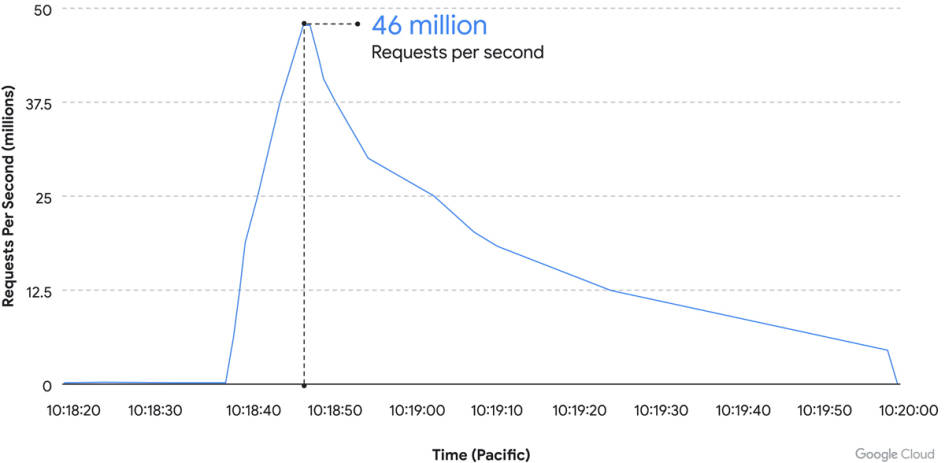

Die bis dato massivsten Angriffe stellten zwischen 15 und 46 Millionen Anfragen – pro Sekunde!

46 Millionen Anfragen binnen weniger Sekunde erfolgten am 1. Juni 2022 beim bislang umfangreichsten DDoS-Angriff. Abgewehrt wurde er durch den Service Google Cloud Armor.

(Quelle: Google Cloud)

Der Shop-Betreiber bekommt dann die Aufforderung zur Zahlung einer Geldsumme, die ihn vor weiteren Attacken bewahren soll. Gibt der Shop-Betreiber der Forderung nach, ist er selbst schuld. Denn wer einmal zahlt, ist ein Opfer, das Cyberangreifer gerne immer wieder besuchen. Schlauer wäre es, in Systeme oder Services zu investieren, die ihn vor künftigen Attacken schützen oder deren Auswirkungen extrem reduzieren.

Ein Plan für den Notfall

Obwohl jedem Unternehmen dringend anzuraten ist, sich präventiv um den Schutz vor DDoS-Angriffen zu kümmern, ist das oft nicht der Fall. Viele Firmen schätzen die Gefahr und den Schaden durch eine DDoS-Attacke als gering ein. Denn viele sind in dem Glauben, dass es sowieso nur den Firmenauftritt träfe, über den sie nicht einmal einen Shop betreiben.

Aber DDoS-Angreifer sind nicht dumm. Sie spionieren die IP-Adressen eines Unternehmens aus und greifen diese ebenfalls an. Somit stört eine DDoS-Attacke nicht nur die Webseite oder einen Shop. Vielmehr sind alle Webservices wie die E-Mail-Kommunikation, interne und externe Workflow-Systeme oder mobile Applikationen betroffen.

Damit ist ein Unternehmen – vielleicht außer per Telefon – nicht mehr erreichbar. Kundendatenbanken reagieren quälend langsam, alles geht schleppend. Diese Behinderungen bis hin zum Komplettausfall können teuer sein. Was also tun in der Not?

„Netscouts Notfallservice nutzt 14 cloudbasierte, globale DDoS-Mitigationszentren mit einer Kapazität von mehr als 11 Terabit pro Sekunde.“

Karl Heuser – Account Manager Security DACH bei Netscout

Die meisten Schutzdienste bieten einem attackierten Unternehmen einen Notfallplan an. Diese Services lassen sich schnell online anbinden oder zumindest lässt sich binnen weniger Stunden eine Notintegration ausführen. So verspricht etwa Roman Borovits, Senior Solution Engineer bei F5: „Cloud-Services zum Schutz vor Layer-4- und Layer-7-Angriffen können innerhalb weniger Minuten implementiert werden.“

Per DNS oder BGP Rerouting werde der Verkehr über die Infrastruktur der Scrubbing-Center von F5 geführt. Appliances könnten ebenfalls binnen Minuten On-Premises in Betrieb genommen werden. Der Begriff Scrubbing-Center steht dabei für eine Cloud oder ein Rechenzentrum, das über eine sehr starke Außenanbindung verfügt und zum Filtern großvolumiger Attacken dient.

Das Netzwerk soll so performant sein, dass es das angreifende Bot-Netz ausfiltern und stückweise blocken kann.

Ähnlich funktioniert die schnelle Integration bei Netscout. Auch Netscout hat – auch für Nichtkunden – einen Notfallservice für die Abmilderung (Mitigation) von DDoS-Angriffen. „Das Service Level Agreement für diese Notfalleinrichtung beträgt weniger als vier Stunden.

Netscouts Notfallservice nutzt 14 cloudbasierte, globale DDoS-Mitigationszentren mit einer Kapazität von mehr als 11 Terabit pro Sekunde, um alle Arten von DDoS-Angriffen zu stoppen. Eine einfache E-Mail zur Autorisierung der Notfallbereitstellung und die Zusage für einen zukünftigen Kauf – das ist alles, was erforderlich ist, um den Service zu starten“, so Karl Heuser, Account Manager Security DACH bei Netscout.

Bei Cloudflare, Anbieter eines Content-Delivery-Networks (CDN), sind im Notfall die Hürden für die Nutzung seines Systems ebenfalls niedrig. Dazu ist kein besonderer Support nötig, sondern eigentlich nur ein guter Administrator. Cloudflare beschreibt das so:

„Für eine schnelle Integration empfiehlt sich eine vollständige Selfservice-Lösung, die innerhalb weniger Minuten selbst eingerichtet und getestet werden kann.“

Ein Administrator könne den Dienst mit einem schnellen Account nutzen und den Datenverkehr der DDoS-Attacke umleiten. Der erste Schritt ist sogar kostenlos. Allerdings ist das zu verarbeitende Volumen begrenzt. Denn Cloudflare bietet auch die Verrechnung nach geblocktem Traffic an. So lässt sich der Verkehr schnell und relativ günstig umleiten. Im Netzwerk stehen Cloudflare-Kunden weitere Optionen zur Verfügung, etwa eine WAF – eine Web Application Firewall.

Im Prinzip bieten alle Security-Anbieter schnelle Hilfe bei der Integration eines Schutz-Services. Meist funktioniert das gut, wenn ein Netzwerk oder ein Cloud-Service genutzt wird. Steht der Server im Unternehmen, muss allerdings oft eine Software oder ein Dienst installiert werden. Das dauert natürlich seine Zeit.

DDoS-Angriffsarten

Eine Distributed-Denial-of-Service-Attacke hat zwar letztlich immer das gleiche Ziel – nämlich die IT eines Unternehmens lahmzulegen –, doch kann sie unterschiedlich ausgeführt werden. Am verbreitetsten sind:

- DDoS-Angriffe auf Layer 3 und 4:

- Zu den häufigsten Attacken auf die sogenannte Vermittlungs- und Transportschicht (Layer 3 und 4) zählen TCP/SYN-Floods und DRDoS-Angriffe auf Basis des User Datagram Protocols (UDP)). Weitere typische Angriffsvarianten heißen ICMP-Flood, UDP-Fragmentation, UDP-Amplification via DNS, NTP, rpcbind, SSDP, ACK-Flood und RST-Flood. All diese Angriffe belasten das Ziel entweder mit sehr hohen Bandbreiten oder immensen Paketraten. Legitime Zugriffe finden so keinen Datenkanal mehr, um eine Kommunikation zu etablieren.

- DDoS-Attacken auf Layer 7:

- Der Angriff auf die sogenannte Anwendungsschicht basiert auf bereits aufgebauten Verbindungen und hat sich zu einer der häufigsten Angriffsformen entwickelt. Insbesondere HTTP-GET-, POST- und weitere Flood-Attacken sowie Low- und Slow-Angriffe sind bei Cyberkriminellen beliebt. Sie zielen darauf ab, die schwächste Komponente einer Infrastruktur zu penetrieren und so eine Überlastung der Webapplikation hervorzurufen. Beispielsweise überfluten Angreifer bei einer HTTP-GET-Flood-Attacke einen Webserver mit HTTP-Anfragen, die gezielt Seiten mit großem Ladevolumen aufrufen. Dadurch wird der Server überlastet, kann keine legitimen Anfragen mehr verarbeiten und ist so nicht mehr erreichbar.

Be the first to comment