Die jedes Jahr in Wien stattfindende DeepINTEL Security Intelligence Konferenz möchte eine Plattform bieten, auf der Behörden, Unternehmen, Forscher und Hacker produktiv in einem geschlossenen Kreis Eigenschaften und Gegenmaßnahmen von Bedrohungen diskutieren können. [...]

Wirtschaftsspionage wird sehr gerne als Beispiel für Bedrohungen im Bereich der Informationen angeführt. Spionage gibt es aber auf allen Ebenen. Im Mai 2019 wurde bekannt, dass man über WhatsApp-Anrufe Smartphones infizieren kann. Das Annehmen des Anrufs war nicht notwendig. Ausgenutzt wurde diese Schwachstelle von einer in Israel produzierten kommerziellen Spionagesoftware. Ausspioniert wurden damit keine Firmen, sondern Bürgerrechtlerinnen und Bürgerrechtler im Nahen Osten. Doch die Software ist vielseitig einsetzbar und könnte genauso auf Geschäftsführerinnen und Angestellte losgelassen werden. Schließlich sitzen die Kunden der israelischen Firma nicht nur im Nahen Osten, sondern auch in westlichen Staaten, wie die Veranstalter der DeepSec-Konferenz betonen

Der Knackpunkt ist das Finden von Schwachstellen, um die Verteidigung zu brechen oder zu umgehen. Die Kenntnis über solche Lücken wird mit viel Geld belohnt und gehandelt. Auch Schadcode ist – bei allen vorhandenen Unterschieden – eine Waffe. Die Attacken durch die Schadsoftware Petya und Wannacry in den Jahren 2016 bzw. 2017 unterstreichen diese Analogie, da die Ausnutzung der Schwachstelle, über die beide Programme eindringen konnten, sehr wahrscheinlich durch die US-amerikanische National Security Agency (NSA) entwickelt wurde. Konkrete Beweise über das tatsächliche Entkommen der Schwachstelle fehlen allerdings – die Theorien reichen von der Aktion eines Whistleblowers bis hin zu Tätern aus Russland. Gewissheit wird es wohl nie geben.

Für Sicherheitsverantwortliche in Unternehmen spielen die Spekulationen keine Rolle. Die Fakten zeigen, dass sich die digitale Welt direkt in geopolitischen Spannungsfeldern bewegt. Es wird daher höchste Zeit, diesen Umstand in interne Abläufe zu integrieren.

Geopolitik ist längst Teil von Unternehmensentscheidungen

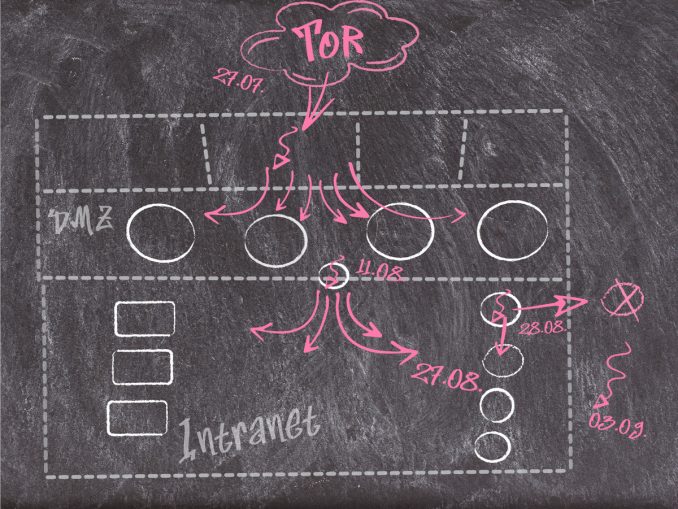

Die Wirtschaft wird gerne und oft abseits der Politik wahrgenommen. Dies gilt insbesondere für digitale Dienstleistungen. Beim Streaming, der internen Dokumentenablage, E-Mail-Kommunikation oder Social-Media-Plattformenbesitzen nur noch wenige Organisationen eine eigene Infrastruktur. „Wolkige Dienstleister verwalten fremde digitale Güter“, so die DeepSec-Veranstalter. Der sehr beliebte Begriff der Digitalen Souveränität verliere damit jede Bedeutung, wenn die Geschäftsführung nicht mehr sagen könne wo sich alle Unternehmensdaten genau befänden und wer sie verwalte. Man kann nichts beschützen dessen Aufenthaltsort man nicht kennt. Das gilt insbesondere für Prototypen wie die vom deutschen Wirtschaftsministerium vorgeschlagene Gaia-X-Infrastruktur. Sie soll eine Alternative zur Datenhaltung und -verarbeitung außerhalb der Grenzen Europas bieten. Damit ist Geopolitik zum Alltag in der Wirtschaft geworden – Software kann genau so wie die Hardware auch in Handelskriege verstrickt werden.

Die Beispiele illustrieren, dass sich die Unternehmensführungen endlich auch mit Themen beschäftigen müssen, die bisher die Außenpolitik und das Militär beschäftigt haben. Die IT-Sicherheit hat das schon längst erkannt und den Bereich der Security Intelligence geschaffen. Dort beschäftigt man sich mit dem strategischen Blick auf Bedrohungen und die Fähigkeiten der Gegner gegen die man sich verteidigen muss. Die technischen Details sind dabei zwar Rüstzeug, jedoch sekundär. Es geht um das Aufklären der Identitäten, Kapazitäten und Absichten gegnerischer Organisationen, welche die eigenen Daten und die eigene Infrastruktur attackieren können. Die klassische Informationssicherheit liefert die Werkzeuge, aber Analytiker müssen die Puzzlesteine richtig zusammensetzen. Genau dort setzt die jährlich in Wien stattfindende DeepINTEL Konferenz an – Austausch von Erkenntnissen in einer geschlossenen Gruppe.

Erfahrungsaustausch ist wichtig

Möchte man über echte Vorfälle und konkrete Einbrüche reden, so ist es ratsam, dies konzentriert im Rahmen von Diskussionen unter Expertinnen und Experten zu tun. Der Erfahrungsaustausch ist von unschätzbarem Wert und verbessert die Verteidigung nachhaltig. Die DeepINTEL ist eine solche Plattform. Fokus in diesem Jahr sind Attacken auf Energieversorger, Ausschaltung von Infrastruktur (Netzwerke, Stromversorgung), Analyse von Netzwerkverkehr zum Schutz autonomer Systeme, Aufklärung in globalen Netzwerken (Internet, Domain Name Service) und das Aufspüren von versteckten Kommunikationskanälen.

Der Fokus sind die Zusammenhänge zwischen Vorfällen und der Verwendung bestimmter Angriffswege. Beispielsweise erfährt man aus herkömmlicher Berichterstattung meist, welche Schadsoftware zugeschlagen hat. Man lernt aber sehr wenig über die tatsächlichen Infektionswege, welche Teile der Infrastruktur betroffen sind und was eigentlich das Ziel war. Diese Details lassen sich nur in kleinem Rahmen und Blick auf die Strategie besprechen. Speziell in der digitalen Welt sind Zusammenhänge oft schwer erkennbar, da das Internet global zur Verfügung steht. Die klare Zuordnung von Tätern – seien es Einzelpersonen, Organisationen oder Staaten – ist dabei sehr schwierig bis unmöglich. Auch in bei diesen Überlegungen möchte die DeepINTEL allen Teilnehmern Hilfestellung geben.

Die notwendigen Daten für eine strategische Betrachtung der eigenen Informationstechnologie sind kritisch für eine aussagekräftige Analyse. Am Markt gibt es viele Dienstleister, die erfasste Daten zusammenführen und mit Sensornetzwerken ergänzen. Es kann aber niemand die Kenntnisse über die eigenen Prozesse und die interne Organisation ersetzen. Daher wird während der DeepINTEL Konferenz auch die Erfassung, die Bewertung und die richtige Auswertung der Informationen diskutiert, die bereits zur Verfügung stehen.

Programme und Buchung

Die DeepINTEL-Konferenz findet am 27. November 2019 in Wien statt. Tickets sind auf der Webseite https://deepintel.net/ erhältlich.

Die DeepSec- und DeepINTEL-Konferenz findet im Hotel The Imperial Riding School Vienna – A Renaissance Hotel, in der Ungargasse 60 im dritten Wiener Gemeindebezirk statt.

Das Programm der im Anschluss stattfindenden DeepSec-Konferenz ist unter https://deepsec.net/schedule.html ersichtlich. Das Programm der DeepINTEL wird ausschließlich auf Anfrage (deepsec@deepsec.net ) zur Verfügung gestellt, weil es sich bei der DeepINTEL um eine nichtöffentliche Konferenz handelt.

Tickets für die DeepSec-Konferenz sowie für die DeepINTEL-Veranstaltung und die DeepSec-Trainings können Interessierte unter dem Link https://deepsec.net/register.html oder per E-Mail an deepsec@deepsec.net bestellen.

Be the first to comment