Trend Micro analysiert in einem aktuellen Report die Ransomware-Landschaft und gibt einen Ausblick, welche Auswirkungen die Disruption von LockBit auf diese hat. [...]

In Zusammenarbeit mit der britischen National Crime Agency (NCA), war es Trend Micro gelungen, detaillierte Analysen zu den Aktivitäten der Ransomware-Gruppe zu liefern und die gesamte Funktionalität der Schadsoftware nachhaltig zu stören. Seit 2022 gehörten LockBit und BlackCat durchgehend zu den Ransomware-as-a-Service (RaaS)-Anbietern mit den meisten Entdeckungen. Global lässt sich ein Anstieg der aktiven RaaS-Gruppen parallel zu den wachsenden Opferzahlen feststellen.

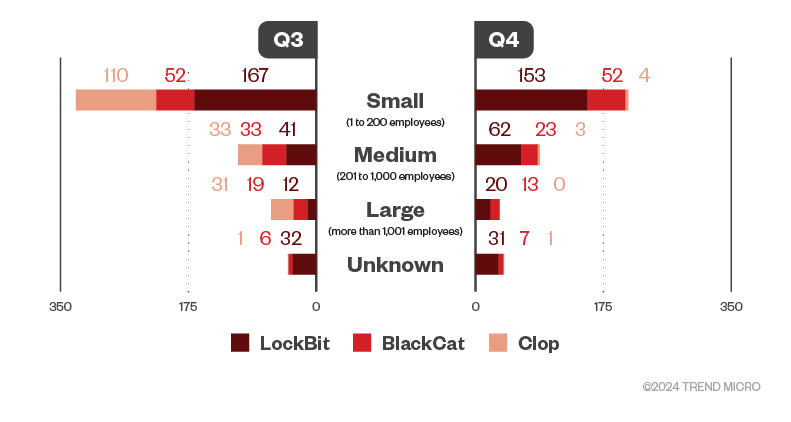

Die Untersuchung der Sicherheitsexperten zeigt, dass sich viele Ransomware-as-a-Service-Bedrohungsakteure besonders auf kleinere Unternehmen konzentrieren, von denen sie annehmen, dass sie weniger Ressourcen für IT-Sicherheit haben.

In der zweiten Jahreshälfte 2023 machten Unternehmen mit weniger als 200 Mitarbeitern weltweit die meisten LockBit-Opfer (61 Prozent) und einen erheblichen Anteil der BlackCat-Opfer (50 Prozent) aus. Im Fall der Ransomware-Gruppe Clop entfällt über die Hälfte der Angriffe im Untersuchungszeitraum (62 Prozent) auf solche KMU.

Steigende Angriffszahlen

Der Report legt offen, dass Trend Micro im zweiten Halbjahr 2023 insgesamt beinahe 7,5 Millionen Ransomware-Bedrohungen weltweit auf E-Mail-, URL- und Dateiebene erkannt und blockiert hat. Das stellt einen Anstieg von mehr als 11 Prozent im Vergleich zu den ersten sechs Monaten des Jahres dar.

Ransomware-Akteure veröffentlichten auf ihren Leak-Sites die Daten von insgesamt etwa 2.500 Unternehmen, welche sich angeblich nach einem erfolgreichen Angriff weigerten, das Lösegeld zu zahlen. Das entspricht einem Anstieg von mehr als 26 Prozent der vermeintlichen Ransomware-Opfer weltweit gegenüber dem ersten Halbjahr 2023. Auch die Zahl der aktiven RaaS-Gruppen stieg in der zweiten Jahreshälfte um mehr als 15 Prozent an.

LockBit war mit einem Anteil von 18 Prozent an der Gesamtzahl der Opfer im dritten Quartal und 22 Prozent im vierten Quartal die führende Ransomware-Familie weltweit. Ihr Fokus lag im gesamten Jahr 2023 auf Nordamerika. Im zweiten Halbjahr 2023 zielten sogar 45 Prozent ihrer Angriffe auf diese Region ab, gefolgt von Europa (26 Prozent) und dem asiatisch-pazifischen Raum (12 Prozent).

Auch die Ransomware-Gruppe BlackCat nahm mit 58 Prozent ihrer Angriffe des zweiten Halbjahres 2023 Nordamerika ins Visier. Wieder gefolgt von Europa (17 Prozent) und dem asiatisch-pazifischen Raum (14 Prozent). Die Clop-Akteure zeigen ähnliche geographische Vorlieben. Mit beinahe 70 Prozent stand Nordamerika im dritten Quartal von 2023 im Fokus. Im vierten Quartal konzentrierten sich Vorfälle sogar ausschließlich auf diese Region.

Die Operation Cronos

LockBit war an einem Viertel aller Ransomware-Leaks im Jahr 2023 beteiligt und entwickelte seine Ransomware beständig weiter, um technologisch führend zu bleiben. In enger Zusammenarbeit mit der britischen National Crime Agency (NCA), konnte Trend Micro Bedrohungsdaten für eine detaillierte Analyse von LockBit-NG-Dev liefern, der nächsten, noch in der Entwicklung befindlichen Version der LockBit-Ransomware.

Die Analyse machte die gesamte LockBit-Produktlinie für kriminelle Zwecke untauglich. Diese kollektive Disruption eines der Hauptakteure im Bereich Ransomware mit dem Namen „Operation Cronos“, markiert einen bedeutenden Schritt im globalen Kampf gegen Cyberbedrohungen.

Die wichtigsten Ergebnisse der Operation Cronos waren:

- Rufschädigung der Kernakteure

- Angesichts seines angeschlagenen Rufs steht LockBit vor großen Herausforderungen beim Wiederaufbau seines Betriebs und seiner Partnernetzwerke („Affiliates“).

- Strategische Unterbrechung der Infrastruktur

- Der tiefgreifende Ansatz der Operation hat es für die Akteure äußerst schwierig und zeitaufwändig gemacht, ihre Systeme wieder aufzubauen und sich neu zu gruppieren.

- Wirksame Abschreckung

- Die Einblicke in die kriminellen Aktivitäten der Partner und die anschließenden Warnungen haben wahrscheinlich alle Partnerprogramme von LockBit zerschlagen und die operative Kapazität der Gruppierung weiter geschwächt.

- Erhöhte Sicherheit für Unternehmen

- Unternehmen profitieren von den Einblicken, welche die Operation erbracht hat und dem verringerten Risiko, von einem wichtigen Akteur auf dem Ransomware-Markt angegriffen zu werden.

„Wir freuen uns sehr, dass wir die internationalen Strafverfolgungsbehörden bei der Arbeit gegen die LockBit-Gruppe mit unseren Analysen zu ihrer geplanten neuen Version erfolgreich unterstützen konnten.“, erklärt Robert McArdle, Director des Forward Looking Threat Research Team bei Trend Micro.

„Da wir mit unseren Analysen diesen Bedrohungsakteuren einen Schritt voraus waren, konnten wir nicht nur Informationen an die Strafverfolgungsbehörden weitergeben, sondern auch den Schutz unserer weltweiten Kundenbasis stärken. Eine Auswertung der Disruptions-Operation zeigt, dass globale Threat Intelligence einen wertvollen Beitrag zur Erhöhung des Sicherheitsniveaus liefert.“

(Bildquelle: Trend Micro)

Ähnlich wie bei LockBit gelang es einer internationalen Strafverfolgungsoperation unter Führung des FBI, auch die Infrastruktur von BlackCat zu infiltrieren und zu stören. Im Dezember drang die Operation in die Server von BlackCat ein und legte die Leak-Site lahm, nachdem sie erfolgreich Hunderte von Schlüsselpaaren für die Tor-Sites von BlackCat beschlagnahmt hatte.

Be the first to comment