Als einziger Sicherheitsanbieter, der in die Firmware von mehr als 600 Millionen Geräten eingebettet ist, hat Absolute Software ein vollständigeres Bild und eine „Single-Source-of-Truth“-Analyse für Endpoint-Einblicke in Sachen Sicherheit. Diese versetzt IT- und Sicherheitsteams in die Lage, potenzielle blinde Flecken zu beseitigen und die Risiken zu minimieren. [...]

Absolute Software sieht und analysiert eine wachsende Angriffsfläche: auf der Grundlage von Millionen anonymisierter Datenpunkte von einem globalen Kundenstamm und Einblicken in den Geräte- und Anwendungszustand, die Gerätemobilität sowie die Gefährdung sensibler Daten und mehr – mit detaillierten Ansichten nach Branchen, Regionen und Unternehmensgröße.

Angriffsfläche für Endgeräte wächst, da Schwachstellen nicht behoben werden

Im Jahr 2022 wurden bisher 20.265 neue Softwareschwachstellen identifiziert und gemeldet. Dies ist ein Anstieg gegenüber 20.171 im gesamten Jahr 2021 und 18.325 im Jahr 2019. Das ist nicht wenig, wenn man bedenkt, welche Schritte IT- und Sicherheitsteams unternehmensintern durchführen müssen.

Für Windows 10-Geräte werden jeden Monat am Patch Tuesday von Microsoft neue Updates veröffentlicht. Es kann für Unternehmen mühsam werden, Windows-Geräte mit den neuesten Patches auf dem neuesten Stand zu halten. Wenn sie dies nicht tun, öffnen sie sich für potenzielle Kompromittierungen.

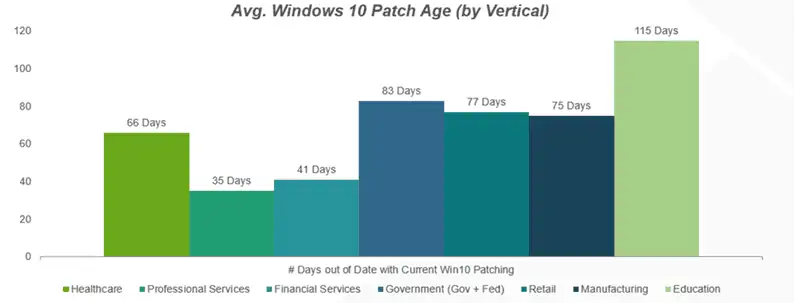

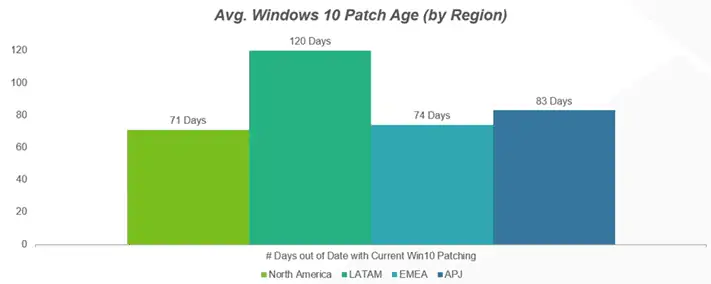

Die Analyse von Absolute Software ergab, dass das durchschnittliche Windows 10 Enterprise-Gerät 59 Tage mit Patches im Rückstand ist, wobei Behörden und Einzelhändler die längsten Verzögerungen im Enterprise-Bereich (83 bzw. 77 Tage) aufweisen.

Wenn man das Bildungswesen mit einbezieht, ist der Rückstand bei den Patches sogar noch größer, da diese Geräte im Durchschnitt 115 Tage im Rückstand sind.

Betrachtet man die Gesamtzahl der Schwachstellen, die allein im Juli und August am Patch Tuesday behoben wurden, so zeigt sich, dass diese Geräte für mehr als 200 Schwachstellen anfällig sind, für die ein Fix verfügbar ist – darunter 21, die als kritisch eingestuft werden, und eine, die bereits ausgenutzt wird.

Als kritische Schwachstellen werden jene CVEs definiert, für die ein öffentlich zugänglicher Mechanismus zu deren Ausnutzung existiert. Das bedeutet, dass Hacker im Internet den Code veröffentlicht haben, mit dem sie die Geräte von Unternehmen ausnutzen können, sofern die Schwachstelle noch nicht behoben wurde. Mit anderen Worten: Betroffene Unternehmen können mit extrem geringem Aufwand angegriffen werden.

Angesichts dieser Tatsache sollte man meinen, dass die Dringlichkeit, Sicherheitslücken zu schließen, hoch ist. Dennoch bleiben die Geräte von Unternehmen möglicherweise aus Monotonie oder einfach aus Mangel an Ressourcen und Zeit über längere Zeiträume ungepatcht.

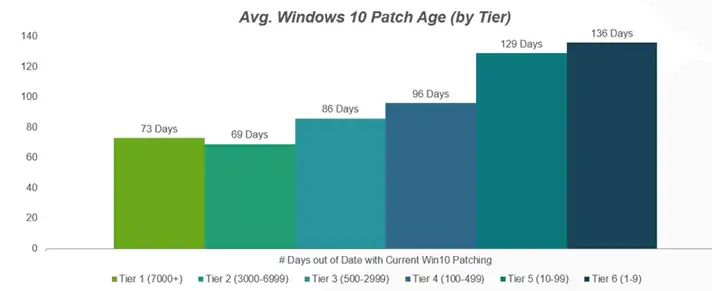

Der interessanteste Trend, den die Daten von Absolute Software aufzeigten, war jedoch, dass kleinere Unternehmen – mit weniger Geräten – längere Verzögerungen hinnehmen mussten.

Schlussfolgerung von Absolute Software

Diese Analyse zeigt, dass eine beträchtliche Anzahl von Endgeräten in Bezug auf Patches nicht mehr auf dem neuesten Stand ist und daher anfällig für Angriffe und Angriffe ist. Dies ist in stark regulierten Branchen wie Behörden, bei freiberuflichen Dienstleistungen und in Bildungseinrichtungen der Fall. Diese Organisationen sind dafür verantwortlich, dass ihre Daten und Endgeräte sicher bleiben.

Sichtbarkeit ist immer der erste Schritt, um ein solches Problem zu beheben. Wenn IT-Administratoren wissen, wie viele Geräte veraltet sind und welches Risiko dies darstellt, können sie Maßnahmen ergreifen, um sicherzustellen, dass Patches installiert werden (und dass die Geräte ohne diese Maßnahmen nicht funktionieren).

Entsprechend sollten Unternehmen auf Lösungen setzen, die mehr bieten als althergebrachte Systeme. Eine moderne Lösung liefert nicht nur eine Echtzeit-Ansicht der Endpunkte, die gepatcht werden müssen, sondern kann auch Aktualisierungen an die Geräte weiterleiten, ohne dass der Endbenutzer eingreifen muss.

Dadurch entfällt der manuelle Aufwand für die IT-Teams und es wird sichergestellt, dass die gesamte Software auf dem Gerät auf dem neuesten Stand ist, was die Anfälligkeit verringert. Mit einer zeitgemäßen Lösung wird der Zustand jeder Anwendung konsequent überwacht und dank der intelligenten Selbstheilungsfunktionen bei Bedarf korrigiert.

Analyse-Methodik:

Für diese Analyse wurden anonymisierte Daten aus verschiedenen Teilmengen von mehr als 14 Millionen Absolute-fähigen Geräten – aktiv bei fast 18.000 Kunden weltweit – über einen Zeitraum von zwei Wochen im August 2022 analysiert. Daten und Informationen wurden auch von vertrauenswürdigen Drittquellen bezogen, wie zitiert.

Be the first to comment