Mit der Virtualisierung wird die ohnehin schwierige Aufgabe von Software- und Servicebeschaffung für Unternehmen zu einer noch größeren Herausforderung. Zur Optimierung der Ausgaben für Software und Cloud Services in dieser immer komplexeren Umgebung benötigt das Procurement tiefe und weitreichende Einblicke in die Software-Umgebung des Unternehmens. Dabei gilt es, wichtige Fragen der Softwarelizensierung vorab zu klären. [...]

Virtuelle Maschinen (VMs) besitzen entscheidende Vorteile: Sie können als Reaktion auf schwankenden Bedarf rasch hinzugefügt und entfernt bzw. zum Lastenausgleich oder bei Wartungsarbeiten von einem physischen Host auf einen anderen übertragen werden. Auf jeder VM ist üblicherweise ein individueller Satz von Software installiert, etwa ein Betriebssystem, eine Datenbank, Middleware sowie andere Anwendungen.

Im virtualisierten Rechenzentrum kommt eine Vielzahl von Serverhardware-Typen zum Einsatz. Das Procurement muss hier sicherstellen, dass für jede ausgeführte Softwarekomponente die richtige Software mit den richtigen Lizenzen verfügbar ist. Dies beinhaltet nicht nur die auf VMs ausgeführte Software, sondern auch die Virtualisierungssoftware (z.B. VMware vSphere oder Microsoft Hyper-V), die auf den physischen Hosts genutzt wird. Die richtigen Lizenzierungsanforderungen zu ermitteln, kann also zur Herausforderung werden. Umso wichtiger ist deshalb ein detaillierter Überblick des Lizenzverbrauchs in virtuellen Umgebungen.

Die Beantwortung einiger grundlegender Fragen zu Lizenzen, Softwarebestand, physischer und virtueller Infrastruktur sowie Softwarenutzung ist ein erster Schritt zu einer effektiven Lizenzoptimierung.

Fragen zu Lizenzen

Wie viele Lizenzen sind nötig? Das Procurement muss nicht nur zu jeder Zeit die erworbenen Lizenzmengen kennen, sondern auch wissen, wann und wie viele weitere Lizenzen nach bestehenden Verträgen zu kaufen sind. Das Microsoft Enterprise Agreement (EA) zum Beispiel sieht eine jährliche Systemvermessung (True-up) vor, um Lizenzen für im vergangenen Jahr erfolgte Software-Deployments hinzuzufügen.

Welcher Lizenztyp liegt vor? Die Zahl unterschiedlicher Lizenztypen ist beträchtlich und reicht von Device-based und Named User über Processor, Core, Server und Client Access Licenses (CALs) bis hin zu Paketlizenzen. Unabhängig vom Typ gilt es, den aktuellen Lizenzstatus jedes Produkts zu kennen, einschließlich der Anzahl verfügbarer Lizenzen, zugewiesenen Lizenzberechtigungen und der Anzahl der Installationen. Bei SaaS-Anwendungen zählt die tatsächliche Nutzung sowie die vergebene Zugriffsebene der Benutzer. Die umfassenden Informationen geben beispielsweise bei Named-User-Lizenzen darüber Aufschluss, welche Nutzer mehr als eine Lizenz für ein und dasselbe Produkt besitzen, oder wo eine einmalig lizenzierte Software auf unterschiedlichen Geräten (z. B. Desktop, Notebook) mehrfach installiert ist. Darüber hinaus lässt sich ermitteln, ob ausreichende Lizenzen für bestimmte Anwendungen zur Verfügung stehen. Das ist insbesondere bei teuren technischen Anwendungen wie Electronics Design Automation (EDA) oder Product Lifecycle Management (PLM) wichtig, die meist über Concurrent-Lizenzmodelle abgedeckt sind. Besteht hier ein Denial of Service, kann das schnell die Produktivität beeinträchtigen.

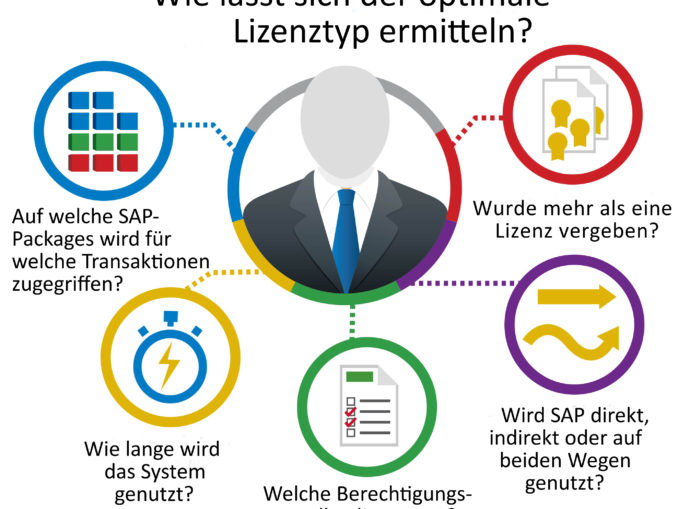

Sonderfall bei Paketlizenzen? Einige Paketlizenzen, z. B. von SAP, sind abhängig von bestimmten Geschäftskennzahlen, wie Umsatz oder Anzahl der Mitarbeiter. Hier sind entsprechende Tools nötig, um den Lizenzverbrauch gemäß der vereinbarten geschäftlichen Metriken zu berechnen.

Fragen zum Softwarebestand

Welche lizensierten Softwareprodukte sind installiert? Diese Informationen umfassen Betriebssysteme, Anwendungen, Datenbanken, Middleware und andere lizenzierte Produkte, die auf physischen und virtuellen Ressourcen installiert sind. Die Angaben hierzu sollten Softwareanbieter, Titel, Version und Edition jedes Produkts enthalten. Da viele Anbieter eine Reihe von Produkten unter einer einzigen Lizenz bündeln, ist es oft schwierig festzustellen, ob installierte Anwendungen einzelnen Lizenzen oder Lizenzen für Bundles/Suites zugewiesen sind.

Welche Drittanbieter-Systeme greifen indirekt auf Daten von Softwareprodukten wie SAP oder Oracle zu? Einige Anbieter verlangen für jeden Benutzer eine Lizenz, der über Drittanbieter-Software indirekt auf Daten aus ihren Produkten zugreift. Diese Regelung wird von Seiten der Softwareanbieter oft kompromisslos durchgesetzt, um eine nicht lizenzierte indirekte Nutzung zu unterbinden. Insbesondere bei Name-User Lizenzen kommt es immer wieder zu Streitfällen zwischen Anbietern und Nutzern, wie der Fall SAP vs. Diageo verdeutlichte. Für das Procurement bedeutet dies, indirekte Zugriffe mit Argusaugen zu verfolgen und die Lizenzen entsprechend zu optimieren, um das Risiko von Nachzahlungen vorab zu minimieren.

Fragen zur physischen und virtuellen Infrastruktur

Wo wird die Software ausgeführt? Insbesondere für Rechenzentren und Cloud-Umgebungen sind detaillierte Kenntnisse über physische Server (z. B. Marke, Modell) eine wichtige Voraussetzung. In einigen Fällen sollte zudem die Anzahl und Art der Prozessoren und Kerne im Server bekannt sein.

Welche physischen Ressourcen nimmt die Software in Anspruch? Viele Hersteller stellen auf kapazitätsbasierte Lizenzmodelle um, bei denen die Lizenzkosten anhand der Prozessorkapazität der physischen Hosts berechnet werden: Das „Total-Capacity“-Modell basiert auf der gesamten Prozessorkapazität. Das „Sub-Capacity“-Modell (virtuelles Kapazitätsmodell) bezieht sich auf den von der Software genutzten Anteil der Prozessorkapazität. Die Kosten bei diesem virtuellen Kapazitätsmodell werden üblicherweise auf Basis der Anzahl der virtuellen CPUs berechnet, die der VM zugeordnet sind, oder auf Basis der Anzahl der physischen CPUs, die je Hardwarepartition verwendet werden. Beispiele dafür sind die Lizenzmodelle IBM® Prozessor Value Unit, Oracle-Processor- und Microsoft Processor-Core.

Welche VMS laufen auf welchem physischen Server? Informationen über die Zuordnung von virtuellen zu physischen Ressourcen geben Einblick in die Menge und Art der Hardwareressourcen, die jeder VM zugeordnet sind.

Fragen zur Softwarenutzung

Wird jede Anwendung genutzt? Anhand dieser Information kann die IT ungenutzte Lizenzen für andere Benutzer weiterverwenden und neu zuordnen. Damit entfällt der Kauf zusätzlicher Lizenzen und Shelfware wird vermieden. Außerdem lassen sich so gegebenenfalls unnötige Gebühren und Wartungskosten einsparen.

Welche Funktionsmerkmale werden tatsächlich benötigt? Bei einigen Lizenzen, wie SAP-Named-User-Lizenzen, wird für jedes Produkt nach mehreren Zugriffsebenen unterschieden (z. B. Developer, Professional User, Limited Professional User, Employee User). Je höher die Zugriffsebene, desto teurer auch die Lizenz. Das Procurement kann hier Lizenzkosten senken, in dem es sicherstellt, dass jedem Nutzer auch nur die Ebene zugeordnet ist, die dieser gemäß seiner Aufgaben und seiner Rolle auch tatsächlich braucht.

Sind diese grundlegenden Fragen geklärt, lässt sich im nächsten Schritt eine effiziente Softwarelizenzoptimierung umsetzen. Insbesondere in großen Unternehmen, die über eine kaum überschaubare Menge an Softwareanwendungen verfügen und immer stärker auf Virtualisierung, Cloud und Co. setzen, reichen Kalkulationstabellen längst nicht mehr aus. Hier sind entsprechende automatisierte Lösungen gefragt, die das Procurement unterstützen: bei Neuverhandlungen, dem Einkauf von Lizenzen, bei True-ups, in Sachen Compliance sowie bei der Kosteneinsparung.

*Eric Feldman ist Senior Product Marketing Manager bei Flexera.

Be the first to comment