Security Access Service Edge - kurz SASE schützt cloudbasiert den Zugriff von Menschen und Dingen im Firmennetz. Die Corona-Pandemie dürfte diesem Ansatz deutlich an Schub verleihen. [...]

Bei „Sassy“ dürften viele Menschen bestenfalls auf den Namen eines Haustiers oder eines Hip-Hop-Stars tippen. Weit gefehlt, denn auf diese Weise spricht man die Abkürzung SASE aus. Sie steht für Security Access Service Edge. Dahinter verbirgt sich eine cloudbasierte Sicherheitsarchitektur für Netzwerke und IT-Systeme, von denen aus Nutzer auf Anwendungen und Daten zugreifen. Vorgestellt wurde SASE im Sommer 2019 von Experten des Beratungsunternehmens Gartner.

Ausgangspunkt ist die These, dass sich die Rolle des Unternehmensrechenzentrums drastisch wandelt. Das bestätigt Steffen Brieger, Director Vendor Management beim Distributor Nuvias Deutschland. „Seit dem Aufkommen von Cloud, Mobility und Edge-Computing ist das private Rechenzentrum nicht mehr das Epizentrum des Unternehmensnetzwerks. Die Corona-Pandemie hat diese Entwicklung beschleunigt“, sagt Brieger. Der Grund ist, dass Mitarbeiter heute im Homeoffice oder von unterwegs aus verstärkt Collaboration-Plattformen wie Microsoft Teams und Videokonferenz-Software wie Zoom einsetzen. „Das trägt zur Verlagerung von Unternehmensdiensten und Anwendungen in die Public Cloud bei und beschleunigt außerdem die digitale Transformation“, so Brieger weiter.

Doch diese Entwicklung erfordert ein Umdenken, ergänzt Michael von der Horst, Managing Director Cyber Security bei Cisco: „Im Hinblick auf die Netzwerksicherheit stellen Homeoffice, Software-as-a-Service-Anwendungen und das Internet der Dinge Unternehmen vor große Herausforderungen.“ Hier komme SASE ins Spiel: „Eine vollständig integrierte, cloudnative Sicherheitslösung kann neben dem Rechenzentrum auch die Ränder von Netzwerkverbindungen von Rechenzentren, Zweigstellen und Cloud-Umgebungen absichern.“

Die Kernelemente von SASE

Gartner hat in seinem Konzeptpapier etwa 20 Komponenten definiert, die eine SASE-Plattform umfassen kann. Im Kern besteht der Ansatz aus einer Netzwerkarchitektur (Framework), die Weitverkehrstechniken (WAN, Wide Area Network) mit cloudnativen Netzwerksicherheitsfunktionen kombiniert. Zu den Sicherheitskomponenten gehören beispielsweise Secure-Web-Gateways, eine Zero-Trust-Zugangskontrolle (ZTNA), Next Generation Firewalls (NGFW) sowie Cloud Access Security Broker (CASB).

Je nach Anbieter können weitere Funktionen hinzukommen, etwa Intrusion-Detection-/-Prevention-Lösungen und Sicherheits-Software, die das Abfangen geschäftskritischer Daten verhindert (Data Loss Prevention). Auch bei den Wide Area Networks zeigt sich der Ansatz flexibel: „Für Akamai sind Content Delivery Networks ein vordefinierter Baustein von SASE. Marktforscher räumen daher CDN-Service-Providern gute Chancen auf diesem Markt ein“, sagt beispielsweise Gerhard Giese, Industry Analyst bei Akamai Deutschland. Daher werden neben klassischen IT-Security-Unternehmen und Anbietern von Software-defined WANs (SD-WANs) nun auch CDN-Spezialisten wie Akamai und Cloudflare im Bereich SASE aktiv. Sie stellen Points of Presence (PoPs) zur Verfügung, über die Nutzer auf eine SASE-Plattform zugreifen können. Ein solcher Zugangspunkt sollte sich nach Möglichkeit in der Nähe des Standorts des Users befinden, damit die Verzögerungszeiten (Latenzen) möglichst gering ausfallen, wenn dieser auf Sicherheitsfunktionen zugreift.

Für Steffen Brieger von Nuvias sind außerdem ein Identity Management und Funktionen, die den Datenfluss überwachen und auf Malware oder Angriffsmuster hin inspizieren, ein integraler Bestandteil von SASE. Das gilt auch für verschlüsselte Verbindungen. Wichtig ist zudem ein sogenanntes Policy Enforcement. Es stellt sicher, dass Endgeräte und User vorgegebene Regeln einhalten. Ein Beispiel: Ein Nutzer darf nicht über ein ungeschütztes Wireless LAN oder von einem Endgerät mit veraltetem Malware-Schutz auf Unternehmensapplikationen zugreifen. Sollte er es dennoch versuchen, wird die Verbindung automatisch unterbrochen und das System in Quarantäne gesteckt.

Alternativen zu SASE

Unternehmen müssen nicht zwangsläufig auf ein SASE-Modell setzen, so Gartner. Nach Einschätzung des Beratungsunternehmens gibt es durchaus Alternativen. Allerdings weisen etliche von ihnen Schwächen auf.

Hardware-Appliances in Niederlassungen: Sie verbinden die Systeme am Edge des Netzwerks mit dem Firmenrechenzentrum und Cloud-Ressourcen. Mit an Bord sind Security-Funktionen. Die Nachteile: die Kosten für die Hardware, auch bedingt durch Release-Wechsel, sowie die begrenzte Flexibilität einer solchen Infrastruktur.

Software-basierte Infrastruktur in Außenstellen: Die Basis sind Software-Appliances in den Niederlassungen mit virtualisierten Sicherheits- und Netzwerkfunktionen. Alternativ dazu kann ein solches System auf Cloud-Services zurückgreifen. Auf diese Weise, so Gartner, lassen sich SASE-Services bereitstellen. Der Nachteil ist, dass der Anwender sich mit unterschiedlichen Anbietern und Managementkonsolen arrangieren muss.

SASE selbst implementieren: Statt eine SASE-Lösung von einem Anbieter zu beziehen, können Anwender eine solche Infrastruktur selbst zusammenstellen. Das erfolgt mittels Service-Chaining: IT-Sicherheitskomponenten unterschiedlicher Anbieter werden miteinander kombiniert. Das gilt für Lösungen, die via Cloud und mittels Virtualisierung von Netzwerkfunktionen (Network Function Virtualization) bereitgestellt werden. Der Vorteil: keine Bindung an einen einzelnen Anbieter. Der Nachteil: eine komplexe Infrastruktur, die einen höheren Aufwand bei der Implementierung und im Betrieb erfordert.

Service-Chaining mit Unterstützung eines Providers: Ein Carrier, Service-Provider oder IT-Security-Anbieter übernimmt das Chaining der virtualisierten Sicherheitsservices. Das entlastet die hauseigene IT-Abteilung. Problematisch ist, dass möglicherweise unterschiedliche Frameworks und Managementkonsolen zum Einsatz kommen.

SD-WAN und Netzwerksicherheit „as a Service“ von zwei Anbietern: Damit werden Sicherheits- und Connection-Services in organisatorischer Hinsicht separiert. Auch das verringert die Abhängigkeit von einem Anbieter, bringt jedoch eine höhere Komplexität mit sich.

Die Rolle von SD-WANs

Ein Schlüsselbegriff, der im Zusammenhang mit SASE im wieder auftaucht, sind Software-defined WANs (SD-WANs). Solche Weitverkehrsnetze bestehen aus einer virtualisierten Overlay-Ebene, die über unterschiedliche physische WAN-Verbindungen gelegt wird: klassische Weitverkehrsverbindungen auf Basis des Multi-Protocol-Label-Switching-Protokolls (MPLS), Breitband-Internet-Links sowie Mobilfunkverbindungen. Je nach Verfügbarkeit und Qualität kombiniert ein SD-WAN solche Links zu virtuellen Übermittlungskanälen.

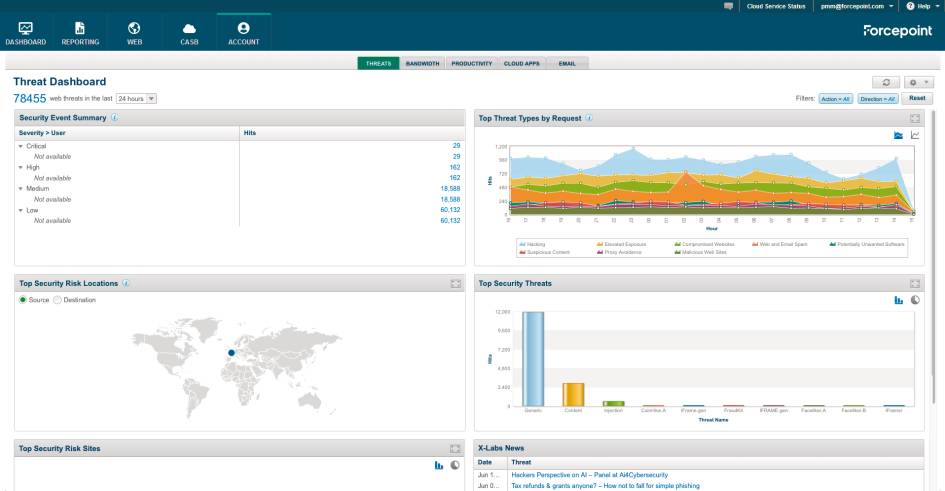

Für Carsten Hoffmann, Manager Sales Engineering bei Forcepoint in München, ist daher ein SD-WAN ein legitimer Bestandteil einer SASE-Strategie: „Immer mehr Unternehmen verbinden ihre mobilen und Remote-Mitarbeiter sowie ihre Niederlassungen via SD-WAN direkt mit dem Internet und Cloud-Anwendungen. Das tun sie, um einen Umweg des Datenflusses über das zentrale Rechenzentrum zu vermeiden, der zu schwacher Performance, hohen Latenzen, Verbindungsabbrüchen und auch hohen Kosten führt.

“Der Nachteil dieses Ansatzes: Dabei umgehen Anwender auch die Security-Gateways, die zentral im Unternehmensrechenzentrum installiert sind. „Indem SASE die Security in die Cloud bringt, löst es dieses Problem. Die Unternehmen müssen also nicht ihr Corporate WAN umbauen, um SASE zu nutzen; sondern sie sollten SASE nutzen, weil sie ihr Corporate WAN umbauen“, betont Hoffmann. Denn es zeichnet sich deutlich ab, dass herkömmliche Unternehmensnetze nach dem Nabe-Speiche-Muster (das Unternehmens-Datacenter als Nabe, Außenstellen und Remote-Mitarbeiter als Speichen) durch flexiblere Modelle wie SD-WANs abgelöst werden.

Remote-Access und Cloud-Apps

Einig sind sich IT-Fachleute über die Hauptaufgabe von Security Access Service Edge: „Sie besteht darin, jeden Mitarbeiter mit der gewünschten Anwendung zu verbinden, und zwar auf sichere Art und mit Hilfe einer einheitlichen Form von ‚Connectivity‘, egal ob im Büro, unterwegs oder zu Hause“, erläutert beispielsweise Nathan Howe, Director of Transformation Strategy beim IT-Security-Unternehmen Zscaler. (siehe auch nebenstehendes Interview). Der Zugang zu Daten und Anwendungen, etwa in einer Cloud, sollte außerdem automatisch auf die passende Weise konfiguriert werden.

In der Praxis heißt das beispielsweise, dass sich der Nutzer eines Notebooks oder Tablets nicht mehr darum kümmern muss, ob er die Sicherheitsvorgaben seines Arbeitgebers einhält, wenn er im Zug oder Homeoffice geschäftliche E-Mails checkt oder auf eine SAP-Anwendung in der Cloud zugreift. Die Sicherheitseinstellungen seines Endgeräts passt die SASE-Plattform automatisch an. „Ein Nutzer muss sich beispielsweise keine Gedanken mehr darüber machen, ob er ein Virtual Private Network starten muss oder nicht“, so Carsten Hoffmann.

Trotz dieser Sicherheitsvorkehrungen ist es wichtig, dass die Privatsphäre des Nutzers unangetastet bleibt, sagt Tom Davison, Technical Director EMEA beim IT-Sicherheitsspezialisten Lookout Mobile Security: „Als IT- oder Security-Spezialist muss ich nicht wissen, welche App ein Nutzer gerade auf sein Smartphone, Tablet oder Notebook heruntergeladen hat. Für mich ist dagegen wichtig, ob das System dadurch zu einem Sicherheitsrisiko wird, wenn es auf Geschäftsdaten oder entsprechende Anwendungen zugreift.“ In diesem Fall könne SASE den Zugang unterbinden, bis das Problem gelöst sei.

Auswahlkriterien für SASE-Lösungen

Der SASE-Ansatz lässt den Anbietern großen Spielraum beim Design entsprechender Lösungen. Es gibt jedoch einige zentrale Faktoren, auf die Interessenten bei der Auswahl von SASE-Angeboten achten sollten.

Die Zahl und die weltweite Verteilung der Zugangspunkte: Je näher solche PoPs (Points of Presence) beim Endnutzer platziert sind, desto geringer fallen Verzögerungszeiten (Latency) aus. Außerdem ist es aus Sicherheitsgründen besser, wenn der Datenverkehr schnellstmöglich in eine SASE-Infrastruktur eingespeist wird und nicht über unsichere Internetverbindungen läuft.

Überbrückung der letzten Meile: Es sollte sichergestellt sein, dass auch beim Transfer der Daten zwischen dem PoP und dem Unternehmensstandort keine hohen Latenzzeiten oder Unterbrechungen der Verbindung auftreten. Erreichen lässt sich das beispielsweise mithilfe von SD-WANs, die nötigenfalls auf alternative Verbindungen wie 4G-/5G-Links umschalten.

Konvergenz oder Service-Chaining: Manche Anbieter verzichten auf eine „echte“ Integration der Komponenten einer SASE-Lösung und koppeln stattdessen virtualisierte Sicherheitssysteme unterschiedlicher Anbieter (Chaining). Das kann die Performance beeinträchtigen und das Management aufwendig und kompliziert machen.

Netzwerkmanagement: Der SASE-Provider sollte eine zentrale Managementkonsole anbieten, über die der Nutzer sämtliche Sicherheits- und Netzwerkkomponenten verwalten kann. Das gilt auch für Regelwerke (Policies) und Vorgaben bezüglich der Quality of Service, Latenzzeiten und Paketverlustraten. Wichtig ist darüber hinaus, dass sich der Zugang zur Konsole sowie zu Managementfunktionen je nach Benutzergruppe steuern lässt (Policies).

Unterstützte Edge-Systeme: Der Nutzer sollte prüfen, ob die SASE-Lösung alle gewünschten Systeme und Standorte am Netzwerkrand (Edge) unterstützt, von Mobilgeräten über Workstations bis zu „Clientless“-Systemen. Gartner plädiert außerdem dafür, auch die Eignung der SASE-Plattform für Anwendungsfälle im Bereich Internet of Things (IoT) zu prüfen.

Schutz sensibler Daten: Eine SASE-Lösung sollte selbstständig erkennen, ob eine Anwendung auf sensible Daten zugreift, und das Schutzniveau entsprechend anpassen. Startet zum Beispiel ein nicht autorisierter Download vertraulicher Geschäftsdaten oder von Entwicklungsunterlagen, sollte das System dies unterbinden können. Die Lösung muss somit Nutzern die Möglichkeit geben, Datenbestände zu klassifizieren und für den Zugriff darauf Regeln zu definieren. Wichtig ist zudem, dass Daten beim Transport über das Netzwerk geschützt sind, aber auch dann, wenn sie auf Endgeräten oder IT-Systemen gespeichert sind.

Sicherheitsfunktionen: Laut Gartner sollte eine SASE-Infrastruktur unter anderem einen Schutz vor Schad-Software, Cloud-Phishing-Angriffen und dem Zugriff Unberechtigter

(Zero-Trust Access Control) bieten. Auch DNS-Sicherheitsfunktionen, ein Secure-Web-Gateway sowie eine Intrusion Prevention, ein Cloud Access Security Broker (CASB) und Firewalls (cloudbasiert) zählen zur Standardausstattung. Welche Funktionen der Anwender letztlich ordert, hängt von seinen individuellen Anforderungen ab. Hilfreich ist daher, wenn der SASE-Provider einen modularen Ansatz verfolgt und dem Anwender nach dem Baukastenprinzip Funktionen anbietet.

Vorteile für die IT

Auch die IT-Abteilung profitiert von SASE, so Gerhard Giese von Akamai: „Dieser Ansatz reduziert die Komplexität und verbessert gleichzeitig das Problembewusstsein. Er vereinfacht das Vendor-Management und den Compliance-Prozess. Zudem optimiert SASE Kapazitäten und verhindert unnötige Überlastungen des IT-Teams.

“Für Michael von der Horst von Cisco spielt zudem der Faktor Konsolidierung eine wichtige Rolle: „Das Konzept von SASE konsolidiert eine große Anzahl von Netzwerk- und Sicherheitsfunktionen, die bislang von mehreren Einzellösungen bereitgestellt werden, auf einer einzigen, integrierten, cloudnativen Plattform.“ Das erleichtert es Unternehmen, konsistente Richtlinien zu definieren und auf allen Endgeräten umzusetzen. Von der Horst sieht außerdem Vorteile für die Netzwerkinfrastruktur: So lasse sich mit SASE ein richtlinienbasiertes Routing umsetzen, das die Verzögerungszeiten reduziert.

Ein weiterer Pluspunkt: „IT- und Netzwerkspezialisten können Policies und den Schutz vor Bedrohungen ohne Hardware- und Software-Updates umsetzen.“

Die Hausaufgaben machen

Allerdings sei auch SASE kein Wundermittel, das auf einen Schlag alle Probleme mit der Sicherheit und Connectivity in einem Unternehmensnetz behebt, betont Tom Davison von Lookout. Unternehmen sollten sich zunächst darauf konzentrieren, besonders gefährdete Anwendungsbereiche abzusichern sowie solche, in denen die Zahl der Nutzer und eingesetzten IT-Systeme stark zunimmt. „So ist beispielsweise Mobile Security in vielen Organisationen noch ein blinder Fleck.

“Wenn man jedoch entsprechende Sicherheitslösungen auf korrekte Weise implementiert, dann lassen sich Informationen über den Status eines Endgeräts mit Informationen über die Identität eines Users dazu nutzen, um eine granulare Zugangskontrolle zum Netzwerk einzurichten. Wichtig ist laut Davison außerdem, dass alle Systeme in ein Sicherheitskonzept auf Basis von SASE einbezogen werden, die einen Zugang zu Unternehmensdaten haben. „Das gilt auch für IoT-Systeme sowie für Komponenten, die in Autos verbaut werden“, so der Fachmann.

Auf Feinheiten achten

Auch bei den SASE-Anbietern gibt es jedoch etliche Punkte, bei denen Nachbesserungsbedarf besteht, erläutert Joe Robertson vom Sicherheitsunternehmen Fortinet: „Eine der größten Lücken besteht in der Definition des Dienstes selbst. Jeder Anbieter definiert SASE so, wie er es am vorteilhaftesten findet. Kunden müssen also über das Etikett ‚SASE‘ hinausschauen und prüfen, welche Funktionen tatsächlich angeboten werden.“ So lassen seiner Einschätzung nach einige SASE-Definitionen Elemente wie Secure LAN und Secure WLAN außen vor. Diese sind für viele Organisationen jedoch wichtige Bestandteile einer solchen Lösung.

Wichtig ist laut Robertson außerdem, dass Interessenten das gesamte SASE-Angebot eines Providers betrachten, etwa wie viel Bandbreite der Provider zur Verfügung stellt, wie leistungsfähig die Firewall-as-a-Service-Engine ist, wie viele Zugangsknoten es gibt und wo sich diese befinden. Außerdem warnt Fortinet vor SASE-Implementierungen, bei denen vom Standort des Users bis zum SASE-PoP mehr als ein „Hop“ (Netzwerkübergang) erforderlich ist. Mehrere Übergänge schlagen sich negativ auf die Leistung nieder und bedeuten ein zusätzliches Sicherheitsrisiko. Für einige Branchen, etwa die Öl- und Gasindustrie und den Bergbau, wird SASE daher noch einige Zeit lang keine Option sein. Denn die entsprechenden Standorte befinden sich oft in abgelegeneren Regionen, an denen noch längere Zeit kein SASE-Zugangspunkt vorhanden sein dürfte.

Die Anbieterlandschaft

Zu den weniger erfreulichen Aspekten von SASE zählt ein anderer Faktor: Ein Großteil der Anbieter von Lösungen wie Netzwerksicherheit oder Cloud-Security ist auf den Zug aufgesprungen. Das führt dazu, dass die Marktlage unübersichtlich wird. Interessenten sollten deshalb im Detail prüfen, ob eine SASE-Plattform ihren Anforderungen entspricht. So ist es beispielsweise in manchen Fällen durchaus hilfreich, wenn eine SASE-Komponente nicht nur als Cloud-Service zur Verfügung steht, sondern auch in Form einer Hardware-Appliance, etwa für den Einsatz in Außenstellen.

- ob die diversen Komponenten tatsächlich in dem Maß integriert sind, wie das der Anbieter behauptet. Das gilt vor allem für die Lösungen, die ein Anbieter zugekauft hat.

- ob ein zentrales Management zur Verfügung steht, nicht ein Zoo unterschiedlicher Portale, über die der Administrator die einzelnen Lösungen verwalten muss.

- ob nicht eine SASE-Lösung „neuer Wein in alten Schläuchen“ ist, sprich „Unternehmen sollten sich vor herkömmlichen Ansätzen hüten, die von den Marketingabteilungen mit dem Etikett ‚SASE‘ versehen wurden“, wie es Tom Davison von Lookout formuliert.

Fazit & Ausblick

Nach Einschätzung des SD-WAN-Spezialisten Aryaka wird der Ansatz erst in drei bis fünf Jahren in größerem Umfang zum Zuge kommen. Andere Fachleute sind optimistischer: Bis 2024 werden 40 Prozent der Unternehmen eine SASE-Strategie umsetzen, so die Einschätzung von Gartner. Auch wenn man solchen Prognosen nicht vorbehaltlos vertrauen sollte, ist eines klar: Ansätze wie Homeoffice und Work Anywhere werden über Corona hinaus Bestand haben und – ebenso wie Cloud-Computing, IoT und die Digitalisierung – die Anforderungen an Unternehmensnetze und deren Schutz fundamental verändern. Konzepte wie Security Access Service Edge sind vor diesem Hintergrund hilfreich, vielleicht sogar unverzichtbar.

Secure Access Service Edge (SASE): Lösungen und Plattformen (Auswahl)

| Anbieter | Lösung | Details |

| Akamai | Akamai Enterprise Application Access | Spezialist für Content Delivery Networks (CDN); Network as a Service mit CDN, Bild- und Video-Verwaltung, IoT, Serverless Computing, globalem Traffic-Management; Network Security as a Service mit DDoS-Schutz, Web Application Firewall, Schutz vor Bots, API-Verwaltung, Zero Trust Network Access, Secure-Web-Gateway, DNS-Sicherheit |

| Aryaka | Cloud-First WAN | SASE-Lösung in Kooperation mit Check Point entwickelt; Basis: CloudGuard Edge (Next-Generation Firewall) mit virtualisierten Netzwerkfunktionen für Aryakas Customer-Premises-Equipment-System ANAP; dazu CloudGuard Connect von Check Point als Lösung im Bereich Network Security as a Service für Bedrohungsabwehr (Threat Protection), Sandboxing, Malware-Abwehr, Intrusion Protection |

| Barracuda | CloudGen WAN | Basis: Microsofts Azure-Cloudplattform in Verbindung mit Virtual-WAN-Gateway von Barracuda; SD-WAN-Service; Sicherheitsfunktionen u. a. Advanced Threat Protection, Intrusion Detection and Prevention; Anti-Malware, Stateful Deep Packet Inspection, anwendungsbasierte Access Control Lists; Management über zentrales Web-Portal |

| Cato Networks | Cato Networks SASE Platform | Plattform mit Next-Generation Firewall, Secure-Web-Gateways, Schutz vor Schad-Software und Intrusion-Prevention-System; weltweites Netzwerk mit SASE-PoPs; SD-WAN-Services für die Anbindung von Niederlassungen mit Unterstützung von MPLS, DSL und Mobilfunkverbindungen |

| Cisco | Cisco SASE Platform | Kombination von Cisco Umbrella (DNS-Sicherheit), SD-WAN des übernommenen Unternehmens Viptela (SD-WAN) und Zero-Trust-Technologie von Duo Security; Funktionen u. a. DNS-Sicherheit, Secure-Web-Gateway, Cloud Access Security Broker (CASB) und Firewall (cloudbasiert) |

| Cloudflare | Cloudflare for Teams mit Cloudflare Access, Cloudflare Gateway, Cloudflare Magic Transit | Spezialist für Content Delivery Networks (CDN); SASE-Angebot u. a. Cloud Access Security Brokers (CASB), Secure-Web-Gateways (SWG), Firewall as a Service (FWaaS), Zero Trust Network Access |

| Forcepoint | Dynamic Edge Protection Suite | Sicherheitsfunktionen wie Firewall as a Service, Zero Trust Network Access, Cloud Security Gateway mit Cloud Access Security Broker, Schutz vor Datenlecks (DLP), Unterstützung von VPN und SD-WANs |

| Fortinet | Fortinet SASE | Basis: FortiGate Next-Generation Firewalls (NGFWs) mit hoher Performance; SD-WAN-Funktionen integriert; Sicherheitsfunktionen wie Sandboxing, Identity-Management, Cloud Access Security Broker, Zero Trust Network Access, Web Application Firewall |

| Infoblox | BloxOne | DNS, DHCP und IP-Adressverwaltung (DDI); dazu Abwehr von Bedrohungen (BloxOne Threat Defense), Identity Management; für SD-WANs, Cloud-Umgebungen und IoT-Infrastrukturen |

| Juniper Networks | Juniper SD-WAN | Basis: SRX-Firewall-Systeme und Juniper Advanced Threat Protection (ATP); mit KI-basiertem Virtual Network Assistant für Automatisierung von Schutzmaßnahmen; automatische Umsetzung von Security-Regelwerken an jedem Zugangspunkt zum Netz |

| McAfee | Unified Cloud Edge | Web-Gateway, Cloud Access Security Broker, Data Loss Prevention; KI-unterstützte Analyse der Aktivitäten von Usern und Apps; diverse Funktionen für das Erstellen und Umsetzen von Regel-werken (Policies); automatische Reaktion auf Angriffe und Verletzung von Policies |

| Netskope | Netskope Security Platform; Netskope NewEdge | SASE-Infrastruktur mit PoPs in allen Weltregionen; Sicherheitsfunktionen u. a. Cloud Access Security Broker, Secure-Web-Gateway, Data Loss Prevention, Zero Trust Network Access, Risikomanagement für Clouds (Cloud Security Posture Management) |

| Open Systems | Open Systems SASE Platform | Für SD-WANs und andere WAN-Infrastrukturen von Providern; auch als Managed- und Co-Managed-Service verfügbar; Sicherheitsfunktionen u. a. sichere E-Mail- und Web-Gateways, DNS-Filter, Firewall, Cloud Access Security Broker, Unified Threat Detection |

| Palo Alto Networks | Prisma Access | Umfassende Sicherheitsfunktionen wie Cloud Access Security Broker, Secure-Web-Gateways, Zero-Trust-Netzwerkzugang, Data Loss Prevention, Firewall as a Service, DNS-Sicherheit; SD-WAN durch Übernahme von CloudGenix integriert; unterstützt VPNs und QoS-Funktionen |

| Perimeter 81 | Perimeter 81 | Basis: weltweit verfügbare, gemanagte Netzwerkinfrastruktur (SASE-PoPs), inklusive SD-WAN und VPN-Verbindungen; Sicherheitsfunktionen u. a. DNS-Security, Absicherung von Endpoints und SaaS-Diensten, Firewall as a Service, Zero-Trust-Zugangsschutz, cloudbasierter Sandboxing-Service für die Überprüfung unbekannter Dateien; Software-defined Perimeter (SDP) für die Implemen-tierung von Gateways an Unternehmensstandorten oder als Cloud-Lösung |

| Symantec/Broadcom | CloudSOC; Secure Access Cloud | Sicherheitsfunktionen wie Cloud Access Security Broker (CloudSOC), Zero Trust Network Access (durch Übernahme von Luminate Security), Data Loss Prevention und cloudbasierte Intrusion Detection |

| Versa Networks | Versa Secure Access | Basis: Secure SD-WAN mit SASE-Funktionen; Zero Trust Network Architecture, Anwendungs-Firewall; Identity Management auf Basis der Lösungen, die Kunden verwenden; Cloud-Gateways; auf Wunsch Einsatz von Hosted Private Gateways; Anbindung an SaaS-Dienste und Multi-Cloud-Umgebungen; zentrale Managementkonsole |

| VMware | VMware SASE Platform | Zero-Trust-Network-Access-Dienst; weitere Funktionen u. a. Secure-Web-Gateway (SWG), Cloud Access Service Broker (CASB), Data Loss Prevention, Sandbox, Isolierung von Browser-Aktivitäten; Abwehr von Zero-Day-Attacken an Endpoints (durch Kooperation mit Zscaler); zentrales Manage-ment-Interface; Betrieb der Plattform durch VMware |

| Zscaler | Zscaler SASE auf Zscaler Cloud Security Platform | Mandantenfähige und skalierbare SASE-Plattform auf Basis eines Cloud-first-Ansatzes; auf Proxy basierte Architektur für die Analyse von verschlüsseltem SSL-Datenverkehr; Zero-Trust-Ansatz; geringere Angriffsfläche durch Maskieren von IP-Adressen; Peering von Anwendungen und Opti-mierung des Routings des Netzwerkverkehrs |

Im Gespräch mit Nathan Howe von Zscaler

Das SASE-Modell ist aktueller denn je, so Nathan Howe, Director of Transformation Strategy beim IT-Sicherheitsunternehmen Zscaler. Ein Grund dafür ist, dass Mitarbeiter verstärkt vom Homeoffice oder von unterwegs aus auf Anwendungen zugreifen. Das erfordert neue Formen der Netzwerksicherheit.

com! professional: Herr Howe, warum ist SASE ein wichtiges Thema?

Nathan Howe: SASE ist aus einem ganz einfachen Bedürfnis heraus entstanden: Es verbindet jeden Mitarbeiter mit der gewünschten Anwendung, und zwar auf sichere Art und mit Hilfe einer einheitlichen Form von Connectivity, egal ob im Büro, unterwegs oder zu Hause. Im Büro ist der Einsatz traditioneller Sicherheitstechnologien möglich. Aber nicht zuletzt durch die Covid-19-Pandemie ist der Teleworking-Anteil deutlich gestiegen. In der Folge wurden die Remote-Services vor allem über das Remote-Desktop-Protokoll von Microsoft bereitgestellt. Dadurch haben sich Unternehmen direkt in die Angriffslinie von Cyberkriminellen begeben. Es ist wichtig, eine einheitliche Vorgehensweise zu haben, um Mitarbeitern den sicheren Zugang zu Unternehmensanwendungen und Geschäftsdaten zu ermöglichen.

com! professional:Welche Vorteile bietet denn eine SASE-Plattform?

Howe: SASE ist einfach zu benutzen. Die Vorteile gelten insbesondere für den Endbenutzer. Es geht um eine einheitliche Kontrolle, und die kann man nicht durch das Hinzufügen von Einzelteilen zu vorhandenen Connectivity- und IT-Sicherheitslösungen erreichen.

com! professional:Gibt es auch Anwendungsbereiche, für die SASE weniger relevant ist?

Howe: Ja, SASE ist weniger relevant bei Verbindungen von Maschine zu Maschine, von Server zu Server oder von Netzwerk zu Netzwerk, also dort, wo der Mensch nicht involviert ist. Derzeit sind dies Bereiche, die nicht im Zentrum der Weiterentwicklung von SASE stehen.

com! professional:Welche Komponenten umfasst eine SASE-Lösung? Anbieter führen teilweise unterschiedliche Bestandteile auf, etwa ein SD-WAN, einen DNS-Schutz, Firewalls, Gateways, ein Zero-Trust-Zugangskonzept et cetera.

Howe: SASE gibt Ihnen nicht vor, dass Sie das eine oder das andere tun müssen. Es gibt Ihnen eine umfassende Sicherheit und Kontrolle über die Netzwerkverbindungen. Dabei spielt es keine Rolle, ob es sich um einen SD-WAN-Dienst handelt oder um eine 5G-Verbindung. Unsere Komponenten bieten zum Beispiel entsprechende Schnittstellen. Wir sind etwa in der Lage, die passenden Sicherheitskontrollen zu aktivieren, egal ob es sich nun um eine Sandbox oder eine andere Funktion handelt. Wir tun dies auf einer Pro-Benutzer-/Pro-Anwendung-Basis.

Dienste anderer Anbieter setzen dagegen auf der Netzwerkebene an und bieten für alle Nutzer die gleichen Regeln an. Man kann damit keine Policies für unterschiedliche Benutzergruppen einrichten oder individuelle Kontrollen vornehmen.

com! professional: Einige Anbieter kombinieren SASE mit ihren SD-WAN-Services. Ist das für Anwender eher positiv, Stichwort keine Abhängigkeit von einem Anbieter, oder negativ, weil die Nutzer selbst ein Unternehmensnetz einrichten müssen?

Howe: Das tun Partner, wenn ein Kunde ein SD-WAN benötigt. Ein Software-defined WAN ist eine tolle Lösung, wenn Sie ein physisches Gebäude haben, das eine Verbindung zu mehreren Standorten haben muss. Dies ist beispielsweise bei einer Firmenzentrale und Außenstellen der Fall. Doch seit Beginn der Corona-Krise arbeiten viele Mitarbeiter nicht mehr in Firmengebäuden. Ein SD-WAN allein hilft SASE daher nicht unbedingt dabei, Mitarbeiter mit Anwendungen zu verbinden. Eine langfristige Strategie muss berücksichtigen, dass Menschen früher oder später von überall aus arbeiten. Dafür ist SASE die passende Lösung.

Be the first to comment