Nach der Verschlüsselung alle SAP-Systeme, konnte eine führende Supermarktkette Europas nur wenige Tage nach der Cyber-Attacke den vollen Betrieb wieder aufnehmen – dank einer vorhandenen Disaster-Recovery-Lösung, die synchrone Datenspeicherung und eine automatisierte Kopie in der Public Cloud ermöglicht. [...]

Überlegungen zu Disaster Recovery oder Notfallwiederherstellung-Systemen sind in vielen Unternehmen bereits seit Jahrzehnten Usus. Doch in der Vergangenheit konzentrierte sich die Planung der Notfallwiederherstellung (Disaster Recovery, DR) auf den Schutz vor unwahrscheinlichen Ereignissen wie Bränden, Überschwemmungen und Naturkatastrophen.

Einige Unternehmen betrachten Disaster Recovery fälschlicherweise als eine Versicherungspolice, bei der die Wahrscheinlichkeit eines Schadens gering ist. Denn mit der steigenden Anzahl an Cyber-Attacken stehen Unternehmen schneller denn je vor „unvorhersehbaren Katastrophen“, die ihre komplette IT-Infrastruktur und damit das gesamte Unternehmen lahmlegen können.

So erlebte es auch eine der führenden europäischen Supermarktketten.

Die Attacke kam im Stillen

An einem Wochenende im Februar 2022, als nur wenige Mitarbeiterinnen und Mitarbeiter Dienst hatten, wurde der Retailer Opfer einer Ransomware-Attacke, die die gesamte IT zum Erliegen brachte. Die Folgen für das Unternehmen? So bekannt, wie dramatisch. Denn die Attacke verschlüsselte die Serverfestplatten des SAP-Systems und blockierte damit alle relevanten Vorgänge.

So wurde die am Montag anstehende Lieferung von Lebensmitteln an zahlreiche Großkunden wie Restaurants, Krankenhäuser und Schulen ebenso verhindert wie die Erfassung von Daten aus den eigenen Kassen in allen Filialen.

Kurzum: Die gesamte IT von der Ressourcen- und Lagerplanung, über das interne Berichtswesen bis hin zu den PoS-Lösungen war lahmgelegt. Der wirtschaftliche Schaden, den jeder Tag Stillstand bedeutete, war immens. Denn wie in vielen modernen Unternehmen müssen IT-Systeme 24x7x365 online sein.

Proof of Concept im Härtetest

In diesem Fall galt Glück im Unglück. Denn 2021 hatte sich das Unternehmen angesicht der allgemeinen Bedrohungslage entschieden, seine kritische IT-Infrastruktur, bestehend aus SAP ERP für die Ressourcenplanung, SAP BW für das Berichtswesen, Comerzzia als Point-of-Sale (PoS)-Lösung und Sislog als Warehouse Management Solution (WMS), vorsorglich mit einer modernen Disaster-Recovery-Lösung in der Cloud abzusichern.

Dieses System ermöglicht Unternehmen eine beinahe Echtzeit-Replizierung aller Daten in die Public Cloud und bei einer Cyber-Attacke oder auch anderen Katastrophen eine Wiederherstellung der replizierten Systeme aus der Cloud innerhalb von wenigen Minuten.

Da im Fall des Retailers eine Woche zuvor eine erste Sicherheitskopie im Zuge eines Proof of Concepts (PoC) erstellt wurde, gingen bei dieser Attacke lediglich eine Woche Daten verloren und das Wiederherstellen der Daten und Systeme nahm hingegen nur wenige Minuten in Anspruch.

Lösung: AWS Elastic Recovery

Die Anforderungen an das gewünschte Sicherheitssystem waren klar: Die Lösung sollte zudem nicht nur im Falle von Cyber-Angriffen greifen, sondern auch bei etwaigen Naturkatastrophen funktionieren. Auf Grund dieser Anforderungen entschied sich das Unternehmen für die die Implementierung des Notfall- wiederherstellungslösung in der AWS Cloud, da diese ein multiregionales Hosting ermöglicht und zudem skalierbar und kostengünstig ist.

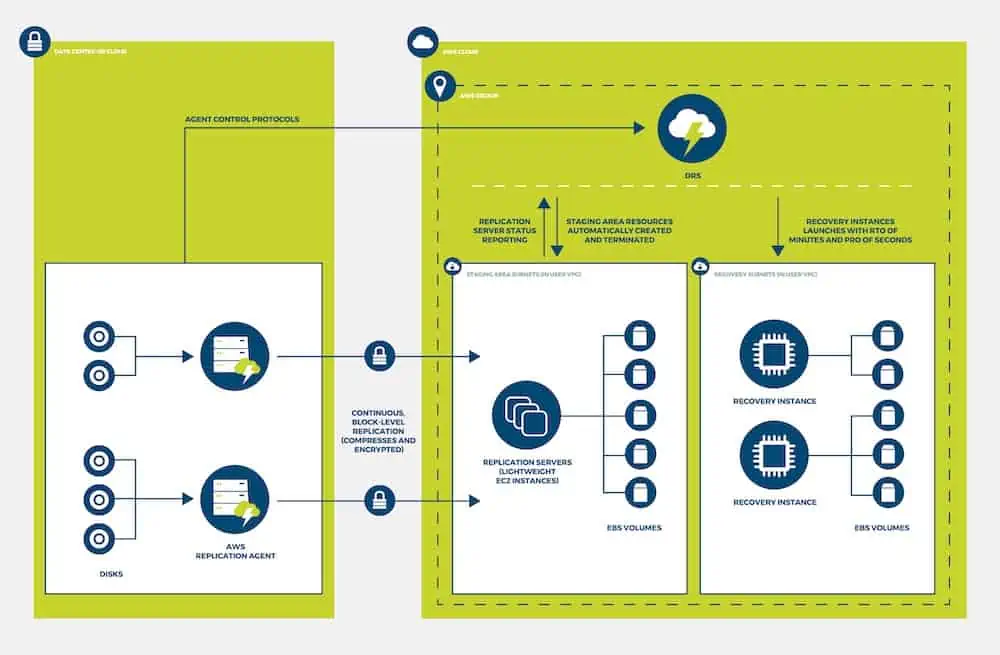

Die technische Implementierung des Disaster-Recovery-Systems (DR) erfolgte mit AWS Elastic Disaster Recovery auf Basis der Block-für-Block-Replikationstechnologie. Dies ermöglicht die kontinuierliche Replikation der Daten auf den Servern vor Ort in die Cloud.

Im Falle einer Katastrophe orchestriert AWS Elastic Disaster Recovery die Inbetriebnahme neuer Server mit einem sehr niedrigen Recovery Time Objective (RTO) und Recovery Point Objective (RPO).

Die Umsetzung des Projekts erfolgte in fünf Phasen:

- Vorbereitung der Infrastruktur

- Wiederherstellung einer einheitlichen Umgebung

- Orchestrator-Automatisierung

- Wiederherstellung einer einheitlichen Umgebung

- DR-Tests

Das Ergebnis: In weniger als drei Monaten konnte eine neue Infrastruktur der SAP-Systeme und -Services auf Basis der AWS-Cloud-Technologie entworfen werden. Gerade rechtzeitig vor der Cyber-Attacke.

Weitere Abwehraspekte

Die Echtzeit-Replikation und Wiederherstellung relevanter Daten und Systeme ist sicherlich eines der größten doppelten Netze, die Unternehmen nutzen können. Dennoch gibt es weitere zentrale Schlüsselstellen, die zur Abwehr von Cyber-Attacken Beachtung finden müssen.

Wie beispielsweise die Kontrolle über die Zugriffe auf die Unternehmensdaten, die mit dem Service verbunden sind oder die aktive Erkennung von Dateiverschlüsselung bei einer Malware Attacke. Cloud-Anbieter, wie hier verwendet AWS, bieten zudem viele weitere Möglichkeiten, um die Cyber Security zu erhöhen:

- Identity and Access Management (IAM) steuert den Zugriff auf AWS-Ressourcen

- Verschlüsselung von Daten im Ruhezustand und während der Übertragung

- Virtual Private Cloud (VPC) zum Isolieren von AWS-Ressourcen

- AWS Config zur Überwachung und Prüfung von Ressourcenkonfigurationen

- CloudTrail zum Protokollieren und Überwachen von AWS-API-Aufrufen

- Multi-Factor Authentication (MFA) für zusätzliche Sicherheit beim Zugriff auf AWS-Ressourcen.

Katastrophen sind von Natur aus unvorhersehbar. Cyber-Attacken in unserer Zeit ebenfalls. Unternehmen, die daher ein effektives Katastrophenschutzprogramm entwickelt haben, sind jedoch flexibler und bereit, darauf zu reagieren. Zudem sind ihre Systeme auf diese Weise nicht monatelang lahmgelegt, wie dies jüngste Beispiele gezeigt haben.

*Ursprünglich aus der Softwareentwicklung und Architekturberatung kommend, beschäftigt Benjamin Hermann sich seit 2012 mit der Public Cloud und deren Anwendungsmöglichkeiten für die Industrie und Enterprise-IT.

Be the first to comment