ESET-Forscher haben die neuesten Methoden der Spionagegruppe OceanLotus (auch bekannt als APT32 und APT-C-00) aufgedeckt. [...]

Laut ESET-Forscher nutzen die Angreifer eine bekannte Sicherheitslücke in Microsoft Office aus (CVE-2017-11882) und erlangen über ein schädliches .rtf-Dokument Zugriff auf die Systeme. Zudem hat die Gruppe einen Weg gefunden, Schadprogramme einzuschleusen, dabei jedoch kaum Spuren zu hinterlassen. Die Angreifer vereinen dabei eine große Bandbreite von Techniken und verbessern diese kontinuierlich, um unentdeckt zu bleiben. Aktuelle Analysen der ESET-Forscher zeigen, dass OceanLotus weiterhin gezielt Regierungen und Behörden in Südostasien attackieren.

„OceanLotus ist weiterhin sehr aktiv und entwickelt sich kontinuierlich weiter“, erklärt Thomas Uhlemann, ESET Security Specialist. „Die Gruppe verfeinert ihre Techniken, damit gezielte Angriffe noch erfolgreicher durchgeführt werden können. Daher gehen wir davon aus, dass wir von OceanLotus in den nächsten Monaten noch einiges hören werden.“ Dabei versuchten die OceanLotus-Hacker ihre Techniken dahingehend zu verbessern, dass sie die Anzahl der zurückgelassenen Spuren auf den Computern der Opfer soweit wie möglich reduzieren, um damit Entdeckungen durch Antivirusprogrammen zu entgehen, so Uhlemann.

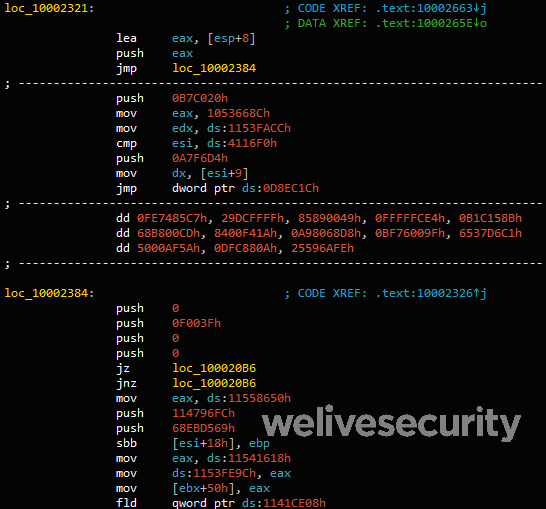

Weitere Informationen und vor allem technische Details inklusive vieler Screenshots haben die ESET-Security-Experten auf ihrem Blog WeLiveSecurity hier veröffentlicht.

Be the first to comment