Gleich drei Sicherheitsstudien wurden heute veröffentlicht: IBM präsentierte ihren jährlichen X-Force-Threat-Intelligence-Index, Trend Micro ihren ebenfalls jährlichen Roundup-Report und CyberAngel eine umfassende Studie, die zeigt wie Kriminelle Zugangsdaten und Zugriff im Gesundheitswesen erhalten. [...]

Beginnen wir mit IBM: Der jährliche X-Force Threat Intelligence Index ist ein Bericht über die weltweite Lage bezüglich Cybersicherheit. Bei dem aktuell veröffentlichten Report hat die IBM Security X-Force beobachtet, dass Angreifer für ihre Attacken zunehmend Unternehmen und Strukturen ins Visier nahmen, die für die COVID-19-Bekämpfung wichtig sind. Dazu gehörten beispielsweise Krankenhäuser, Medizinausrüster, Pharmamunternehmen und auch Energieversorger. Genaue Informationen wie Cyberkriminelle Betrug, Ransomware-Angriffe und andere Attacken im Gesundheitswesen planen, indem sie gestohlene Anmeldeinformationen, durchgesickerte Datenbankdateien und andere Materialien aus spezialisierten Quellen im Cybercrime-Untergrund beschaffen, bietet die CyberAngel-Studie. Doch dazu später.

Zurück zu IBM: Laut den aktuellen Studienergebnissen des X-Force Threat Intelligence Index haben sich Cyberangriffe auf Unternehmen der Gesundheits- und Energiebranche sowie das produzierende Gewerbe gegenüber dem Vorjahr verdoppelt. Die Angreifer zielten auf Unternehmen, die keine Ausfälle riskieren konnten, ohne medizinische Behandlungen oder kritische Lieferketten zu gefährden. Das produzierende Gewerbe und die Energiebranche gehören nun zu den am häufigsten angegriffenen Branchen, direkt nach der Finanz- und Versicherungswirtschaft. Zu dieser Entwicklung trug bei, dass Angreifer die im Vergleich zu 2019 um fast 50 Prozent gestiegene Anzahl an entdeckten Schwachstellen in industriellen Steuerungssystemen (ICS) ausnutzten.

150 Milliarden sicherheitsrelevante Ereignisse aus 130 Ländern ausgewertet

Für den X-Force Threat Intelligence Index wurden 150 Milliarden sicherheitsrelevante Ereignisse aus 130 Ländern ausgewertet. Zu den wichtigsten Erkenntnissen gehören:

- Europa rückte in den Fokus von Cyberkriminellen und liegt nun auf Platz 1 der attackierten Regionen: 31 Prozent aller weltweit erfassten Angriffe fanden hier statt.

- Erpressungstrojaner waren mit 23 Prozent die häufigste Angriffsmethode im Jahr 2020. Im Gesundheitssektor hat sich die Anzahl der Attacken durch Erpressungstrojaner sogar mehr als verdoppelt und beträgt nun 28 Prozent.

- Im Mai 2020 kam es zu Angriffen auf einen international tätigen deutschen Konzern, der gemeinsam mit der öffentlichen Hand mit der Beschaffung medizinischer Schutzausrüstung gegen COVID-19 betraut war.

- Im Oktober 2020 entdeckte IBM X-Force eine Welle von Phishing-Emails an Personen, Organisationen und internationalen Institutionen, die in die geplante Verteilung der COVID-19-Impfstoffe eingebunden waren. Hierzu gehörten auch internationale Institutionen mit Sitz in Deutschland, Italien, der Tschechischen Republik und weiteren europäischen Ländern.

- Cyberkriminelle nehmen verstärkt die Hybrid-Cloud in den Fokus und setzen hierzu auf Linux-basierte Schadsoftware, die auf verschiedenen Plattformen und Umgebungen laufen kann. Derartige Schadprogramme wurden im vergangenen Jahr bereits 40 Prozent häufiger eingesetzt.

- Da Homeoffice und Onlineeinkäufe im vergangenen Jahr drastisch zugenommen haben, rückten Anbieter von Kollaborationswerkzeugen wie Dropbox oder Microsoft und E-Commerce-Websites wie Amazon oder Paypal in den Fokus von Spoofing-Attacken. Beim Spoofing dringen die Angreifer über eine vorgetäuschte Identität ins Netzwerk ein, z.B. durch eine gefälschte Absenderadresse in E-Mails. Auch Adidas gehörte 2020 global erstmals zu den zehn meistgenutzten Markennamen für diese Art von Attacke.

Die vollständige Studie finden Interessierte gegen Angabe von Name, Herkunftsland, Telefonnummer und E-Mail-Adresse hier.

Cyberkriminelle zielen massiv auf den Gesundheitssektor ab

CyberAngel ist ein Unternehmen, das mithilfe einer Kombination aus Machine-Learning und dem Knowhow von Cyber-Experten Milliarden von Datenquellen, tausende von Dateien und hunderte von Bedrohungen im Internet analysiert, um kritische Datenlecks für ihre Kunden aufzuspüren. In ihrem neuen Report „Gesundheitsdaten im Darkweb“ (gegen Angabe einiger persönlicher Daten auf Englisch hier herunterladbarer) beschreiben die CybelAngel-Analysten, wie die anhaltende Belastung der Krankenhäuser durch die COVID-19-Pandemie in Verbindung mit den mangelhaften Abwehrmaßnahmen den Kriminellen ausreichend Möglichkeiten und Ressourcen bietet, um lukrative Angriffe durchzuführen.

Um die Bedrohungen für Gesundheitseinrichtungen besser verstehen zu können, verfolgten die Forscher von CybelAngel Cyberkriminelle, die es auf Krankenhäuser in Frankreich abgesehen haben, und analysierten deren Angriffsmethoden und Erpressungsgelder.

Die wichtigsten Ergebnisse im Überblick:

- Offene Datenbanken begünstigen Datenverlust: In Darkweb-Foren konnte CybelAngel beobachten, wie versierte Kriminelle exponierte Datenbanken von Gesundheitseinrichtungen gezielt sammeln und dann weiterverkaufen. Diese Datenbanken können auf lokalen Servern, dedizierten Geräten oder auch auf SaaS und anderen cloudbasierten Plattformen gespeichert sein, welche durch Fehlkonfigurationen oder schlechte Zugriffskontrollen Daten leicht sichtbar machen.

- Angreifer kombinieren Credential-Stuffing mit Drittanbieter-Zugriff, um eine Erkennung zu umgehen: Der SolarWinds-Angriff hat gezeigt, dass auch beliebte Software von Drittanbietern Möglichkeiten eröffnet, strenge Sicherheitsvorkehrungen zu umgehen. Dies bedroht auch den Gesundheitssektor. So zeigen die Untersuchungen von CybelAngel unter anderem Screenshots von gut vernetzten Kriminellen, die eine Datei mit Tausenden von Mitarbeiterausweisen verkaufen. Diese stammt ursprünglich von einem Unternehmen, das mit vielen verschiedenen Krankenhäusern zusammenarbeitet. Zahlreiche Verstöße und Ransomware-Angriffe gehen auf Kooperationen mit Drittanbietern zurück, da der Gesundheitssektor auf deren Software, den technischen Support, die Abrechnung und Datenberichterstattung angewiesen ist. Cyberkriminelle müssen letztlich also nur einen einzigen dieser Service Provider angreifen, um auf viele seiner nachgeschalteten Kunden und Partner zugreifen zu können.

- Das Teilen von Krankenakten bedeutet Kontrollverlust: Durch die starke Verbreitung von billigen Netzwerkspeichern und anderen Geräten mit hoher Kapazität können Kriminelle sowohl autorisierte als auch versteckte Schatten-IT-Systeme leicht aufspüren. Das bedeutet, dass Millionen sensibler Gesundheitsakten öffentlich zugänglich sind. So entdeckte CybelAngel im Darkweb 500.000 französische Krankenhausunterlagen, die dort zum Kauf angeboten wurden. Sie enthalten sensible personenbezogene Patientendaten und können für weiteren Betrug oder zur Verfeinerung von Phishing- und Ransomware-Angriffen genutzt werden.

Praktische Sicherheitsempfehlungen zur Abwehr und Schadensbegrenzung

- Schulen Sie die Mitarbeiter: Abgesehen davon, dass personenbezogene Sicherheitslücken wie Phishing-E-Mails und das Übertragen von sensiblen Daten auf nicht genehmigte Geräte erkannt und vermieden werden sollten, ist es wichtig, dass die Belegschaft im Gesundheitswesen sich der aktuellen Bedrohungen bewusst ist. Es liegt an jedem Mitarbeiter sicherzustellen, dass sein Team im stressigen Arbeitsalltag nicht versehentlich gegen Sicherheitskontrollen oder Compliance-Richtlinien verstößt.

- Setzen Sie auf Patchen und eine angemessene Verschlüsselung: Jahrelang ungepatchte Software ist anfällig für Kompromittierung und vergrößert somit die Angriffsfläche. Genauso besorgniserregend ist das weit verbreitete Versäumnis, integrierte Verschlüsselungsfunktionen auf Software-, Kollaborations- und Geräteplattformen zu aktivieren. Verschlüsselte Daten sind für Angreifer nutzlos. Leider wird diese sichere Abwehr nicht genutzt, wenn Systeme falsch konfiguriert werden.

- Überwachen Sie notwendige, aber riskanten Remote-Verbindungen: Die Gesundheitsbranche ist auf diese Verbindungen angewiesen. Jedoch erhöhen unvollständige Asset-Erkennungen das Risiko für Privilegien-Missbrauch, auch wenn nur ein Gerät oder eine Abteilung kompromittiert wird. Wenn ein Remote-Desktop-Protokoll (RDP) oder ein VPN-Zugang erforderlich sind, muss unbedingt sichergestellt sein, dass alle erweiterten Sicherheitseinstellungen aktiviert sind und der Internetverkehr auf Anzeichen von Missbrauch, wie zum Beispiel anormale Datenexfiltration, überwacht wird.

Trend Micro meldet einen Anstieg der Cyberangriffe in 2020 um 20 Prozent

Der weltweit agierende japanische IT-Sicherheitsanbieter Trend Micro zählte 2020 über 62,6 Milliarden Cyberangriffe, die man blockierte. Damit hat Trend Micro im vergangenen Jahr 119.000 Cyber-Bedrohungen pro Minute erkannt und blockiert.

Weiters befanden sich laut dem Bericht insbesondere Heimnetzwerke im Visier von Cyberkriminellen. Diese suchten darüber ein Einfallstor in Unternehmensnetzwerke oder hatten das Ziel, IoT-Geräte zu kompromittieren und in Botnets einzubinden. Trend Micro fand heraus, dass die Zahl der Angriffe auf Privathaushalte im Jahresvergleich um 210 Prozent auf fast 2,9 Milliarden anstieg. Die überwiegende Mehrheit (73 Prozent) dieser Angriffe waren Brute-Force-Attacken mit dem Ziel die Kontrolle über einen Router oder ein Smart Device zu erlangen.

Angriffe per E-Mail machten 91 Prozent der von Trend Micro im Jahr 2020 erkannten 62,6 Milliarden Bedrohungen aus. Dabei erfreuen sich Phishing-Angriffe bei Cyberkriminellen nach wie vor großer Beliebtheit. Der Sicherheitsanbieter erkannte im Jahr 2020 fast 14 Millionen einzigartige Phishing-URLs, mit denen Cyberkriminelle auf unaufmerksame Heimarbeiter abzielten.

Das vergangene Jahr war dabei insbesondere durch Phishing- und andere Cyberangriffe gekennzeichnet, die sich die Corona-Pandemie zunutze machten. Fast 16,4 Millionen solcher Bedrohungen, die sich aus bösartigen URLs, Spam- und Malware-Attacken zusammensetzten, wurden von Trend Micro dokumentiert. Im weltweiten Vergleich waren die USA am stärksten von derartigen Angriffen betroffen, gefolgt von Deutschland und Frankreich.

Weitere von Trend Micro erkannte Entwicklungen

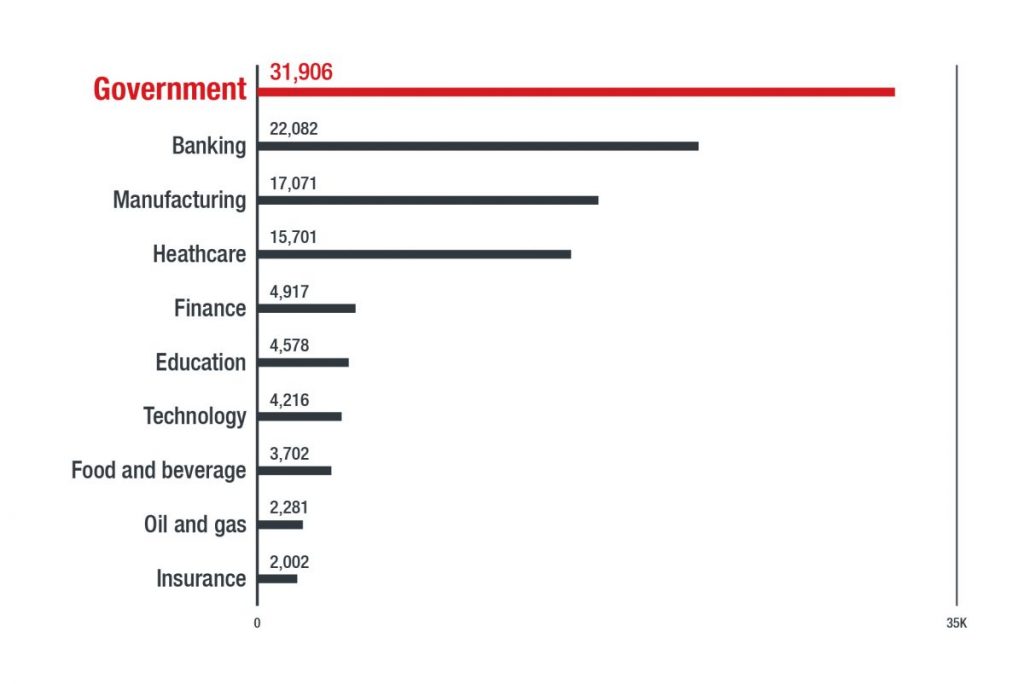

- Die Zahl der neu entdeckten Ransomware-Familien stieg um 34 Prozent, wobei „doppelte Erpressungsangriffe” und gezielte Attacken sich immer größerer Beliebtheit erfreuen. Beispielsweise stehlen Angreifer Daten, um sie in einem nächsten Schritt zu verschlüsseln und mit der Drohung, die Informationen zu veröffentlichen, ein Lösegeld erpressen. Behörden, Banken, die Fertigungsindustrie und das Gesundheitswesen waren diesen Angriffen am häufigsten ausgesetzt.

- Die Anzahl der von Trend Micros Zero Day Initiative (ZDI) veröffentlichten Schwachstellen nahm im Vergleich zum Vorjahr um 40 Prozent zu. Darüber hinaus ist festzustellen, dass auch Schwachstellen, die zum Teil schon seit dem Jahr 2005 bekannt sind, immer noch regelmäßig ausgenutzt werden.

- Viele Angriffe zielten auf besonders von Remote-Mitarbeitern genutzte VPN-Schwachstellen ab. So blockierte Trend Micro bereits knapp 800.000 Versuche, CVE-2019-11510 auszunutzen, eine kritische Arbitrary-File-Disclosure-Sicherheitslücke in Pulse Connect Secure.

- Fehlkonfigurationen in der Cloud hatten im Jahr 2020 zunehmend Konsequenzen. Trend Micro beobachtete die Ausnutzung ungesicherter APIs bei mehreren Crypto-Mining-Angriffen.

- Die ZDI veröffentlichte 1.453 Schwachstellenhinweise, von denen fast 80 Prozent als kritisch oder mit hohem Schweregrad eingestuft wurden.

Den vollständigen Bericht A Constant State of Flux: Trend Micro 2020 Annual Cybersecurity Report können Interessierte in englischer Sprache hier abrufen.

Be the first to comment