ESET-Sicherheitsexperten haben die Operation "Ghost" der Spionagegruppe "The Dukes" (alias APT29 oder Cozy Bear) entdeckt. Bekannt ist im Moment, dass neben der Botschaft eines EU-Mitgliedsstaats in den USA auch die Außenministerien von drei europäischen Ländern infiltriert wurden. [...]

Bekannt wurde die Spionagegruppe „The Dukes“ durch einen Cyberangriff auf das Demokratische Nationalkomitee während der US-Präsidentschaftswahl 2016. Im aktuellen Fall haben es die Dukes geschafft, seit 2013 unerkannt zu bleiben. Dabei geht die Gruppe sehr behutsam vor und stiehlt systematisch Anmeldeinformationen, um sich im Netzwerk fortzubewegen. Die ESET-Forscher haben ihre Ergebnisse auf WeLiveSecurity veröffentlicht.

ESET hat drei neue Malware-Familien identifiziert, die mit den Dukes in Verbindung gebracht werden können: PolyglotDuke, RegDuke und FatDuke. „Eine der ersten öffentlichen Spuren dieser Kampagne ist im Juli 2014 auf Reddit zu finden“, sagt ESET-Forscher Matthieu Faou. „Wir können mit großer Sicherheit bestätigen, dass die gleiche Gruppe hinter Operation ‚Ghost‘ und dem Angriff während der US-Wahlen steckt.“

Ähnliche Vorgehensweisen bestätigen Verdacht

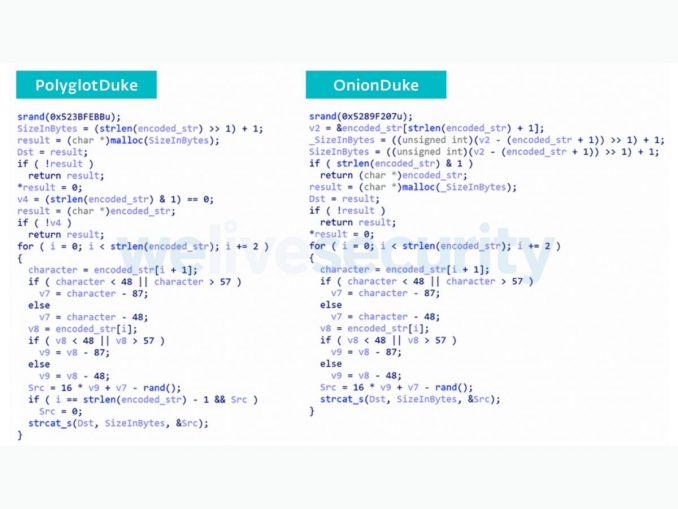

Die Zuordnung dieser Angriffe zur Spionagegruppe „The Dukes“ basiert auf mehreren Ähnlichkeiten in der Vorgehensweise, die in dieser Kampagne beobachtet wurden. Insbesondere hat die Gruppe Twitter und Reddit verwendet, um ihre Command & Control URLs zu hosten, und haben Bilder durch Steganographie manipuliert, um bösartige Payloads oder Befehle zu verstecken. Darüber hinaus wurden Ziele ins Visier genommen, die zum Teil bereits in der Vergangenheit von der Gruppe attackiert wurden. Ein weiterer Beweis sind die starken Codeähnlichkeiten zwischen bereits dokumentierten Proben und Operation „Ghost“.

Infiltration in vier Phasen

„The Dukes“ haben eine ausgeklügelte Malware-Plattform im Einsatz, die in vier Phasen abläuft. Zunächst holt das Schadprogramm seine C&C-URL über Twitter oder andere soziale Netzwerke und Webseiten. In der zweiten Phase verwendet es Dropbox, um Befehle von den Angreifern zu empfangen. Danach setzt es eine einfache Backdoor–Malware ein, die wiederum eine komplexere Backdoor in der letzten Phase mit vielen Funktionalitäten und einer flexiblen Konfiguration ablegt.

!["Sammlung allerhand auserlesener Reponsorum […]", Johann Hieronymus Hermann, 1736 (c) Österreichische Nationalbibliothek](https://d020f13e.delivery.rocketcdn.me/wp-content/uploads/Kulturpool_Digitalisat_ONB-326x245.jpg)

Be the first to comment