IoT-Standardisierungsbemühungen werden von vielen Organisationen und Unternehmen betrieben. Der gemeinsame Wunsch ist die sichere Vernetzung alltäglicher gebräuchlicher physischer Geräte. [...]

Solche Initiativen sind langwierig, weil der Themenbereich komplex, der technologische Wandel exponentiell und IT-Sicherheit nicht immer ein geplanter Kostenfaktor ist. Darüber hinaus verfolgen die Akteure unterschiedliche Teilinteressen, was die Konsensbildung erschwert. Dennoch hat sich in den letzten Monaten einiges getan, so dass hier kleine Fortschritte erzielt wurden, die in diesem Beitrag zusammengefasst werden sollen.

Im Juni 2020 legte das ETSI Technical Committee on Cybersecurity (TC CYBER) mit dem IoT-Sicherheitsstandard ETSI EN 303 645 eine neue Zertifizierung für IoT-Produkte auf. Zuvor hatte im Mai die NIST mit dem Foundational Cybersecurity Activities for IoT Device Manufacturers ein Dokument mit Empfehlungen zur Erhöhung der IT-Sicherheit für IoT-Hersteller vorgelegt. Bereits seit einigen Jahren gibt das Dokument der ENISA mit dem Namen Baseline Security Recommendations for IoT in the context of Critical Information Infrastructures Hinweise für die Sicherheit von IoT. Das Dokument unterteilt sich in technische Maßnahmen, Richtlinien und organisatorische Maßnahmen.

Diese drei Dokumente sind nur einige der relevantesten in einer Kette von Bemühungen, IoT-Standards zu entwickeln, um diese allgemeingültig abzusichern und gegenüber Fremdzugriffen zu härten. In Deutschland war zuletzt mit dem in Kraft treten des IT-Sicherheitsgesetzes 2.0 mit der Einführung eines noch weiter zu definierenden IT-Sicherheitskennzeichens Bewegung in die Thematik gekommen. Doch was gilt nun und wie helfen diese Richtlinien, Dokumente und Standards jetzt weiter?

Es ist sehr wichtig, die Sicherheit für alle Arten von IoT zu gewährleisten, da die Geräte, wenn sie nicht sicher sind, auch als Gateway zu größeren Netzwerken fungieren könnten, was ein großes Risiko für das gesamte Netzwerk darstellen kann. Außerdem gilt es zu gewährleisten, dass diese Geräte von Anfang an mit einem Sicherheitsdesign oder einer standardmäßigen Sicherheit ausgestattet sind.

Die Harmonisierung der globalen IoT-Standards

Einer der entscheidenden Aspekte für den Erfolg der eingangs erwähnten verschiedenen Standards und Normen – und dadurch eine Vereinheitlichung der IoT-Sicherheitsstandards – wäre die Harmonisierung der Anforderungen und die erfolgreiche Umsetzung dieser Standards für eine bessere Sicherheit von IoT-Geräten. Dies ist auch eine der Kernaussagen der globalen Cybersicherheitsinitiative Charter of Trust, zu deren zehn Grundprinzipien „Security by Default“ gehört.

Dieser Grundsatz der Charta of Trust konzentriert sich auf die Annahme des höchsten angemessenen Sicherheits- und Datenschutzniveaus und stellt sicher, dass es bei der Gestaltung von Produkten, Funktionen, Prozessen, Technologien, Abläufen, Architekturen und Geschäftsmodellen vorkonfiguriert ist. Im Rahmen dieses Grundsatzes wurden grundlegende Anforderungen an die Cybersicherheit und erläuternde Dokumente zusammengestellt, um branchenübergreifend Sicherheit durch Voreinstellung zu gewährleisten. Diese Anforderungen lassen sich dann auch überprüfen und zertifizieren, so dass eine erfolgreiche Einführung gewährleistet und transparent ist.

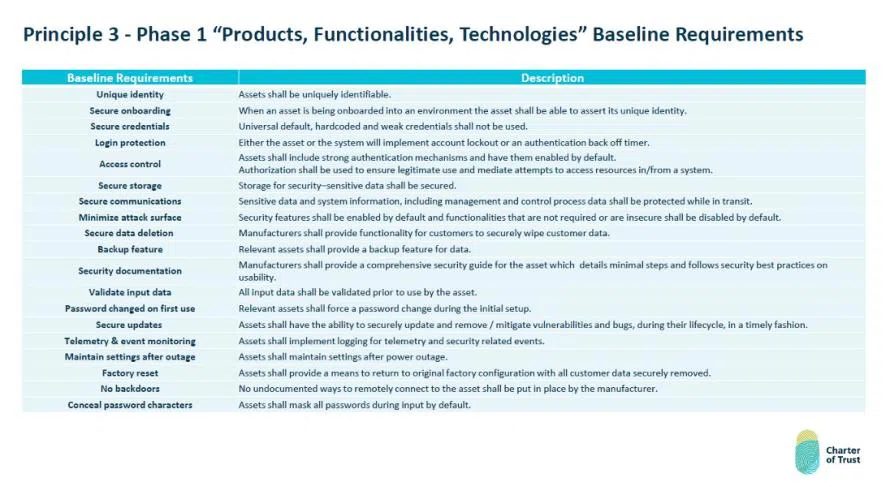

Die erste Phase dieses Grundsatzes konzentrierte sich auf die standardmäßige Sicherheit von Produkten, Funktionen und Technologien. Im Rahmen der Charta wurden grundlegende Cybersicherheitsanforderungen festgelegt, die die Charta als branchenübergreifende und globale Initiative für die Sicherheit von Produkten, Funktionalitäten und Technologien empfiehlt. In der Principle 3 geht es um das Thema Security by Default, also die Implementierung von Sicherheitsfunktionen vom Entwicklungsbeginn an. Sie behandelt die „Annahme des höchsten angemessenen Sicherheits- und Datenschutzniveaus und Gewährleistung, dass dieses bei der Entwicklung von Produkten, Funktionen, Prozessen, Technologien, Abläufen, Architekturen und Geschäftsmodellen vorkonfiguriert ist (Übersetzung).„ Wie es bei der Charter heißt.

In der Principle 3 werden auch die 19 grundlegenden Anforderungen an die Sicherheit von Produkten, Funktionen und Technologien aufgeführt:

Darüber hinaus wurden diese Anforderungen auf moderne Standards und bewährte Verfahren abgestimmt, die in den Bereich der Sicherheit von Produkten, Funktionen und Technologien passen. Darunter befinden sich unter anderem:

- die oben erwähnte IEC 62443,

- das NIST Cybersecurity Framework,

- die grundlegenden Sicherheitsempfehlungen der ENISA und

- die Richtlinien nach ETSI TS 103 645.

Dadurch wird eine Harmonisierung der globalen Standards und bewährten Verfahren gewährleistet. Die grundlegenden Anforderungen wurden so entwickelt, dass sie branchenübergreifend implementiert werden können und sich an den jeweils geltenden Vorschriften und Normen orientieren. Letztlich gelingen damit die leichtere Übernahme und Kompatibilität mit verschiedenen globalen Normen und Vorschriften. Diese Kompatibilität zu den verschiedenen Richtlinien ermöglicht eine durchweg gewährleistet Transparenz in den Anforderungen. Ebendiese Anforderungen können dann durch unabhängige Tests überprüft und die Einhaltung zertifiziert werden. Dies schafft wiederum Transparenz in der Umsetzung der Anforderungen, sowie Vertrauen in die Unternehmen, die sich danach richten.

Security by Default ist oft Neuland

Immer wieder erscheinen Berichte von gehackten IoT-Geräten oder noch schlimmer, dass Angriffe mit IoT-Botnetzen gestartet wurden und viele Nutzer nicht einmal wissen, dass ihr Gerät gerade an einem Hackerangriff teilnimmt. Deshalb ist eine nachträgliche Prüfung der IoT-Sicherheit noch immer ein notwendiges Übel, auch wenn dank vieler Standardisierungsinitiativen Bewegung in die Angelegenheit kommt.

Jedes Gerät, das mit dem Internet verbunden ist, kann sofort zu einem Ziel für böswillige Angreifer werden, die versuchen, das Gerät zu kompromittieren. Daher ist eine neutrale Bewertung der Cyberrisiken für die Gewährleistung der Sicherheit des Geräts von entscheidender Bedeutung. Durch eine solche Bewertung der Cybersicherheit und entsprechende Tests kann der IoT-Hersteller durch die Simulation eines Angriffs etwaige Schwachstellen ermitteln. Eine solche Bewertung erfolgt in der Regel durch eine Kombination aus Risikoanalyse und direkten Tests.

Die Prüfung oder Bewertung kann auf verschiedene Weise erfolgen. Sie kann gemäß den oben genannten geltenden Normen oder mit maßgeschneiderten Tests und branchenüblichen Methoden durchgeführt werden. Einfache Dinge wie die Überprüfung von Standardpasswörtern, Software-Updates und die Meldung von Schwachstellen sind der Standard. Zu den Alternativen gehört etwa ein Penetrationstest. Solche strengen Test- und Überprüfungsmethoden in Verbindung mit regelmäßiger Überwachung tragen dazu bei, Cyberrisiken frühzeitig zu erkennen und damit die Sicherheit des Geräts insgesamt zu erhöhen.

Die Bemühungen um Standards für die Absicherung von IoT haben sich in den letzten Monaten intensiviert. Es wird aber sicherlich noch Zeit vergehen, um konsensfähig zu werden. Hersteller müssen sich jedoch auch dem Security-by-Default-Konzept öffnen und ihre IoT noch während der Entwicklung besser und umfangreicher auf Sicherheitslücken testen. Nur zusammen wird es gelingen, IoT sicherer und damit auch den Einsatz gefahrloser zu gestalten. Der Weg dorthin ist beschwerlich, aber es lohnt sich ihn zu gehen.

*Sudhir Ethiraj leitet als Global Head of Cybersecurity Office (CSO) beim TÜV SÜD das globale Team für Cybersecurity innerhalb der verschiedenen Geschäftsbereiche und globalen Geschäftseinheiten. Sein Fokus liegt dabei auf der Entwicklung eines umfassenden Serviceangebotsportfolios und dem Austausch mit politischen und industriellen Gremien. Er ist für das Thema strategische Partnerschaften im Cybersecurity-Geschäft verantwortlich. Darüber hinaus vertritt er den TÜV SÜD bei der Charter of Trust.

Be the first to comment