Unit 42, das Malware-Analyseteam von Palo Alto Networks, hat den Unit 42 Cloud Threat Report 2H 2020 vorgestellt, der Risiken für Unternehmen aufzeigt, die zunehmend Cloud für ihre Datenverarbeitung nutzen. [...]

In der Vergangenheit wurde das „Defense in Depth“-Prinzip meist durch Kontrollen auf Netzwerkebene umgesetzt. Die Netzwerksicherheit zu kontrollieren, ist nach wie vor eine wichtige Komponente der Cloud-Sicherheit. Da Unternehmen ihre Cloud-Präsenz immer weiter ausbauen, ist nun eine zusätzliche Ebene der Identitäts- und Zugriffsverwaltung (IAM) erforderlich. Ähnlich wie beim Scannen von Anwendungen auf Schwachstellen müssen IAM-Richtlinien über alle Cloud-Accounts hinweg ständig überwacht und bewertet werden, um die Auswirkungen der Risiken auf das Unternehmen zu ermitteln.

Forschungsergebnisse aus zwei Großprojekten, einer Red-Team-Übung und einer GitHub-Aufklärungsoperation, verdeutlichten diesen Bedarf. Allein bei der Red-Team-Übung ermöglichte es eine einfache IAM-Fehlkonfiguration den Forschern von Unit 42 eine gesamte, massiv skalierte Cloud-Umgebung zu kompromittieren und so gut wie jede Sicherheitskontrolle zu umgehen.

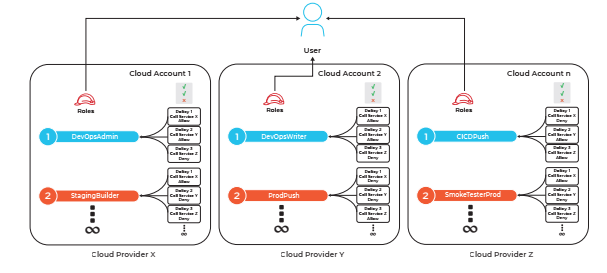

Angesichts des Schweregrades dieses Befundes schwenkten die Forscher schnell um, um herauszufinden, wie weit verbreitet IAM-Fehlkonfigurationen in anderen Cloud-Umgebungen sind. Sie fanden mehrere gemeinsame identitätsbezogene Fehler in Tausenden von Cloud-Accounts, von denen viele anscheinend auf einen Mangel an IAM-Governance und -Standards zurückzuführen waren. Die folgende Abbildung zeigt, wie das Benutzerkonto Zugriff auf drei verschiedene Cloud-Anbieter hat, von denen jeder seine eigenen Rollen und Berechtigungen hat.

Die Governance-Herausforderung ergibt sich hier aus der schieren Menge der Rollen von Benutzern und Maschinen in Kombination mit den Berechtigungen und Diensten, die in jedem Cloud-Account erstellt werden. Menschen sind in vielen Dingen gut, aber das Verständnis effektiver Berechtigungen und die Identifizierung riskanter Richtlinien über Hunderte von Rollen und verschiedenen Cloud-Dienstanbietern hinweg sind kaum zu bewältigen. Diese höchst anspruchsvollen Aufgaben sollten Unternehmen am besten ausgeklügelten Algorithmen und weitreichender Automatisierung überlassen.

Die Cloud ist auf dem besten Weg, die dominierende Methode zu werden, mit der Unternehmen ihre Daten speichern und Anwendungen verwalten. Aus den eigenen Daten von Palo Alto Networks geht hervor, dass 46 Prozent der Workloads von Unternehmen bereits in der Cloud ausgeführt werden, wobei diese Zahl in den nächsten 24 Monaten wahrscheinlich auf 64 Prozent ansteigen wird.

Um die mit diesem raschen Wandel verbundene Bedrohungslandschaft besser zu verstehen, haben sich die Forscher von Unit 42 intensiv mit der Identität in der Cloud befasst. Sie analysierten Methoden, mit denen Angreifer im Stillen Aufklärungsoperationen durchführen, und die gängigen Bedrohungsakteure. Die Forscher identifizierten auch sorgfältig die Schritte, die sich anbieten, um ein Sicherheitsprogramm in der Cloud aufzubauen, das auf bewährten Identitätsverfahren basiert. Die Forschungstätigkeiten fanden zwischen Mai und August 2020 statt und umfassten weltweit Terabytes an Daten, Tausende von Cloud-Accounts und mehr als 100.000 GitHub-Code-Repositorys. Insgesamt deuten die Ergebnisse darauf hin, dass Identitätsfehlkonfigurationen in Cloud-Accounts weit verbreitet sind und ein erhebliches Sicherheitsrisiko für Unternehmen darstellen, das zu kostspieligen Datensicherheitsvorfällen führen kann.

Cloud-Identitätsfehler sind schwer zu erkennen

Während einer Red-Team-Übung gelang es den Forschern von Unit 42, eine Fehlkonfiguration des Kunden zu nutzen, um eine komplette Amazon Web Services (AWS)-Umgebung mit Tausenden von Workloads in weniger als einer Woche zu kompromittieren. Dies gelang ihnen durch die Ausnutzung einer einzigen falsch konfigurierten IAM-Vertrauensrichtlinie. Mit dieser Schwachstelle könnte ein Angreifer eine beliebige Anzahl von Angriffen gegen ein Unternehmen starten, einschließlich Denial-of-Service (DoS)- und Ransomware-Angriffen. Die Schwachstelle könnte sogar eine Tür für einen Advanced Persistent Threat (APT)-Angreifer öffnen. Da Identitätsmängel schwer zu erkennen sind, insbesondere in ihrem Ausmaß, bleiben viele davon unbemerkt, bis es zu spät ist.

Identitätsfehlkonfigurationen führen zu folgenschweren Vorfällen

In derselben Red-Team-Übung identifizierten die Forscher eine IAM-Rolle, die von Hunderten von Benutzern verwendet wird und die sie kompromittieren konnten. Dadurch gelang es ihnen, administrativen Zugriff außerhalb des Entwicklungsbereichs zu erlangen. Dort ermöglichte es die fehlkonfigurierte IAM-Rolle den Forschern, ein legitimes Administratorkonto zu identifizieren und zu kapern sowie die volle administrative Kontrolle über die gesamte Cloud-Umgebung zu erlangen. Mit diesen „Schlüsseln zum Königreich“ könnten Angreifer eine beliebige Anzahl von Angriffen gegen ein Unternehmen starten, wie etwa den Diebstahl sensibler Daten oder die Vernichtung der gesamten Infrastruktur.

Schlechte Cloud-Identitätshygiene

Die Forscher von Unit 42 fanden heraus, dass 75 Prozent der Unternehmen in Japan und im asiatisch-pazifischen Raum (JAPAC) sowie 74 Prozent der Unternehmen in Europa, dem Nahen Osten und Afrika (EMEA) Google Cloud nutzen, um Workloads mit Administratorrechten auszuführen. Im Gegensatz dazu arbeiten nur 54 Prozent der Unternehmen in Nord- und Südamerika mit der gleichen Art von Privilegien. Es ist ein bewährtes Verfahren, Workloads nach dem Prinzip der geringsten Privilegien auszuführen, wobei die Berechtigungen für Nutzer auf das erforderliche Minimum beschränkt werden. Wenn ein Angreifer in der Lage ist, eine Workload mit Admin-Privilegien zu kompromittieren, würde er den gleichen Grad an höheren Zugriffsrechten erhalten. Dies bietet einen einfachen Weg für Angreifer, Cloud-Ressourcen zu nutzen, um Angriffe wie Cryptojacking-Operationen auf Kosten der Unternehmen durchzuführen.

Cryptojacking bleibt eine anhaltende Bedrohung für Unternehmen

Untersuchungen von Unit 42 zeigen, dass mindestens 23 Prozent der Unternehmen weltweit, die Cloud-Infrastrukturen nutzen, von Cryptojacking betroffen sind. Dies ist ein starker Anstieg gegenüber den 8 Prozent im Februar 2018. Die Mining-Pools, mit denen Unternehmen verbunden sind, befinden sich häufiger in den USA, wobei 69 Prozent des gesamten öffentlichen Mining-Verkehrs in US-Systeme geleitet werden. Dies ist darauf zurückzuführen, dass die Mehrzahl der Monero-Knotenpunkte auf US-Systemen gehostet werden. Monero ist eine beliebte Kryptowährung, die bei Cryptojacking-Operationen verwendet wird.

Be the first to comment