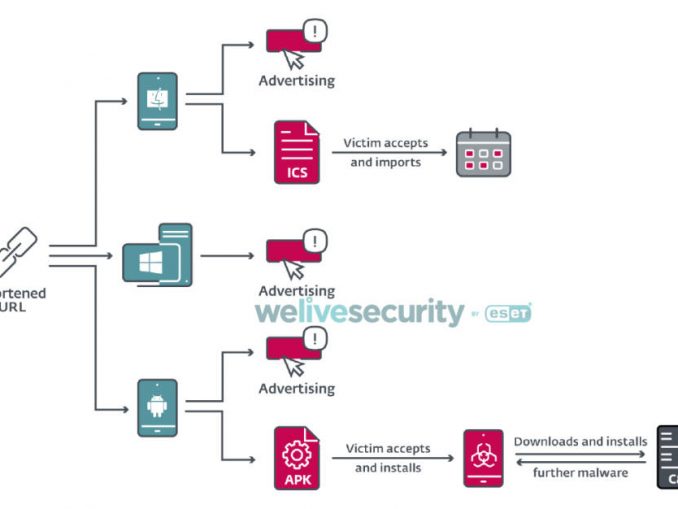

Security-Spezialisten von Eset warnen vor einer neuen Malware-Schleuder für Android- und iOS-Geräte. Hacker verwenden dabei Webadressenkürzdienste, sogenannte URL-Shortener, und Kalendereinträge, um Malware zu verteilen. [...]

Eine aggressive Werbung, die gefährliche Schadprogramme herunterlädt, treibt laut Forschern des Security-Spezialisten Eset derzeit ihr Unwesen. «Android/FakeAdBlocker», so der Name des Schädlings, versteckt in der Regel sein Launcher-Symbol und verbreitet unerwünschte Scareware- oder pornographische Werbung. Bei Android droht die Gefahr, dass Banking- und SMS-Trojaner oder bösartige Anwendungen auf die Geräte gelangen. Einige Fälle sind im deutschsprachigen Raum passiert. Laut den Eset-Forschern wurde allein der Android/FakeAdBlocker vom 1. Januar bis 1. Juli 2021 mehr als 150‘000 Mal auf Android-Geräte heruntergeladen. Darüber hinaus wurden hunderte andere Schad-Apps installiert.

Cyberkriminelle spielen mit der Angst der Opfer

«Unsere Telemetrie-Daten zeigen, dass viele Nutzer Android-Apps außerhalb von Google Play downloaden. Häufig gelangen sie so an Schad-Apps, die durch aggressive Werbepraktiken verteilt werden und Einnahmen für die Cyberkriminellen generieren», erklärt Lukas Stefanko, der Eset-Forscher, der Android/FakeAdBlocker analysiert hat. Die aktuelle Kampagne sei besonders für Android-Nutzer sehr gefährlich, fügt er an

.«Es werden in den Kalendern 18 Ereignisse erstellt, die jeden Tag stattfinden und jeweils zehn Minuten dauern. Ihre Namen und Beschreibungen suggerieren, dass das Smartphone des Opfers mit Malware infiziert ist, persönliche Daten veröffentlicht wurden oder Virenschutz-Apps abgelaufen seien», berichtet Stefanko weiter über die Masche. «Die Beschreibungen der Ereignisse enthalten jeweils einen Link, der das Opfer auf eine Scareware-Werbe-Webseite führt. Diese Webseite behauptet wiederum, dass das Gerät infiziert wurde und bietet dem Benutzer die Möglichkeit, dubiose Reinigungsanwendungen von Google Play herunterzuladen», so der Spezialist.

Große Gefahr für Android Nutzer

gefährliche Links

(c) Screenshot: Eset

Für Betroffene, die ein Android-Smartphone oder -Tablet nutzen, ist die Situation noch gefährlicher. Die betrügerischen Webseiten bieten schädliche Apps zum Download außerhalb des Google Play-Stores an.

In einem Szenario fordert die Webseite dazu auf, eine Anwendung namens «adBLOCK» herunterzuladen, die nichts mit der legitimen Anwendung zu tun hat und das Gegenteil vom Blockieren von Werbung bewirkt.

In einem anderen Szenario wird den Opfern beim Herunterladen der angeforderten Datei eine Webseite angezeigt, die die Schritte zum Herunterladen und Installieren einer bösartigen Anwendung mit dem Namen «Your File Is Ready To Download» beschreibt.

In beiden Szenarien wird eine Scareware-Werbung bzw. der Android/FakeAdBlocker-Trojaner über einen URL-Verkürzungsdienst bereitgestellt. Aber nicht nur der Android/FakeAdBlocker wurde verteilt, sondern auch beispielsweise der Banking-Trojaner Cerberus, der als Update für Chrome oder Android sowie Adobe Flash Player getarnt war.

Link-Shortener-Dienste verwenden aggressive Werbetechniken

Die Eset-Forscher haben Link-Shortener-Dienste identifiziert, die Termine in iOS-Kalender platzieren und die Android/FakeAdBlocker-Malware verbreiten, die auf Android-Geräten gestartet werden kann. Auf iOS-Geräten überfluten diese Links die Opfer nicht nur mit unerwünschter Werbung, sondern können auch Ereignisse in den Kalendern der Opfer erstellen, indem sie automatisch eine ICS-Kalenderdatei herunterladen.

«Wenn jemand auf einen solchen Link klickt, wird eine Werbung angezeigt, die Einnahmen für die Person generiert, die die verkürzte URL erstellt hat. Das Problem ist, dass einige dieser Link-Shortener-Dienste aggressive Werbetechniken wie Scareware-Werbung verwenden, die Nutzer darüber informiert, dass ihre Geräte vermeintlich mit gefährlicher Malware infiziert sind», erklärt Stefanko.

Ihre kompletten Erkenntnisse hat Stefanko in diesem Beitrag auf WeLiveSecurity veröffentlicht.

Be the first to comment