Die Sicherheitsexperten von Proofpoint haben jetzt mehrere Angriffskampagnen entdeckt, die Regierungen, Think Tanks und andere Organisationen im Nahen Osten zum Ziel haben. [...]

Die Sicherheitsexperten von Proofpoint haben jetzt mehrere Angriffskampagnen entdeckt, die Regierungen, Think Tanks und andere Organisationen im Nahen Osten zum Ziel haben. Angreifer ist dabei eine Gruppe Cyberkrimineller, die als Molerats oder TA402 (Threat Actor 402) bekannt ist. TA402 gilt als eine Gruppe palästinensischer Krimineller. Mit ausgeklügelten Angriffstechniken versucht sie bei den neuen Kampagnen sicherzustellen, dass die potenziellen Opfer nur aus einer zuvor definierten Region – gegenwärtig dem Nahen Osten – stammen. Zum Einsatz kommen dabei sowohl E-Mails als auch gefälschte Webseiten und Dropbox.

Die neue Schadsoftware, die bei den Attacken verwendet wird, hat Proofpoint NimbleMamba getauft. Nachdem Molerats einige Zeit nicht mehr aktiv war, dürfte die Gruppe diese Auszeit dafür genutzt haben, ihre zuvor verwendete Malware (LastConn) zu ersetzen. NimbleMamba verfügt nun über einige Technologien, die das Erkennen und Nachverfolgen der Attacken verschleiern und erschweren sollen. Nach den bisherigen Erkenntnissen ist davon auszugehen, dass die Angreifer versuchen an vertrauliche Daten von Regierungen im Nahen Osten, geheime Informationen zur internationalen Politik und an Flugdaten zu gelangen.

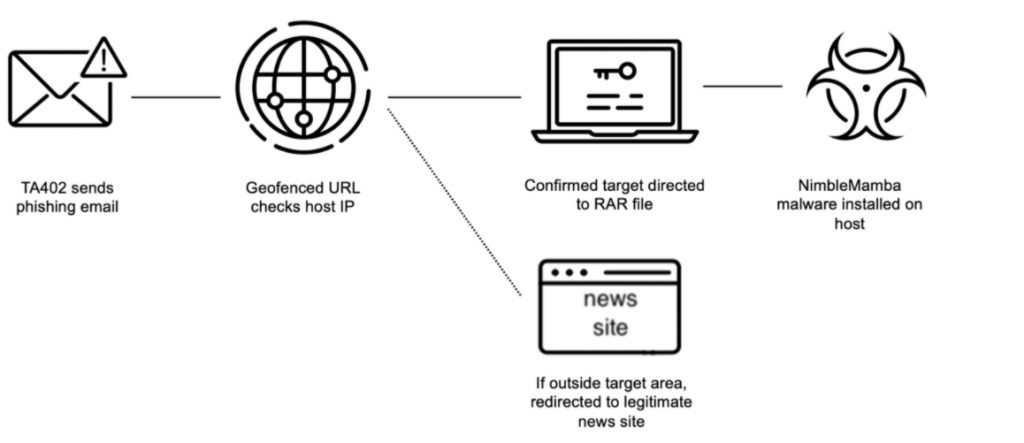

Zu den Weiterentwicklungen der Malware gehört unter anderem auch sogenanntes Geofencing. Dabei überprüft die Schadsoftware den geografischen Standort des attackierten Systems. Ist der Rechner innerhalb des zuvor definierten geografischen Rahmens, wird der Angriff fortgesetzt. Befindet sich der Computer außerhalb dieser Region, erfolgt die Umleitung auf eine ganz normale Newsseite:

Nach den Untersuchungen von Proofpoint ist TA402 eine ständige Bedrohung für Organisationen und Regierungen im Nahen Osten und verbessert regelmäßig nicht nur seine Malware, sondern auch die Art und Weise, wie diese Schadsoftware verteilt wird.

In den kürzlich beobachteten Kampagnen verwendete TA402 unter anderem Spear-Phishing-E-Mails mit Links, die häufig zu bösartigen Dateien führen. So nutzte TA402 mehrere Köder, darunter Clickbait-Köder zu medizinischen Themen und solche, die angeblich vertrauliche geopolitische Informationen umfassten. Dabei kam zunächst ein von TA402 kontrolliertes Gmail-Konto zum Einsatz, später jedoch Dropbox-URLs, um die präparierten RAR-Dateien mit NimbleMamba zu übermitteln. Dropbox wurde dabei nicht nur zum Download der Malware genutzt, sondern auch zu deren Steuerung.

Proofpoint hat die Ergebnisse dieser Analyse vor der Veröffentlichung mit Dropbox geteilt, sodass das Unternehmen hier bereits tätig geworden ist und diesen Aspekt der Molerats-Aktivitäten neutralisieren konnte.

Be the first to comment