Die Gefahr für Cyberangriffe steigt immer mehr. Neben der akuten Java-Schwachstelle Log4Shell bedrohen zunehmend neue Malware-Varianten die Sicherheit im Unternehmen. [...]

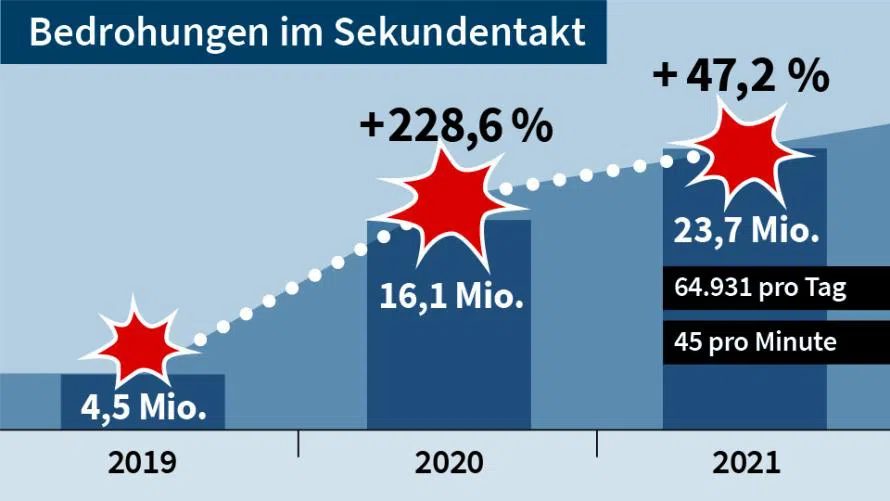

Insgesamt sind sechs der zehn häufigsten Schadsoftware-Varianten neu, schreiben die Sicherheitsexperten von G Data in einem aktuellen Bericht. Im vergangenen Jahr haben sie mehr als 23,7 Millionen verschiedene Malware-Arten identifiziert. Im Vergleich zu 2020 ist dies eine Zunahme von mehr als 47 Prozent. „Cyberkriminelle halten das Tempo weiterhin hoch. Sie veröffentlichen fast 65.000 neue Varianten ihrer Schadsoftware – pro Minute sind das 45 neue Angriffsvektoren“, so die Experten.

Zuletzt hätten Remote Access Trojaner einen Großteil der häufigsten Angriffsarten ausgemacht. Die Security-Experten gehen davon aus, dass Cyberkriminelle verschiedene Schadsoftware-Arten miteinander kombinieren, um ihren Profit zu steigern. Dafür müssten die Angreifer die Programme noch nicht einmal selbst entwickeln, sondern lediglich die Einzelteile zusammenbauen, sagt Tim Berghoff, Security Evangelist bei G DATA CyberDefense. Die Bausteine dafür würden sie als Malware-as-a-Service in Untergrundforen erwerben.

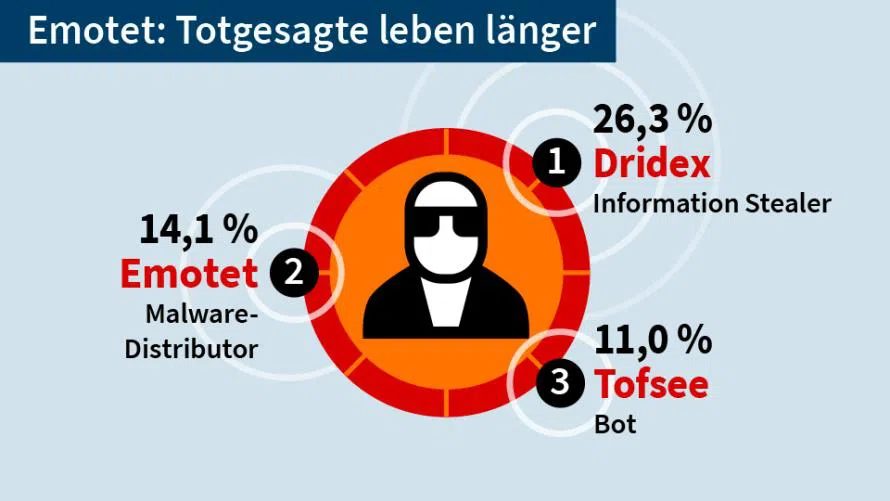

So könnten Kriminelle beispielsweise Emotet als Malware Distributor für die initiale Infektion nutzen. Daraufhin könnten sie mit einem Information Stealer wie Dridex Daten aus dem Unternehmen abgreifen und am Ende die Systeme mit einer Ransomware wie etwa Shade verschlüsseln.

Die Top Malware-Bedrohungen im Überblick

Im Rahmen einer Analyse haben die Cyber-Defense-Experten die folgenden zehn häufigsten Malware-Arten ermittelt:

- Dridex ( Information Stealer)

- Emotet ( Malware Distributor)

- Tofsee ( Bot)

- Bodelph ( Backdoor)

- Trickbot ( Malware Distributor)

- Bladabindi ( Remote Access Trojaner)

- Shade ( Ransomware)

- BlackShades ( Remote Access Trojaner)

- AgentTesla ( Information Stealer)

- Pistolar ( Dropper)

„Die Rückkehr von Emotet und Schwachstellen in Systemen, die aus dem Internet erreichbar sind, stellen nur zwei von unzähligen Herausforderungen dar, die Unternehmen in diesem Jahr lösen müssen“, betont Tim Berghoff. Verantwortliche müssten der Realität ins Auge blicken und Vorkehrungen für einen IT-Notfall treffen, vergleichbar etwa mit Notfallpläne für einen Brand. „Die Wahrscheinlichkeit, einer Cyberattacke zum Opfer zu fallen, ist definitiv höher als ein Feuer im Büro“, warnt Berghoff. Doch wer sich darauf vorbereite, sei auch im Worst Case handlungsfähig und schneller wieder einsatzbereit.

*Julia Mutzbauer ist Junior Editor bei CSO. Ihr Schwerpunkt ist Security.

Be the first to comment