Group-IB hat einen neuen iOS-Trojaner entdeckt. Er ist darauf ausgelegt, Gesichtserkennungsdaten und Identitätsdokumente von Benutzern zu stehlen und SMS abzufangen. [...]

Der Trojaner, der von der Threat-Intelligence-Einheit von Group-IB als GoldPickaxe.iOS bezeichnet wird, wird einem chinesischsprachigen Bedrohungsakteur mit dem Codenamen GoldFactory zugeschrieben. Dieser ist für die Entwicklung einer Reihe besonders ausgeklügelter Banking-Trojaner verantwortlich, zu denen auch der früher entdeckte GoldDigger sowie die neu identifizierten GoldDiggerPlus, GoldKefu und GoldPickaxe für Android gehören.

Der Bedrohungsakteur nutzt KI-Gesichtstauschdienste, um realitätsnahe Fälschungen (sogenannte Deep Fakes) aus den gestohlenen biometrischen Daten zu erstellen, ergo Gesichter durch die der Opfer zu ersetzen. Dadurch könnten sich Cyberkriminelle unbefugten Zugang zum Bankkonto des Opfers verschaffen – eine neue Betrugstechnik, die zuvor von den Group-IB-Forschern nicht beobachtet wurde.

Die GoldFactory-Trojaner zielen hauptsächlich auf den asiatisch-pazifischen Raum ab, insbesondere auf Thailand und Vietnam, wo sie sich als lokale Banken und Regierungsorganisationen ausgeben.

Zur Entdeckung von Group-IB gehört auch ein seltener Fall von Malware, die auf das mobile Betriebssystem von Apple abzielt. Eine detaillierte technische Beschreibung der Trojaner samt Analyse von deren technischen Fähigkeiten und eine Liste relevanter Indikatoren für eine Kompromittierung stellt Group-IB in seinem jüngsten Blog-Beitrag zur Verfügung.

Das neue Zeitalter des „Goldrausches“

Der im Oktober 2023 veröffentlichte Bericht von Group-IB über GoldDigger deutete darauf hin, dass die Ausbreitung von GoldDigger über Vietnam hinausgehen würde. Innerhalb von weniger als einem Monat identifizierte die Threat-Intelligence-Abteilung von Group-IB eine neue iOS-Malware-Variante von GoldPickaxe (GoldPickaxe.iOS) und eine Android-Version (GoldPickaxe.Android), die auch Opfer aus Thailand im Visier hatte.

Im Februar 2024 wurde aber bekannt, dass ein vietnamesischer Bürger einer Schadsoftware zum Opfer fiel. Nach der Durchführung verschiedener Vorgänge inklusive eines Gesichtserkennungsscans zogen die Cyberkriminellen Geld im Gegenwert von über 40.000 US-Dollar von seinem Konto ab. Die in den Nachrichten erwähnten Besonderheiten deuten auf GoldPickaxe hin.

Insgesamt identifizierte die Group-IB vier Trojanerfamilien und behielt die Namenskonvention bei: Das Präfix Gold wurde für die neu entdeckte Malware als symbolische Darstellung dafür verwendet, dass sie von GoldFactory entwickelt wurde.

Der Pickaxe-Effekt

GoldPickaxe.iOS ist als App der thailändischen Regierung getarnt (einschließlich der App „Digital Pension”, wie vom CERT des thailändischen Bankensektors berichtet) und fordert den Benutzer auf, ein umfassendes biometrisches Gesichtsprofil zu erstellen und ein Foto seines Personalausweises zu machen. Darüber hinaus fragt der Bedrohungsakteur die Telefonnummer ab, um weitere Details über das Opfer zu erfahren, insbesondere Informationen über die vom Anwender unterhaltenen Bankkonten.

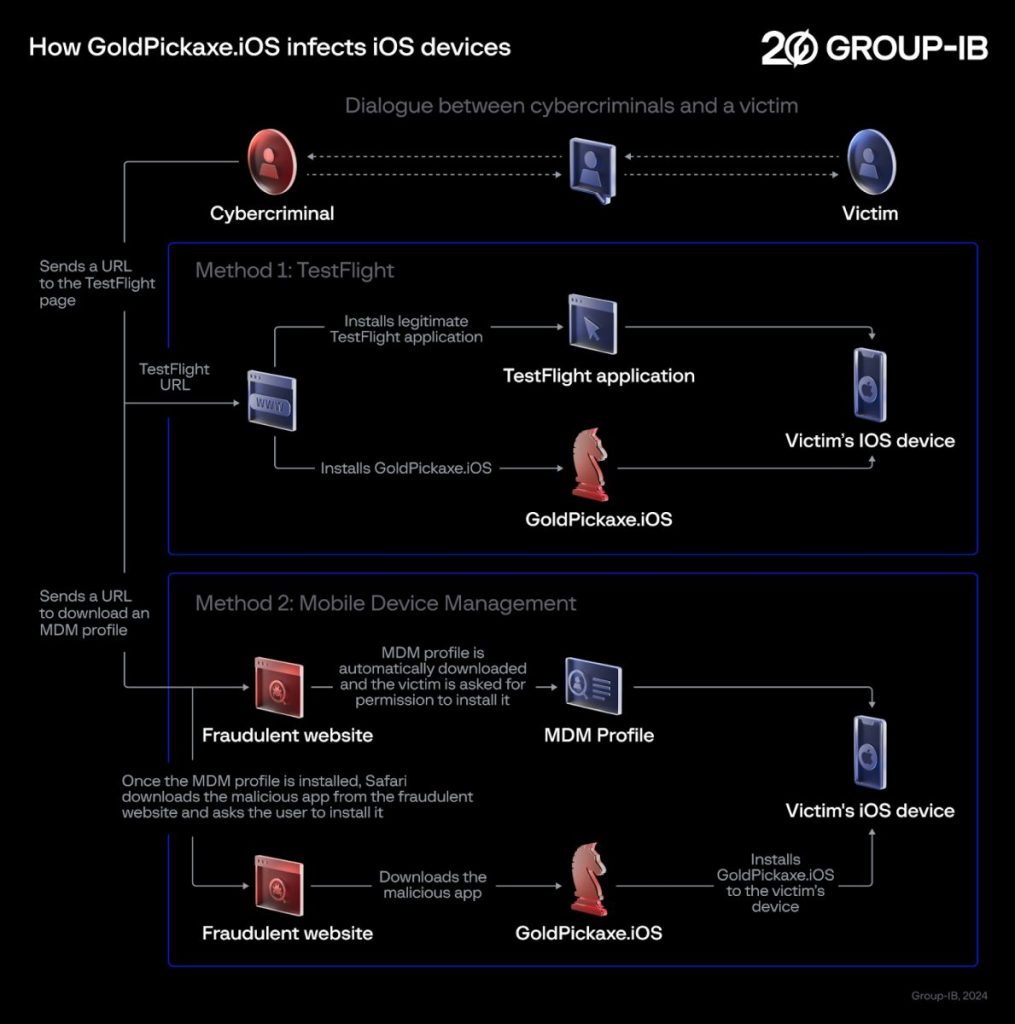

Die von GoldPickaxe.iOS angewandte Verbreitungsstrategie sticht hervor. Zunächst bediente sich der Schädling der Testplattform für mobile Anwendungen von Apple – TestFlight – und wechselte dann, nach Entfernung der Schad-App von der Plattform, zu einem fortschrittlicheren Ansatz: Anstatt Sicherheitslücken auszunutzen, setzt GoldFactory laut den Group-IB-Forschern ein mehrstufiges Social-Engineering-Verfahren ein, um die Opfer dazu zu bringen, alle erforderlichen Berechtigungen zu erteilen und so die Installation der Malware zu ermöglichen.

So wurden die Betroffenen dazu verleitet, ein Mobile-Device-Management-Profil (MDM) zu installieren, das dem Bedrohungsakteur die vollständige Kontrolle über ihre Geräte ermöglicht. MDM bietet eine Vielzahl von Funktionen wie Fernlöschung, Geräteverfolgung und Anwendungsverwaltung, die die Cyberkriminellen ausnutzen, um bösartige Anwendungen zu installieren und die benötigten Informationen zu erhalten.

GoldPickaxe.iOS ist der erste von Group-IB beobachtete iOS-Trojaner, der mehrere Funktionen kombiniert: Sammeln biometrischer Daten und ID-Dokumente der Opfer, Abfangen von SMS und Proxy-Verkehr über die Geräte der Opfer. Die Android-Variante bietet sogar noch mehr Funktionen als ihr iOS-Gegenstück, was auf die geschlossene Natur von iOS zurückzuführen ist.

GoldPickaxe stiehlt das Geld nicht direkt vom Telefon des Opfers. Stattdessen sammelt es alle notwendigen Informationen, um Video-Deepfakes zu erstellen und selbstständig auf die Bankanwendung des Opfers zuzugreifen. Die Gesichtserkennung für die Überprüfung von Transaktionen und die Authentifizierung bei Anmeldung wird von thailändischen Finanzinstituten aktiv genutzt.

Während der Untersuchung stellte Group-IB fest, dass der Trojaner eindeutig in der Lage ist, die Opfer dazu aufzufordern, ihr Gesicht zu scannen und ID-Fotos einzureichen. Dennoch haben die Forscher der Group-IB keine dokumentierten Fälle beobachtet, in denen Cyberkriminelle die gestohlenen Daten genutzt hätten, um sich unbefugten Zugang zu den Bankkonten der Opfer zu verschaffen.

Die Hypothese von Group-IB ist eher die, dass die Cyberkriminellen ihre eigenen, vermutlich Android-basierten Geräte verwenden, um sich in die Bankkonten der Opfer einzuloggen. Die thailändische Polizei bestätigte die Vermutung von Group-IB und erklärte, dass die Cyberkriminellen Bankanwendungen auf ihren eigenen Android-Geräten installieren. Sie nutzen die erfassten Gesichtsscans, um die Gesichtserkennungsprüfung zu umgehen und sich unbefugt Zugang zu den Konten der Opfer zu verschaffen.

GoldDigger-Familie wächst

Nach der ersten Entdeckung des GoldDigger-Trojaners im Juni 2023 hat die Threat-Intelligence-Einheit von Group-IB eine neue, fortgeschrittene Variante der Android-Malware identifiziert: GoldDiggerPlus. Das erste im September 2023 identifizierte Beispiel enthielt einen eingebetteten zweiten Trojaner, den Group-IB GoldKefu nannte.

„Kefu“ bedeutet auf Chinesisch Kundenservice. Diese Zeichenfolge tauchte im Code der Schadsoftware immer wieder auf. GoldDiggerPlus und Kefu arbeiten parallel, um ihre Fähigkeiten voll auszuschöpfen. Im Gegensatz zu GoldDigger, das sich auf Zugangsdienste stützt, verwenden GoldDiggerPlus und GoldKefu Web-Fakes, die sich als zehn vietnamesische Banken ausgeben, um Bankdaten zu sammeln.

GoldKefu prüft, ob die zuletzt auf dem infizierten Gerät geöffnete Anwendung zur Liste der anvisierten Banking-Apps gehört. Wenn eine Übereinstimmung gefunden wird, startet stattdessen eine gefälschte Overlay-Anmeldeseite, die die legitime Anwendung imitiert. GoldKefu ermöglicht es Cyberkriminellen auch, den Opfern gefälschte Warnmeldungen zu senden und sie in Echtzeit anzurufen.

Wenn das Opfer auf die gefälschte Schaltfläche „Kundendienst kontaktieren“ klickt, prüft GoldKefu, ob die aktuelle Uhrzeit in die Arbeitszeiten der Cyberkriminellen fällt. Wenn dies der Fall ist, versucht die Malware, einen freien Telefonisten zu finden, den sie anrufen kann. Es wird daher vermutet, dass GoldFactory möglicherweise Telefonisten beschäftigt, die Thailändisch und Vietnamesisch beherrschen, oder sogar ein Callcenter betreibt.

Wer ist auf Gold gestoßen?

Group-IB führt das gesamte Bedrohungs-Cluster auf einen einzigen, hoch entwickelten chinesischsprachigen Bedrohungsakteur mit dem Namen GoldFactory zurück. In allen Malware-Varianten wurden Debugging-Strings in chinesischer Sprache gefunden, und auch die C2-Panels waren auf Chinesisch.

GoldFactory ist ein einfallsreiches Team, das verschiedene Taktiken beherrscht, etwa Nachahmung, Keylogging, gefälschte Bank-Websites, Bankwarnungen und Anrufbildschirme sowie Identitäts- und Gesichtserkennung inklusive Datenerfassung. Das Team besteht aus separaten Entwicklungs- und Benutzergruppen, die für bestimmte Regionen zuständig sind.

Die Ankündigung der thailändischen Politik zur biometrischen Gesichtsverifizierung, die im März 2023 veröffentlicht und im Juli in Kraft getreten ist, fiel mit der Entdeckung der ersten Spuren von GoldPickaxe Anfang Oktober zusammen. Die Gruppe hatte insgesamt drei Monate Zeit, um neue Funktionen zur Erfassung von Gesichtserkennungsdaten zu erforschen, zu entwickeln und zu testen.

Bei der Analyse der Trojaner von GoldFactory fanden die Forscher der Group-IB außerdem Ähnlichkeiten zwischen deren Malware und Gigabud – einem starken Banking-Trojaner, der auf Thailand, Vietnam und einige Länder in Lateinamerika abzielt. Es gibt jedoch nicht genügend Beweise dafür, dass zu dem Zeitpunkt GoldFactory zur Entwicklung von Gigabud beigetragen hätte. Laut Group-IB sei aber GoldFactory höchstwahrscheinlich an seiner Verbreitung beteiligt.

„Der Anstieg mobiler Trojaner im asiatisch-pazifischen Raum kann auf GoldFactory zurückgeführt werden“, sagt Andreas Stein, Business Development Manager, DACH, Group-IB. „Die cyberkriminelle Gruppierung verfügt über klar definierte Prozesse sowie eine hohe operative Reife und verbessert ständig ihr Toolset, um es an die Zielumgebung anzupassen. Das stellt ihre hohe Kompetenz bei der Entwicklung von Malware unter Beweis. Die Entdeckung eines ausgeklügelten iOS-Trojaners zeigt, dass sich die Cyberbedrohungen ständig weiterentwickeln. Unserer Einschätzung nach ist davon auszugehen, dass GoldPickaxe bald weitere Länder erreichen wird, während seine Techniken und Funktionen aktiv in Malware für andere Regionen integriert werden.“

Für Banken und Finanzorganisationen empfehlen die Experten von Group-IB die Implementierung eines Systems zur Überwachung der von Anwendern geöffneten Sitzungen wie Group-IBs Fraud Protection. Damit ist es möglich, das Vorhandensein von Malware zu erkennen und abnormales Verhalten zu blockieren, noch bevor der Benutzer persönliche Daten eingibt.

Die Empfehlungen für Endnutzer lauten wie folgt: Vermeiden Sie es, auf verdächtige Links zu klicken, verwenden Sie offizielle App-Stores, um Anwendungen herunterzuladen, überprüfen Sie die Berechtigungen aller Apps, fügen Sie keine unbekannten Kontakte hinzu, überprüfen Sie die Legitimität von Bankmitteilungen und handeln Sie bei Betrugsverdacht umgehend, indem Sie Ihre Bank kontaktieren.

Be the first to comment